Die Salt Typhoon von 2024

Was ist Salt Typhoon?

Salt Typhoon ein hochentwickelter Akteur im Bereich Advanced Persistent Threats (APT), der dem chinesischen Ministerium für Staatssicherheit zugeschrieben wird und dafür bekannt ist, hochkarätige Cyberspionagekampagnen gegen kritische Infrastrukturen und strategische Vermögenswerte, insbesondere in den Vereinigten Staaten, durchzuführen.

Die Salt Typhoon von 2024 waren kalkulierte, ausgeklügelte Cyberangriffe, die systemische Schwachstellen ausnutzten und weltweit kritische Kommunikationsinfrastrukturen kompromittierten. Die Täter bewiesen technische Kompetenz, was die sich wandelnde Bedrohungslage unterstreicht und die dringende Notwendigkeit widerstandsfähiger, souveräner und anpassungsfähiger Abwehrmaßnahmen deutlich macht.

Aktuelle Salt Typhoon

Merkmale von Salt Typhoon

Salt Typhoon eine neue Dimension von Cyber-Bedrohungen. Zu den wichtigsten Merkmalen der Angriffe gehörten:

1. Gefährdung der Lieferkette

Angreifer infiltrierten Lieferketten und betteten schädliche Payloads in Firmware-Updates und Telekommunikationsgeräte ein. Diese Kompromittierungen umgingen herkömmliche Sicherheitsmaßnahmen und gewährten Angreifern Zugriff auf Netzwerkoperationen auf einer grundlegenden Ebene.

2. Ausnutzung von Zero-Day-Schwachstellen

Die Angreifer nutzten Zero-Day-Exploits, um tief in Telekommunikationssysteme einzudringen, wobei sie sowohl Hardware- als auch Software-Schwachstellen ins Visier nahmen. Durch Angriffe auf ungepatchte Schwachstellen stellten sie sicher, dass die anfängliche Infiltration unentdeckt blieb.

3. Seitliche Bewegung und Privilegienerweiterung

Für die seitliche Bewegung innerhalb der Netzwerke wurden maßgeschneiderte Tools eingesetzt, um Kernroutingsysteme, Teilnehmerdatenbanken und sensible Betriebsdaten zu kontrollieren. Durch Techniken zur Rechteausweitung konnten Angreifer auf eingeschränkte Bereiche zugreifen, die für die Telekommunikationsinfrastruktur von entscheidender Bedeutung sind.

4. Gezielte Störung

Salt Typhoon störten den Dienst, indem Salt Typhoon wichtige Protokolle neu konfigurierten, die Kommunikation abfingen und sich unbefugten Zugriff auf Netzwerkmanagementsysteme verschafften. Diese Maßnahmen gefährdeten sowohl die Kommunikation der Verbraucher als auch den industriellen Betrieb.

5. Heimlichkeit und Beharrlichkeit

Fortschrittliche Malware mit Verschleierungstechniken ermöglichte es Angreifern, über längere Zeiträume unentdeckt zu bleiben. Die Hartnäckigkeit dieser Bedrohungen erhöhte die Komplexität der Reaktionsstrategien.

Auswirkungen des Salt Typhoon Telekommunikationsnetze

Die Folgen der Salt Typhoon erstreckten sich auf operative, regulatorische und reputationsbezogene Bereiche. Telekommunikationsbetreiber weltweit meldeten erhebliche Auswirkungen, darunter:

Netzwerkinstabilität

Nicht autorisierte Änderungen an Routing-Protokollen destabilisierten Netzwerke und störten den Datenfluss und die Verfügbarkeit von Diensten. Die Integrität der Kommunikationsinfrastruktur litt darunter, was die Zuverlässigkeit für alle Nutzer beeinträchtigte.

Datenexfiltration

Der umfangreiche Datendiebstahl umfasste Teilnehmerinformationen, Authentifizierungstoken und proprietäre Netzwerkkonfigurationen. Die Offenlegung dieser sensiblen Daten hatte erhebliche finanzielle und vertrauensbezogene Auswirkungen für die betroffenen Organisationen.

Dienstunterbrechungen

Koordinierte Angriffe führten zu lang anhaltenden Ausfällen und beeinträchtigten wichtige Dienste in Regionen in Asien, Europa und Nordamerika. Unternehmen und kritische Sektoren, die auf unterbrechungsfreie Telekommunikationsdienste angewiesen sind, waren besonders anfällig.

Regulatorische Konsequenzen

Regulierungsbehörden, darunter die Federal Communications Commission (FCC) und die Agentur der Europäischen Union für Cybersicherheit (ENISA), verstärkten die Kontrolle der betroffenen Betreiber. Die Organisationen sahen sich einer erhöhten Rechenschaftspflicht gegenüber, einschließlich vorgeschriebener Offenlegungen und strenger Strafen.

Zeitplan der Salt Typhoon 2024

Januar 2024: Erste Aufklärungsaktivitäten wurden festgestellt, wobei Schwachstellen an SS7-Endpunkten ausgenutzt wurden, um begrenzte Sondierungen durchzuführen.

März 2024: Koordinierte Angriffe richteten sich gegen Telekommunikations-Lieferketten, wobei bösartige Komponenten in wichtige Infrastrukturen eingeschleust wurden.

Juni 2024: In Kernnetzwerken wurde maßgeschneiderte Malware eingesetzt, die dauerhaften Zugriff gewährte und gleichzeitig Erkennungsmechanismen umging.

September 2024: Versuche, erhebliche Datenmengen zu exfiltrieren, wurden von einigen Betreibern durch verbesserte Segmentierung und Zugriffskontrollen abgewehrt.

Diese Ereignisse zeigten, dass die Täter in der Lage sind, ihre Strategien anzupassen, was die Komplexität wirksamer Abwehrmaßnahmen erhöht.

Verteidigungs- und Schadensbegrenzungsstrategien

Die Reaktion auf Salt Typhoon innovative, mehrschichtige Sicherheitsmaßnahmen, die darauf ausgelegt waren, hochentwickelten Cyber-Bedrohungen entgegenzuwirken. Wirksame Reaktionen konzentrierten sich auf folgende Punkte:

1. Implementierung einer Zero-Trust-Architektur

Zero-Trust-Modelle minimierten laterale Bewegungen durch die Einrichtung hochgradig segmentierter Netzwerkumgebungen. Zugriffsberechtigungen wurden streng auf verifizierte Identitäten und Geräte beschränkt, wodurch die Angriffsfläche erheblich reduziert wurde.

2. Verbessertes Schwachstellenmanagement

Unternehmen führten kontinuierliche Schwachstellenanalysen und Strategien zur beschleunigten Bereitstellung von Patches ein, um ausnutzbare Schwachstellen zu beheben, bevor Angreifer sie ausnutzen konnten.

3. Echtzeit-Bedrohungsinformationen

Automatisierte Tools zur Bedrohungserkennung überwachten den Netzwerkverkehr kontinuierlich auf ungewöhnliche Muster. Durch die proaktive Erkennung von abnormalem Verhalten konnte sofort auf potenzielle Eindringlinge reagiert werden.

4. Identitäts- und Zugriffsmanagement (IAM)

In allen kritischen Systemen wurden Prinzipien der geringsten Privilegien und Multi-Faktor-Authentifizierungsverfahren (MFA) durchgesetzt, wodurch die Möglichkeiten für unbefugten Zugriff reduziert wurden.

5. Fortschrittliche Überwachungssysteme

Durch maschinelles Lernen verbesserte SIEM-Plattformen ermöglichten eine robuste Überwachung der Aktivitäten im gesamten Netzwerk und verbesserten die Erkennung von Ereignissen und die Wirksamkeit der Reaktion darauf.

Regulatorische und kooperative Maßnahmen

Regulatorische und kooperative Maßnahmen

Regulierungsbehörden und Regierungen weltweit arbeiteten zusammen, um die Herausforderungen durch Salt Typhoon zu bewältigen. Zu ihren strategischen Maßnahmen gehörten:

Obligatorische Meldung von Vorfällen: Strengere Fristen für die Offenlegung von Verstößen stellten eine zeitnahe Reaktion auf neue Bedrohungen sicher.

Grenzüberschreitender Informationsaustausch: Durch die transnationale Koordinierung konnten die Betreiber bewährte Verfahren und Echtzeit-Bedrohungsindikatoren austauschen.

Standardisierung und Compliance: Unternehmen haben Branchenstandards wie ISO/IEC 27001 und NIST SP 800-53 eingeführt, um die Sicherheit zu erhöhen und die betriebliche Widerstandsfähigkeit zu stärken.

Wichtige Fallstudie

Regulierungsbehörden wie die Cybersecurity and Infrastructure Security Agency (CISA) förderten die Zusammenarbeit zwischen mehreren Behörden und arbeiteten mit privaten Betreibern zusammen, um eingehende forensische Analysen durchzuführen und umsetzbare Abwehrmaßnahmen gegen zukünftige Vorfälle zu entwickeln.

Zukunftsfähigkeit aufbauen

Salt Typhoon überzeugende Argumente für eine Neubewertung der Widerstandsfähigkeit von Telekommunikationsnetzen. Der Weg in die Zukunft erfordert unermüdliche Wachsamkeit und Investitionen sowohl in Technologie als auch in die Fähigkeiten der Mitarbeiter.

Organisationen müssen Prioritäten setzen:

Quantensichere Verschlüsselung: Der Übergang zu Verschlüsselungsmethoden, die gegen Entschlüsselung auf Quantenebene resistent sind, gewährleistet langfristige Vertraulichkeit.

Blockchain-basierte Sicherheit: Der sichere Datenaustausch und die Datenintegrität können durch die Blockchain-Technologie gestärkt werden.

Personalentwicklung: Mitarbeiterschulungen zu Erkennung, Risikominderung und Einhaltung aktualisierter Compliance-Rahmenbedingungen gewährleisten operative Kompetenz.

Adaptive Governance: Umfassende Governance-Strukturen, die auf die sich wandelnden Sicherheitsherausforderungen zugeschnitten sind, ermöglichen einen proaktiven Umgang mit Bedrohungen.

Die Salt Typhoon von 2024 haben die Cybersicherheitslandschaft für Telekommunikation neu definiert. Diese Vorfälle haben die außergewöhnlichen Fähigkeiten moderner Bedrohungsakteure deutlich gemacht und gleichzeitig die Bedeutung einer verstärkten, souveränen Infrastruktur unterstrichen. Durch die Einführung vorausschauender Verteidigungsstrategien und die Förderung kooperativer Rahmenwerke können sich Unternehmen auf die komplexen Herausforderungen von morgen vorbereiten. Resilienz, Präzision und proaktive Sicherheitsmaßnahmen sind unerlässlich, um die kritische Kommunikationsinfrastruktur zu schützen, die die Grundlage der globalen Gesellschaft bildet.

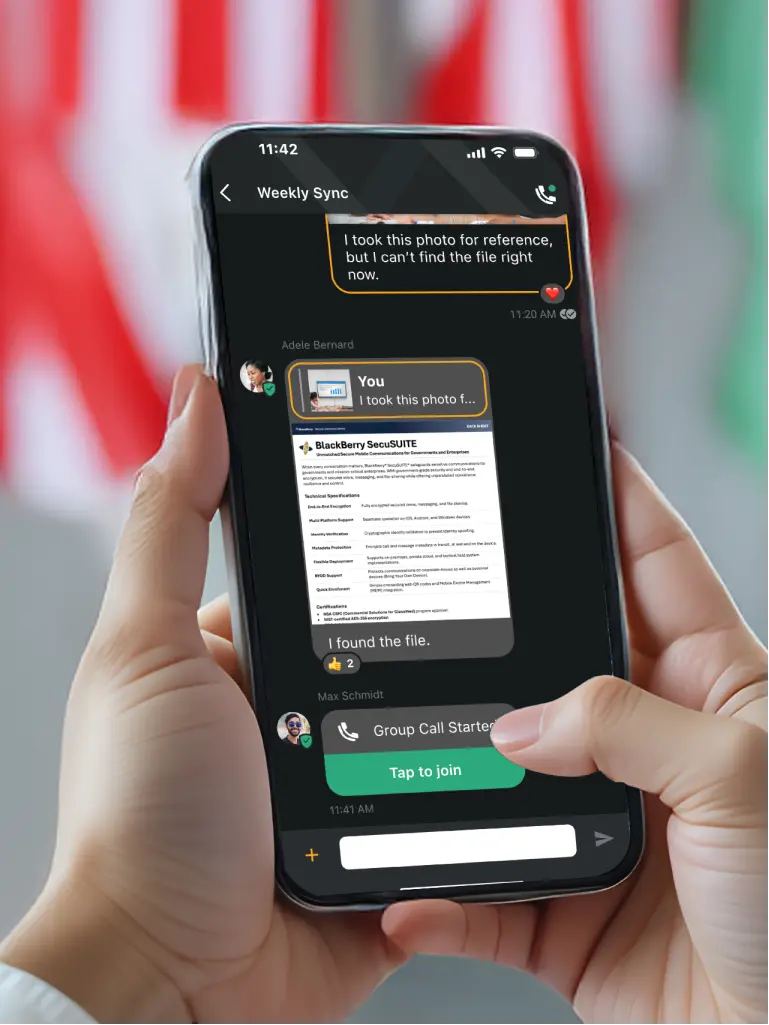

BlackBerry für sichere Sprach- und Textkommunikation

Stellen Sie sicher, dass jede Unterhaltung und Kommunikation sicher ist

BlackBerry®SecuSUITE® bietet zertifizierte Sicherheit auf Regierungsniveau, um Sprach-, Nachrichten- und Dateiaustausch privat, verifiziert und vor Kompromittierung geschützt zu halten.

Demo BlackBerry SecuSUITE