Umsetzbare Intelligenz, die wichtig ist

Dieser Bericht bietet einen umfassenden Überblick über die globale Bedrohungslandschaft, wobei der Schwerpunkt auf der Bereitstellung von umsetzbaren Informationen liegt, die Kunden nutzen können, um ihre Unternehmen proaktiv zu schützen. Dieser Bericht deckt den Zeitraum von April bis Juni 2024 ab. Die Highlights des Berichts umfassen:

Unique Malware und gestoppte Angriffe (Angriffsversuche, die von BlackBerry® Cybersecurity-Lösungen abgewehrt wurden) sind im Vergleich zum vorherigen Berichtszeitraum um 53 % bzw. 18 % gestiegen. BlackBerry stellte fest, dass täglich durchschnittlich über 11.500 einzelne Malware-Hashes abgefangen wurden.

Weitere Informationen finden Sie unter Vierteljährliche Angriffe.

In diesem Quartal gab es über 800.000 Angriffe auf kritische Infrastrukturen, von denen 50 % auf den Finanzsektor gerichtet waren.

Entdecken Sie die internen und externen Erkenntnisse unseres Cyber Threat Intelligence (CTI)-Teams im Bereich Kritische Infrastrukturen.

Handelsunternehmen waren in diesem Zyklus stark betroffen, und von den gestoppten Angriffen richteten sich 66 % gegen Unternehmen, die Investitionsgüter liefern.

Mehr erfahren über diese Bedrohungen in dem Abschnitt über Handelsunternehmen.

Der neue Abschnitt "Law Enforcement Limelight" (Licht der Strafverfolgung) bringt mit den Ergebnissen des kanadischen National Cybercrime Coordination Centre (NC3) einen neuen Aspekt in diese Berichte ein.

Mehr erfahren über die Ransomware-Epidemie, die Kanada betrifft.

Viele hochkarätige kriminelle Gruppen (insbesondere Ransomware-Gruppen) waren im Berichtszeitraum sehr aktiv. Diese Gruppen verwenden eine Reihe komplexer Werkzeuge, um ihre Ziele zu erreichen.

Mehr erfahren unter Bedrohungsakteure und Werkzeuge.

Die Cyberbedrohungslandschaft ist ein Strudel von Gruppen, die die neuesten Schwachstellen ausnutzen und neue oder aktualisierte Malware-Familien einsetzen.

Lesen Sie den Abschnitt " Verbreitete Bedrohungen", um sich über aktuelle Bedrohungen für alle wichtigen Betriebssysteme zu informieren.

Bösartige Informationsdiebe (auch Infostealer genannt) sind eine bekannte Waffe, die von Bedrohungsakteuren eingesetzt wird, um wertvolle Informationen und Anmeldedaten zu exfiltrieren.

Lesen Sie unsere Beobachtungen zu Exfiltrationswerkzeugen im Abschnitt CylanceMDR™ Beobachtungen.

Unsere geopolitische Analyse befasst sich mit der Frage, inwiefern die Zunahme hochentwickelter Cyber-Bedrohungen die Notwendigkeit einer verbesserten Ausbildung im Bereich der Cybersicherheit unterstreicht.

Sehen Sie, wie BlackBerry in seinem ersten Cybersecurity Center of Excellence (CCoE) in Malaysia in die Cyberausbildung investiert.

Inhaltsübersicht

Cyberangriffe insgesamt in diesem Zeitraum

Von April bis Juni 2024 wurden mit den Cybersecurity-Lösungen vonBlackBerry 3,7 Millionen Cyberangriffe abgewehrt. Das sind mehr als 43.500 abgewehrte Cyberangriffe pro Tag - ein Anstieg von 18 % gegenüber unserem vorherigen Berichtszeitraum von Januar bis März 2024.

Darüber hinaus beobachteten wir durchschnittlich 11.500 einzelne Malware-Samples pro Tag , die auf unseren Kundenstamm abzielten, ein Anstieg um 53 % gegenüber dem letzten Bericht. Dies ist einer der höchsten prozentualen Zuwächse gegenüber dem Vorquartal, seit wir unsere Global Threat Intelligence-Berichte erstellen. Während die Änderung eines binären Hashes oder die Generierung einzigartiger Nutzdaten für erfahrene Bedrohungsakteure nicht sehr komplex ist, ist das ungewöhnlich hohe Volumen an "gestoppten Angriffen" und "einzigartigen Hashes" von Bedeutung. Dies deutet darauf hin, dass Malware-Entwickler ihren Code schnell aktualisieren und anpassen, um die Widerstandsfähigkeit zu erhöhen. Die rohen Zahlen deuten darauf hin, dass sich neue Malware anpasst, bestehende Malware-Familien an Fähigkeiten gewinnen und Angreifer schnell fortschrittlichere Taktiken anwenden. Dies führt zu wirksamerer Malware durch verbesserte Verschleierung, Raffinesse und Umgehungstechniken.

BlackBerry überwacht und identifiziert aktiv Änderungen in Malware-Familien, da cyberkriminelle Entwickler versuchen, Cybersicherheitssysteme zu umgehen. In diesem Bericht finden Sie die neuesten Erkenntnisse unseres Threat Research and Intelligence Teams, erfahren, welche Gruppen derzeit die einzelnen Malware-Typen einsetzen, und erhalten unsere Empfehlungen für eine strategische Cyberabwehr gegen diese Arten von Bedrohungen.

Wie Sie feststellen werden, korreliert die Zahl der gesamten Angriffe nicht unbedingt mit der Zahl der einzigartigen Hashes (neue Malware). Wie die Abbildungen 2 bis 9 in den nächsten Abschnitten veranschaulichen, wird nicht bei jedem Cyberangriff einzigartige Malware verwendet. Dies hängt von der Motivation des Angreifers, der Komplexität des Angriffs und seinem übergeordneten Ziel ab - z. B. Spionage, finanzieller Gewinn oder allgemeiner Schaden für das Ziel.

(*Dieser Bericht umfasst einen 120-Tage-Zyklus. Die anderen Berichte beziehen sich auf einen Zyklus von etwa 90 Tagen).

Cyberangriffe insgesamt nach Land

Angriffe gestoppt

Die meisten Angriffsversuche wurden in diesem Zyklus auf Organisationen in den USA verübt, die BlackBerry -Lösungen einsetzen. Außerhalb der USA gab es auch in Südkorea, Japan, Australien und Neuseeland eine hohe Anzahl von Angriffen, was ihnen einen Platz unter den Top Five einbrachte und den asiatisch-pazifischen Raum (APAC) zur zweitstärksten Zielregion machte.

In der APAC-Region, in der sich BlackBerry zunehmend engagiert, beeinflussen geopolitische Spannungen weiterhin die Cyber-Trends. Staatlich und nicht staatlich geförderte Cyberangriffe auf kritische Infrastrukturen, Lieferketten und Unternehmen nehmen zu. Unternehmen sind zunehmend Ziel einer Vielzahl von Bedrohungen wie Cyberspionage, Lauschangriffen, Ransomware und Phishing-Angriffen. Um die Widerstandsfähigkeit ihrer Lieferketten und Unternehmen zu verbessern, sollten sie Vorsicht walten lassen und ihre Wachsamkeit erhöhen, um ihre Infrastruktur, Daten, Geräte und Kommunikation zu schützen.

Abbildung 2 zeigt die fünf Länder, in denen die Cybersecurity-Lösungen von BlackBerry die meisten Cyberangriffe abgewehrt haben und die die meisten bösartigen Binärdateien erhalten haben.

Einzigartige Malware

Wie im Abschnitt "Gesamtzahl der Cyberangriffe in diesem Zeitraum" erwähnt, beobachtete BlackBerry durchschnittlich 11.500 neue Hashes (einzigartige Malware) pro Tag, die auf unseren Kundenstamm abzielten, ein Anstieg um 53 % gegenüber dem vorherigen Bericht. Dies ist einer der höchsten prozentualen Zuwächse im Vergleich zum Vorquartal, die wir seit Beginn unserer regelmäßigen Berichte beobachtet haben. Viele Faktoren tragen zu diesem Anstieg der einzelnen Schadprogramme bei. Einer davon ist die Zunahme gezielter Angriffe auf Makroebene - wie z. B. die gezielte Ansprache einer gesamten Mitarbeiter-E-Mail-Liste mit gezielten Phishing-E-Mails und unternehmensspezifischen Ködern - in der Hoffnung, dass mehrere Mitarbeiter getäuscht werden.

Wie Abbildung 2 zeigt, stehen die USA, Japan, Südkorea und Australien wie schon im letzten Bericht an der Spitze der Liste. Wie Abbildung 2 zeigt, stehen die USA, Japan, Südkorea und Australien weiterhin an der Spitze der Liste, wie auch schon im letzten Bericht. Darüber hinaus ist Kanada nun der fünftgrößte Empfänger von Unique Malware.

Vergleich der Ergebnisse

Cyber Story Highlight: Spionage in APAC

Transparent Tribe zielt auf den indischen Regierungs-, Verteidigungs- und Luftfahrtsektor ab und nutzt plattformübergreifende Programmiersprachen

In ihren jüngsten Bemühungen identifizierten die Forscher von BlackBerry Transparent Tribe, eine pakistanische APT-Gruppe (Advanced Persistent Threat), die es auf die indische Regierung, den Verteidigungs- und den Luftfahrtsektor abgesehen hat. Die Gruppe, die seit 2013 für ihre Cyberspionageaktivitäten bekannt ist, verwendet plattformübergreifende Sprachen wie Python und Golang und missbraucht Webdienste wie Telegram und Discord. Zu den jüngsten Kampagnen gehörten Spearphishing-E-Mails, die auf wichtige Akteure der Luft- und Raumfahrt in Bengaluru (früher Bangalore), Indien, abzielten. Trotz der Versuche, ihre Herkunft zu verbergen, wiesen die Taktiken und Werkzeuge von Transparent Tribe auf sie zurück.

Cyberangriffe nach Branchen

BlackBerry hat seine Industriesektoren in zwei Hauptkategorien zusammengefasst: kritische Infrastrukturen und Wirtschaftsunternehmen. BlackBerryDie Telemetriedaten und -statistiken des Unternehmens zu kritischen Infrastrukturen stammen von seinen Kunden aus den 16 Sektoren, die von der Cybersecurity and Infrastructure Security Agency (CISA ) als kritische Infrastrukturen definiert wurden. Zu diesen Sektoren gehören Gesundheitswesen, Behörden, Energie, Landwirtschaft, Finanzen und Verteidigung. Geschäftseinheiten innerhalb von Handelsunternehmen beschäftigen sich mit der Produktion, dem Vertrieb oder dem Verkauf von Waren und Dienstleistungen. Diese Unternehmen sind in verschiedenen Sektoren wie Fertigung, Einzelhandel und Dienstleistungen tätig.

Kritische Infrastrukturen

Kritische Infrastrukturen sind ein lukratives Ziel für Cyber-Kriminelle. Diese Daten sind oft sehr wertvoll und können an andere Bedrohungsgruppen weiterverkauft, für die Planung von Angriffen oder sogar für Spionage verwendet werden. Bedrohungsakteure, die es auf kritische Infrastrukturen abgesehen haben, greifen bei ihren Angriffen möglicherweise auf Ransomware zurück, da die Organisation lieber das Lösegeld zahlt, als sich Zeit für die Wiederherstellung aus Backups zu nehmen. Für Organisationen, die kritische Dienstleistungen erbringen, wie z. B. das Gesundheitswesen, ist Zeit von entscheidender Bedeutung, und die Bedrohungsakteure wissen dies sehr wohl.

In diesem Jahr haben die geopolitischen Turbulenzen kritische Infrastrukturen in das Fadenkreuz von Gegnern gerückt, die gegen die Politik der Länder sind, in denen sie sich befinden oder mit denen sie zusammenarbeiten. Dies veranlasst Bedrohungsgruppen und staatliche Sponsoren häufig dazu, gezielt kritische Infrastrukturen ins Visier zu nehmen.

Die zunehmende Digitalisierung der kritischen Infrastrukturen hat den Sektor in den letzten Jahren noch anfälliger für Cyberkriminelle gemacht. Bedrohungsakteure nutzen kritische Systeme aktiv aus, indem sie Schwachstellen wie Systemfehlkonfigurationen und ungepatchte Altsysteme angreifen oder versuchen, über Social-Engineering-Kampagnen, die sich gegen Mitarbeiter richten, in Systeme einzudringen.

Im Zeitraum von April bis Juni 2024, CylanceENDPOINT™ und andere Cybersecurity-Lösungen von BlackBerry über 800.000 Angriffe auf Organisationen in den kritischen Infrastrukturbranchen abgewehrt . Fast die Hälfte dieser Angriffe richtete sich gegen Unternehmen des Finanzsektors - ein Anstieg um 10 % im Vergleich zum letzten Zeitraum -, während Organisationen des Regierungs- und öffentlichen Sektors die größte Vielfalt an Angriffen erlebten und über 45 % der eindeutigen Hashes auf sich zogen.

Darüber hinaus richtete sich fast die Hälfte (49 %) der eindeutigen Malware-Hashes gegen Organisationen mit kritischen Infrastrukturen, ein Anstieg von 17 % im Vergleich zum vorherigen Zeitraum, während 41 % der branchenspezifischen Cyberangriffe, auf die BlackBerry Cybersecurity-Lösungen gestoßen sind, gegen kritische Infrastrukturen gerichtet waren.

-

Kritische Infrastrukturen: Interne Bedrohungen

Interne Bedrohungen sind die Bedrohungen, die BlackBerry innerhalb seines eigenen Kundenstamms identifiziert und vor denen es sich schützt. Externe Bedrohungen (die im nächsten Abschnitt behandelt werden) sind solche, die von Dritten gemeldet werden, z. B. in Branchenpublikationen, von Sicherheitsanbietern oder von Regierungsbehörden.

-

Vidar

Art: Infostealer

Zielgruppen: Telekommunikation, Gesundheitswesen

Regionen: Lateinamerika (LATAM), Nordamerika

Vidar ist ein Infostealer, den es seit 2018 gibt. Vidar ist wahrscheinlich ein Ableger des einst berüchtigten Infostealers Arkei und ist nach wie vor äußerst aktiv und wird häufig über Malware-as-a-Service (MaaS) in Untergrundforen verkauft. Die Malware ist äußerst flexibel und kann auf verschiedene Weise auf das Gerät eines Opfers gelangen, z. B. über Phishing-Dokumente, Malvertising (Werbung, die Malware verbreitet) und durch sekundäre Verbreitung über andere Malware. Anfang 2024 haben wir beobachtet, dass Vidar auch für Angriffe auf kritische Infrastrukturen eingesetzt wurde. In diesem Berichtszeitraum haben wir beobachtet, dass Vidar in erster Linie die Telekommunikations- und Gesundheitsbranche angreift, vor allem in den lateinamerikanischen Ländern, aber auch das Gesundheitswesen in Nordamerika wurde angegriffen.

-

SmokeLoader

Typ: Downloader

Zielgruppen: Lebensmittel und Landwirtschaft, Gesundheitswesen

Regionen: LATAM, Nordamerika

SmokeLoader ist seit 2011 in Betrieb und ist ein bekannter Übertragungsmechanismus für bösartige Nutzdaten der zweiten Stufe, darunter eine Vielzahl von Trojanern, Infostealern und sogar Ransomware. SmokeLoader, das als MaaS verkauft wird, kann auch Benutzeranmeldedaten abfangen. SmokeLoader ist aufgrund seiner Fähigkeit, zusätzliche Malware zu verbreiten, bei einer Reihe von hochrangigen Bedrohungsgruppen beliebt. Im Mai 2024 koordinierte Europol die Operation Endgame, um gegen bösartige Downloader vorzugehen. Mehr als 100 Malware-Server wurden abgeschaltet oder gestört und über 2.000 Domänen von den Strafverfolgungsbehörden beschlagnahmt. Obwohl diese Maßnahmen die Operationen der hinter SmokeLoader stehenden Bedrohungsgruppen stark beeinträchtigten, wurden in diesem Quartal immer noch Binärdateien mit dieser Malware im nordamerikanischen Gesundheitssektor und in der Lebensmittel- und Agrarindustrie in Lateinamerika beobachtet.

-

RisePro

Art: Infostealer

Ziele: Telekommunikation, Lebensmittel und Landwirtschaft, Gesundheitswesen

Regionen: LATAM, Nordamerika

RisePro ist ein multifunktionaler Infostealer, der in Untergrundforen oft als MaaS verkauft wird. RisePro wurde erstmals Ende 2022 beobachtet. Dann, Ende 2023 und Anfang 2024, bemerkte BlackBerry einen starken Anstieg der RisePro-Aktivität.

Der Infostealer RisePro kann auf verschiedene Weise auf das Gerät eines Opfers gelangen, häufig über bösartige Links oder E-Mail-Anhänge. Er wurde auch über PrivateLoader verbreitet, eine Pay-per-Install (PPI)-Malware, die häufig als Malware-Verteilungsdienst genutzt wird.

Sobald sich RisePro auf dem Gerät eines Opfers befindet, kommuniziert es mit seinem Command-and-Control-Server (C2), wo es Befehle erhält, um Daten zu stehlen, zusätzliche Malware abzulegen und Informationen vom Gerät zu exfiltrieren. In diesem Quartal wurde RisePro bei Lebensmittel-, Landwirtschafts- und Telekommunikationsunternehmen in den lateinamerikanischen Ländern und bei Gesundheitsdiensten in Nordamerika beobachtet.

-

GuLoader

Typ: Downloader

Ziele: Bildung, Verkehr, Gesundheitswesen, Ernährung und Landwirtschaft

Regionen: APAC, Nordamerika

GuLoader (auch bekannt als CloudEyE) ist ein bekannter Downloader, der andere Malware verteilt. Seit 2020 hat die Bedrohungsgruppe, die hinter GuLoader steht, Anti-Analyse-Techniken hinzugefügt, um es den Sicherheitsdiensten zu erschweren, ihre Angriffe zu identifizieren oder Gegenmaßnahmen zu entwickeln. GuLoader arbeitet häufig im Verbund mit anderer Malware, insbesondere mit Infostealern wie FormBook, Agent Tesla und Remcos.

In diesem Berichtszyklus schien GuLoader hauptsächlich auf nordamerikanische Unternehmen in den Bereichen Transport, Lebensmittel und Landwirtschaft sowie Bildung abzuzielen. Es wurden jedoch auch GuLoader-Binärdateien bei Transportunternehmen in APAC-Ländern gefunden.

-

Lumma Stealer

Art: Infostealer

Ziele: Ernährung und Landwirtschaft, Energie, Finanzen

Regionen: APAC, LATAM, Nordamerika

Lumma Stealer (auch bekannt als LummaC2) ist ein C-basierter Infostealer, der im zweiten Berichtszeitraum in Folge Lebensmittel- und Landwirtschaftsunternehmen in Lateinamerika und den Energiesektor in der APAC-Region ins Visier genommen hat. Lumma Stealer ist ein MaaS, das sich auf das Exfiltrieren sensibler Daten wie Anmeldedaten und Bankdaten spezialisiert hat, um Bankbetrug zu begehen. Darüber hinaus hatte Lumma Stealer Finanzdienstleistungsunternehmen in Nordamerika und APAC im Visier.

Cyber Story Highlight: Bedrohungen für kritische Infrastrukturen

SideWinder nutzt die neue Vertriebsinfrastruktur, um Häfen und maritime Einrichtungen im Mittelmeer zu erreichen

Im Juli 2024 entdeckte das BlackBerry Threat Research and Intelligence Team eine neue Kampagne der als SideWinder bekannten Bedrohungsgruppe. Die SideWinder-Gruppe, die auch als Razor Tiger, Rattlesnake und T-APT-04 bekannt ist, ist seit mindestens 2012 aktiv. Die Gruppe wurde bereits dabei beobachtet, wie sie es auf militärische, staatliche und geschäftliche Einrichtungen abgesehen hatte, mit besonderem Schwerpunkt auf Pakistan, Afghanistan, China und Nepal. SideWinder nutzt in der Regel Spearphishing per E-Mail, die Ausnutzung von Dokumenten und DLL-Sideloading-Techniken, um eine Entdeckung zu vermeiden und gezielte Implantate zu liefern.

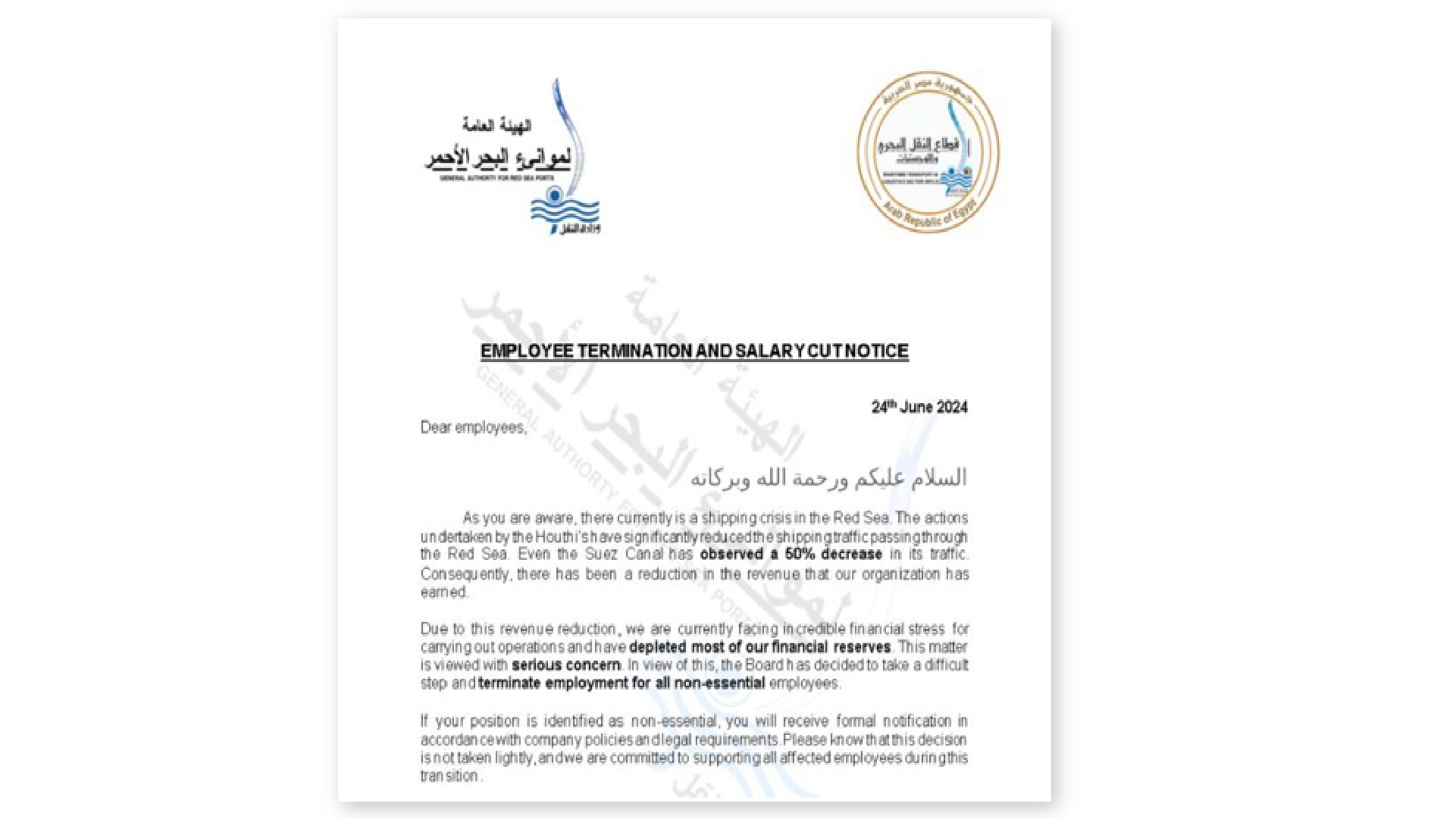

Bei dieser Kampagne beobachtete BlackBerry drei gefälschte "visuelle Köder"-Dokumente, die mit einer ganz bestimmten Hafeninfrastruktur verbunden waren. Visuelle Köder sind in der Regel an sich nicht bösartig; ihr Hauptzweck besteht darin, das Opfer davon abzulenken, dass es merkt, dass es kompromittiert wurde. Bei dem Opfer handelt es sich in der Regel um einen Mitarbeiter des Zielunternehmens. Unten sehen Sie ein Beispiel aus der jüngsten Kampagne von SideWinder:

Bedrohungsakteure verwenden eine Vielzahl von Tricks, um das Opfer dazu zu verleiten, das visuelle Köderdokument zu öffnen und zu lesen:

- Der Angreifer kopiert das echte Logo einer legitimen Organisation, die dem Empfänger aufgrund seines Berufs oder seiner Branche bekannt sein dürfte. In Abbildung 7 oben missbraucht das visuelle Köderdokument das Logo der (legitimen) Red Sea Ports Authority in Ägypten.

- Die Überschriften von Dokumenten sind so gestaltet, dass sie beim Empfänger maximale Angst auslösen. Die Überschrift in unserem obigen Beispiel ("KÜNDIGUNG UND GEHALTSKÜNDIGUNG DES ARBEITNEHMERS") soll den Arbeitnehmer um die Sicherheit seines Arbeitsplatzes und seiner Finanzen fürchten lassen.

- Achten Sie im obigen Beispiel auf emotional aufgeladene Formulierungen wie "den größten Teil unserer finanziellen Reserven aufgebraucht", "ernsthafte Bedenken" und "das Arbeitsverhältnis beenden" im Text des Dokuments. Diese Formulierungen sind fett formatiert, damit sie dem Leser sofort ins Auge fallen.

Bedrohungsakteure hoffen, dass das Opfer durch die Verwendung vertrauter Firmenlogos und das Hervorrufen starker Emotionen wie Angst oder Sorge um die Sicherheit des Arbeitsplatzes glaubt, dass das Dokument legitim ist und gezwungen ist, es in einem Zustand großer Angst zu lesen. Sie sind dann so abgelenkt, dass sie seltsame Vorgänge auf ihrem Gerät nicht bemerken, wie z. B. System-Popups oder erhöhte Lüftergeräusche, die durch eine hohe CPU-Auslastung verursacht werden, was oft ein frühes Warnzeichen für eine laufende Malware-Infektion ist.

Aus der Analyse der Daten, die wir bei unseren Nachforschungen entdeckt haben, schließen wir mit mittlerer Sicherheit, dass die neue Kampagne von SideWinder auf Häfen und maritime Einrichtungen im Indischen Ozean und im Mittelmeer abzielt. Aufgrund der früheren Kampagnen von SideWinder glauben wir, dass das Ziel dieser neuen Kampagne Spionage und das Sammeln von Informationen ist. Lesen Sie die ganze Geschichte im BlackBerry Blog.

Kritische Infrastrukturen: Externe Bedrohungen

BlackBerry verfolgt auch genau die externen Bedrohungen, d. h. die von externen Organisationen gemeldeten Bedrohungen, die nicht notwendigerweise in den eigenen Mietobjekten von BlackBerryzu finden sind. Während dieses Zeitraums meldeten externe Gruppen - Regierungsbehörden, Wirtschaftsnachrichtenorganisationen und andere - zahlreiche Angriffe auf kritische Infrastrukturen in der ganzen Welt.

In den letzten Märztagen wurde bekannt, dass verschiedene indische Regierungsbehörden und Einrichtungen des Energiesektors mit einer angepassten Variante des frei verfügbaren Infostealers HackBrowserData infiziert wurden. Unter Verwendung von Phishing-E-Mails als Infektionsvektor und Slack-Kanälen als Exfiltrationskanal stahl der unbekannte Bedrohungsakteur 8,8 GB an sensiblen Daten, darunter Mitarbeiterdaten und Finanzdaten.

Im April meldete das texanische Telekommunikationsunternehmen Frontier Communications der US-Börsenaufsichtsbehörde (SEC), dass es am 14. April eine Sicherheitslücke entdeckt hatte und einige seiner Systeme abschalten musste, um sie wiederherzustellen. Der unbekannte Angreifer war in der Lage, auf sensible Daten, einschließlich personenbezogener Daten, zuzugreifen.

Ebenfalls im April meldete das ukrainische Computer Emergency Response Team (CERT-UA) einen Plan der mutmaßlich von Russland unterstützten Gruppe Sandworm, verschiedene kritische Infrastruktureinrichtungen in dem vom Krieg gezeichneten Land anzugreifen. Ziel des Plans waren etwa 20 Einrichtungen in verschiedenen kritischen Infrastrukturbereichen, darunter Wasser und Energie. Sandworms langjährige Angriffe auf die kritische Infrastruktur der Ukraine werden wahrscheinlich weitergehen, da der Krieg zwischen Russland und der Ukraine weitergeht.

In der ersten Maiwoche veröffentlichten mehrere US-Behörden in Zusammenarbeit mit dem Nationalen Cyber-Sicherheitszentrum des Vereinigten Königreichs und dem kanadischen Zentrum für Cybersicherheit (CCCS) einen gemeinsamen Hinweis auf eine anhaltende Bedrohung durch pro-russische Hacktivisten. Die Hacktivisten hatten es auf mit dem Internet verbundene kritische Infrastrukturen abgesehen, darunter Wasser, Energie, Dämme und Landwirtschaft. Ihre Bemühungen konzentrierten sich auf mit dem Internet verbundene Systeme der Betriebstechnologie (OT) in kritischen Infrastrukturbereichen in Europa und Nordamerika.

Anfang Mai hatten die Betreiber der Ransomware BlackBasta einen großen gemeinnützigen katholischen Gesundheitsdienstleister mit etwa 140 Krankenhäusern in 18 US-Bundesstaaten im Visier. Der Angriff unterbrach die Dienste im gesamten Netzwerk des Gesundheitsdienstleisters für mehrere Wochen. Anfang Juni stahl BlackBasta dann 550 GB an Daten des Biotechnologieunternehmens Elutia in Maryland. Zu den Daten gehörten Mitarbeiter- und Finanzinformationen.

BlackBasta war nicht die einzige Ransomware-Bande, die es auf das Gesundheitswesen abgesehen hatte. Ende Juni drang die Ransomware-Gruppe BlackSuit in den südafrikanischen National Health Laboratory Service (NHLS) und seine 265 Labore ein. Es wird vermutet, dass BlackSuit ein Abkömmling der aggressiven und gefährlichen Conti-Ransomware-Gang ist. Der BlackSuit-Einbruch fiel mit einem Ausbruch von Affenpocken (mpox) zusammen und hatte erhebliche Auswirkungen auf die Systeme des NHLS. Der Bedrohungsakteur löschte Teile der NHLS-Systeme, einschließlich Backups, obwohl keine sensiblen Patientendaten verloren gingen.

Diese und andere Angriffe im letzten Quartal zeigen, dass Ransomware-Betreiber, die es auf kritische Infrastrukturen, insbesondere den Gesundheitssektor, abgesehen haben, ein anhaltendes Problem darstellen.

Kommerzielles Unternehmen

Auch die internen Bedrohungen gegen Wirtschaftsunternehmen haben in diesem Berichtszeitraum deutlich zugenommen. Die Zahl der durch BlackBerry abgewehrten Angriffe (1,1 Millionen Angriffe) stieg im Vergleich zum letzten Bericht um 60 %.

Innerhalb des Wirtschaftssektors wurde eine deutliche Zunahme der Angriffe auf den Investitionsgütersektor beobachtet. Im Gegensatz zu Konsumgütern gehören zu den Investitionsgütern Maschinen, Werkzeuge und Ausrüstungen, die für verschiedene Branchen in Unternehmen und kritischen Infrastrukturen unerlässlich sind. Ein Angriff auf diese Güter kann sich auf die digitalen und physischen Lieferketten eines Unternehmens auswirken.

-

Handelsunternehmen: Interne Bedrohungen

Interne Bedrohungen sind die Bedrohungen, die BlackBerry innerhalb seines eigenen Kundenstamms identifiziert und vor denen es sich schützt. Externe Bedrohungen (die im nächsten Abschnitt behandelt werden) sind solche, die von Dritten gemeldet werden, z. B. in Branchenpublikationen, von Sicherheitsanbietern oder von Regierungsbehörden.

-

Amadey

Art: Bot/Stehler

Ziele: Verarbeitendes Gewerbe, kommerzielle Dienstleistungen, Investitionsgüter

Regionen: Europa, der Nahe Osten und Afrika (EMEA), APAC, LATAM

Amadey tauchte erstmals 2018 auf und ist eine modulare Malware, die immer noch in der Bedrohungslandschaft aktiv ist. Durch sich wiederholende Änderungen ist sie mit den jüngsten Fortschritten in ihrer Kommunikation relevant geblieben. Amadey kann Informationen sammeln und die Rechner der Opfer abfragen, bevor es Daten an seinen C2 weiterleitet. Amadey wird häufig als Bot-Netz verwendet, um andere Malware massenhaft zu verbreiten, und erleichtert häufig den Einsatz von Infostealern und bösartigen Kryptominern.

In diesem Berichtszeitraum konzentrierte sich Amadey auf Produktions- und Handelsdienstleistungen in den Regionen EMEA, APAC und LATAM sowie auf Investitionsgüterdienstleistungen speziell in den LATAM-Ländern.

-

PrivateLoader

Typ: Downloader

Zielgruppen: Verarbeitendes Gewerbe, kommerzielle Dienstleistungen

Regionen: APAC, LATAM, Nordamerika

PrivateLoader ist ein weit verbreiteter Vermittler von Malware, der als Pay-per-Install-Service für die Verbreitung von Malware arbeitet. PrivateLoader wird häufig über gefälschte Websites verbreitet, auf denen "geknackte" Software gehostet wird, und kann eine Vielzahl bösartiger Nutzdaten herunterladen, darunter eine breite Palette von Infostealern wie RisePro. PrivateLoader nutzt eine Technik, die als SEO-Poisoning bekannt ist, um den Bekanntheitsgrad seiner gefälschten Websites zu erhöhen. Diese Technik täuscht die Benutzer, indem sie ihnen vorgaukelt, dass die obersten Suchergebnisse die glaubwürdigsten sind, und ist sehr effektiv, wenn die Benutzer nicht genau auf ihre Suchergebnisse achten. In diesem Berichtszeitraum hatte es PrivateLoader auf das verarbeitende Gewerbe in Nordamerika und auf kommerzielle Dienstleistungen in Lateinamerika und der APAC abgesehen.

-

Agent Tesla

Typ: Fernzugriffs-Trojaner

Zielgruppen: Verarbeitendes Gewerbe, Lebensmitteleinzelhandel, kommerzielle Dienstleistungen

Regionen: APAC, LATAM, Nordamerika

Agent Tesla ist ein bekannter Remote-Access-Trojaner (RAT), der sich auf den Diebstahl von Informationen spezialisiert hat und seit 2014 aktiv auf Benutzer mit Microsoft Windows-basierten Systemen abzielt. Diese kommerzielle Malware, die über Untergrundforen verkauft und als MaaS-Angebot beworben wird, ist dafür bekannt, sensible Daten und Anmeldeinformationen zu stehlen, Tastatureingaben aufzuzeichnen und Screenshots von den Bildschirmen der Opfer zu erstellen. Sie wird häufig in Phishing-Kampagnen eingesetzt und als trojanisierte, gecrackte Software gehostet/verbreitet.

Agent Tesla hat in diesem Zyklus eine Reihe von Sektoren ins Visier genommen, darunter die verarbeitende Industrie, den Lebensmitteleinzelhandel und kommerzielle Dienstleistungen in Ländern der APAC, LATAM und Nordamerika.

-

Formularbuch

Art: Infostealer

Ziele: Lebensmitteleinzelhandel

Regionen: APAC

FormBook und seine Weiterentwicklung XLoader sind hochentwickelte Malware-Familien, die sowohl als komplexe Infodiebe als auch als vielseitige Downloader für zusätzliche Malware fungieren. Seit ihrer Entstehung sind diese Malware-Familien widerstandsfähig und entwickeln sich ständig weiter, um Cyber-Abwehrmaßnahmen durch Anti-VM-Techniken, Prozessinjektion und benutzerdefinierte Verschlüsselungsroutinen zu umgehen und zu umgehen.

XLoader wird oft als MaaS verkauft und kann Daten aus Browsern, E-Mail-Clients und einer Reihe anderer Anwendungen stehlen. Eine Reihe von Cybervorfällen im Zusammenhang mit XLoader betraf in diesem Quartal Lebensmittelhändler in den APAC-Ländern.

-

GuLoader

Typ: Downloader

Zielgruppen: Gewerbliche Dienstleistungen, Lebensmitteleinzelhandel, verarbeitendes Gewerbe

Regionen: APAC, EMEA, Nordamerika

GuLoader, auch bekannt als CloudEyE, ist ein bekannter Downloader, der in zahlreichen Angriffen als Übertragungsmechanismus für andere Malware verwendet wird. Er ist seit 2020 aktiv ( ) und wurde in der Zwischenzeit immer wieder verändert, ausgefeilter gemacht und mit zusätzlichen Anti-Analyse-Techniken ausgestattet. GuLoader arbeitet in der Regel mit anderer Malware zusammen, insbesondere mit Infostealern wie FormBook, Agent Tesla und Remcos.

In diesem Quartal richtete sich GuLoader an das verarbeitende Gewerbe in Nordamerika, an den Lebensmitteleinzelhandel in APAC und an kommerzielle Dienstleistungen sowohl in EMEA als auch in APAC.

-

RisePro

Art: Infostealer

Ziele: Gewerbliche Dienstleistungen, Investitionsgüter

Regionen: APAC

RisePro ist ein multifunktionaler Infostealer, der in Untergrundforen oft als MaaS verkauft wird. RisePro wurde erstmals Ende 2022 beobachtet. Dann, Ende 2023 und Anfang 2024,bemerkte BlackBerry einen starken Anstieg der RisePro-Aktivitäten. RisePro kann auf verschiedene Weise auf das Gerät eines Opfers gelangen, häufig über bösartige Links oder E-Mail-Anhänge. RisePro wurde auch über PrivateLoader verbreitet, eine PPI-Malware, die häufig als Malware-Verteilungsdienst genutzt wird. Sobald sich RisePro auf einem Gerät befindet, kommuniziert es mit seinem C2-Server, wo es Befehle erhält, um Daten zu stehlen, zusätzliche Malware abzulegen oder Informationen vom Gerät des Opfers zu exfiltrieren.

-

Vidar

Art: Infostealer

Zielgruppen: Verarbeitendes Gewerbe, Lebensmitteleinzelhandel, gewerbliche Dienstleistungen, Investitionsgüter

Regionen: APAC, EMEA, LATAM

Vidar ist ein Infostealer, den es seit 2018 gibt und der möglicherweise ein Ableger des als Arkei bekannten Infostealers ist. Vidar ist äußerst aktiv und wird oft als MaaS über Untergrundforen verkauft. Die Malware ist äußerst flexibel und kann auf verschiedene Weise auf das Gerät eines Opfers gelangen, beispielsweise über Phishing-Dokumente, Malvertising (Werbung, die Malware verbreitet) und durch sekundäre Verbreitung über andere Malware. Im Berichtszeitraum hatte Vidar eine Reihe von Wirtschaftsunternehmen im Visier, darunter die Fertigungsindustrie in EMEA, den Lebensmitteleinzelhandel in APAC, Investitionsgüter in LATAM und kommerzielle Dienstleistungen sowohl in LATAM als auch in APAC.

Handelsunternehmen: Externe Bedrohungen

Anfang April wurde IxMetro PowerHost Opfer eines Cyberangriffs durch die relativ neue SEXi-Ransomware-Bande, die angeblich durchgesickerten LockBit 3.0-Quellcode verwendete. Die Gruppe zielte auf die VMware ESXi-Server und Backups des Unternehmens ab und verursachte eine erhebliche Unterbrechung der Dienste von IxMetro PowerHost in Chile.

Ebenfalls im April wurde die chinesische Shopping-Plattform Pandabuy angegriffen und die Daten von mehr als 1,3 Millionen Kunden wurden online veröffentlicht. Pandabuy ermöglicht es den Nutzern, Produkte von anderen chinesischen E-Commerce-Plattformen zu kaufen. Ein als Sanggiero bekannter Bedrohungsakteur erklärte sich für den Angriff verantwortlich und gab an, kritische Serverschwachstellen in der API der Plattform und andere Schwachstellen ausgenutzt zu haben, um Zugang zu den internen Diensten des Einzelhändlers zu erhalten. Es wird vermutet, dass der E-Commerce-Händler zunächst eine Forderung gezahlt hat, um ein Datenleck zu verhindern. Im Juni 2024 behauptete jedoch derselbe Bedrohungsakteur, die in China ansässige Plattform erneut ausgenutzt und erpresst zu haben.

Anfang Mai informierte ein großes multinationales Technologieunternehmen seine Kunden über eine groß angelegte Datenschutzverletzung, von der fast 50 Millionen Personen betroffen waren. Das Technologieunternehmen bestätigte zwar, dass keine Finanzdaten gefährdet waren, aber andere personenbezogene Daten (PII) wurden offengelegt, darunter Namen und Adressen von Kunden. Dennoch hat das Technologieunternehmen die möglichen Auswirkungen der Sicherheitsverletzung öffentlich heruntergespielt, da es sich bei den gestohlenen Daten nicht um Finanzdaten handelt.

Eine der bisher größten Datenschutzverletzungen in diesem Jahr ereignete sich im Mai, als die Bedrohungsgruppe ShinyHunters in ein multinationales Unternehmen für den Verkauf und Vertrieb von Eintrittskarten für die Unterhaltungsbranche eindrang und die Daten von über 560 Millionen Kunden stahl. Zu den Daten gehörten personenbezogene Daten wie Namen, Adressen und E-Mails sowie gehashte Kreditkartendaten. Die betroffenen Nutzer wurden inzwischen per Post benachrichtigt.

Im Juni kam es bei einem amerikanischen multinationalen Softwareunternehmen aufgrund eines Ransomware-Angriffs zu einem großflächigen Ausfall , der die Abläufe in Tausenden von nordamerikanischen Autohäusern beeinträchtigte. Die Unterbrechung betraf alle Bereiche der Aktivitäten der Händler, einschließlich Autoverkauf und Reparaturen, an mehr als 15 000 Standorten. Die Ransomware-Gruppe BlackSuit übernahm die Verantwortung für den Angriff und forderte fast 25 Millionen US-Dollar in Kryptowährung als Lösegeld. Es wird behauptet, dass die Organisation das Lösegeld gezahlt hat, um ihre Systeme wiederherzustellen.

Ende Juni bestätigte das nordamerikanische Softwareunternehmen TeamViewer, dass die weit verbreitete APT-Gruppe Cozy Bear (auch bekannt als APT29) die IT-Systeme des Unternehmens angegriffen hat. Cozy Bear ist eine in Russland ansässige Hackergruppe, die angeblich mit dem russischen Auslandsgeheimdienst verbunden ist. Die Gruppe hat im Laufe der Jahre mehrere Angriffe und Exploits durchgeführt, darunter auch den SolarWinds-Angriff im Jahr 2020. TeamViewer gab eine Erklärung ab, in der es heißt, dass nur die Daten von Mitarbeiterkonten kompromittiert wurden und dass es keine Beweise dafür gibt, dass Cozy Bear auf Produktionsumgebungen oder Kundendaten zugegriffen hat.

Cyber Story Highlight: Deepfakes gegen kommerzielle Unternehmen

Wachsamkeit der Mitarbeiter: Die erste Verteidigungslinie gegen Deepfake-Betrug

Gefälschte Fotos, Videos und "Deep-Voice"-Audio werden zu einem zunehmenden Problem im Bereich der Cybersicherheit. Deepfakes sind digital manipulierte Medien, die mit Hilfe generativer künstlicher Intelligenz (KI) erstellt werden, wobei der häufigste Anwendungsfall ein "Faceswap" ist - das digitale Übereinanderlegen des Gesichts einer Person auf eine andere. Deepfake-Medien sind oft sehr realistisch und überzeugend und können von böswilligen Akteuren für eine Vielzahl von Angriffen eingesetzt werden, darunter Phishing-Betrug, gefälschte Telefonanrufe und sogar gefälschte Videoanrufe, die dem Empfänger vorgaukeln sollen, er erhalte eine legitime Anfrage von einem anderen Mitarbeiter, beispielsweise seinem Chef.

Seit die erste App zur Erstellung von Deepfakes Ende 2017 von einem Reddit-Nutzer gestartet wurde, haben sich Deepfakes in rasantem Tempo weiterentwickelt und sind erschreckend effektiv, wenn es darum geht, Mitarbeiter dazu zu bringen, Angreifern Anmeldedaten, Finanz- oder Kundendaten zu übermitteln und sogar Millionen von Dollar an einen Betrüger zu überweisen.

Vor kurzem ist der Automobilhersteller Ferrari einem kostspieligen Betrug entgangen. Ein leitender Angestellter erhielt einen verdächtigen Anruf von jemandem, der vorgab, der CEO Benedetto Vigna zu sein. Der Akzent und der Tonfall des Betrügers waren fast identisch mit dem des echten CEOs, aber der Manager bemerkte rote Fahnen wie die Verwendung einer unbekannten Telefonnummer und die angebliche Dringlichkeit der Nachrichten.

Um die Identität des Anrufers zu überprüfen, stellte die Führungskraft eine konkrete Frage zu einer Buchempfehlung - ein Detail, das nur der echte CEO kennen würde. Als der Betrüger nicht antworten konnte, legten sie auf. Die schnelle Reaktion des Geschäftsführers verhinderte eine mögliche Katastrophe und veranlasste Ferrari, eine interne Untersuchung einzuleiten, um die Sicherheit der Kommunikation zu gewährleisten.

Dieser Vorfall verdeutlicht die wichtige Rolle, die Mitarbeiter beim Schutz ihrer Unternehmen vor Betrug spielen. Ein entscheidender Bestandteil fast aller Deepfake-Angriffe ist das Social Engineering. Der Bedrohungsakteur geht davon aus, dass der Mitarbeiter das schwächste Glied im Sicherheitsgefüge eines Unternehmens ist, und nutzt psychologische Manipulationstechniken, um das Vertrauen der Zielperson zu gewinnen. Hut ab vor Mitarbeitern, die wachsam und skeptisch gegenüber ungewöhnlichen Anfragen sind, insbesondere wenn es um die Übertragung von Geld oder sensiblen Informationen geht. Ihre Aufmerksamkeit und ihr schnelles Handeln können ein Unternehmen vor erheblichen finanziellen Verlusten und Rufschädigung bewahren.

Unternehmen können ihre Sicherheit verbessern, indem sie ihre Mitarbeiter über die Warnzeichen aufklären, die darauf hinweisen, dass ein Betrüger hinter einem "gefälschten" Telefon-/Videoanruf, einer E-Mail oder einer SMS stecken könnte. Sie können damit beginnen, diese unbesungenen Helden zu feiern und zu unterstützen, die Ihr Unternehmen jeden Tag vor raffinierten Bedrohungen schützen. Teilen Sie diese Anekdote mit Ihren Kollegen und Mitarbeitern. Erinnern Sie sie daran, dass sie, wenn sie den Verdacht haben, dass etwas nicht stimmt, ihrem Instinkt vertrauen und einen zweiten Weg finden sollten, um die Identität des Antragstellers zu überprüfen.

Um mehr über Deepfakes zu erfahren, lesen Sie unseren Whitepaper, Deepfakes Entlarvt: Die Technologie und Techniken hinter dieser wachsenden Bedrohung.

Geopolitische Analyse und Kommentare

Regierungen auf der ganzen Welt sind sich zunehmend darüber im Klaren, dass Technologie eine treibende Kraft in geopolitischen Rivalitäten ist. In seiner Rede auf der RSA-Konferenz in San Francisco, Kalifornien, am 6. Mai 2024 beschrieb US-Außenminister Antony J. Blinken eine Welt an der Schwelle zu einem Nullsummen-Wettbewerb, in dem die Länder gezwungen wären, westliche oder chinesische Technologien zu übernehmen. Blinkens Botschafter für Cyberspace und digitale Politik, Nathaniel C. Fick, drückte es noch deutlicher aus, als er sagte: "Die internationale Ordnung wird dadurch definiert werden, wessen metaphorisches Betriebssystem dominiert."

Das beispiellose Tempo, mit dem sich Technologien wie die generative KI entwickeln, hat zu einer Vielzahl von Aktivitäten geführt, die einen "verantwortungsvollen" Umgang mit fortschrittlichen digitalen Technologien fordern. Technologien wie KI haben zwar ein beträchtliches Potenzial, das Wirtschaftswachstum voranzutreiben, die Gesellschaft zu verändern und einige der schwierigsten Probleme der Welt zu lösen (z. B. Klimawandel, Ungleichheit und Krankheiten), doch sie bergen auch Risiken, die große Auswirkungen haben können, vor allem, wenn sich diese Risiken in kritischen Infrastrukturen oder Dienstleistungen manifestieren, auf die die Menschen jeden Tag angewiesen sind.

Wie in diesem Bericht hervorgehoben wird, haben es Cyberkriminelle - einschließlich staatlich geförderter Gruppen - zunehmend auf kritische Infrastrukturen abgesehen. Die Zahl der Vorfälle, bei denen in böswilliger oder krimineller Absicht Dienste unterbrochen oder Betreiber und Eigentümer kritischer Infrastrukturen zur Zahlung von Lösegeld gezwungen wurden, ist in den letzten Jahren weltweit sprunghaft angestiegen. In diesem Berichtszeitraum dokumentierte BlackBerry mehr als 800.000 Angriffe auf kritische Infrastrukturen, von denen sich 50 % gegen den Finanzsektor richteten. Die Täter sind sich der Kritikalität dieser Dienste bewusst und versuchen, ihre Bemühungen, Lösegeld zu erpressen, zu maximieren, indem sie versuchen, diese Dienste so weit wie möglich zu stören oder damit zu drohen.

Große internationale Sportereignisse wie die Olympischen Spiele und die Fußballweltmeisterschaft sind ebenfalls in den Fokus von Cyberbedrohungen geraten. In Erwartung eines dramatischen Anstiegs bösartiger Cyber-Aktivitäten veröffentlichte das kanadische Zentrum für Cybersicherheit im Mai 2024 ein Bulletin zu Cyber-Bedrohungen, in dem es heißt, dass "Cyber-Kriminelle sehr wahrscheinlich große Organisationen, die mit großen internationalen Sportereignissen in Verbindung stehen, und lokale Unternehmen im Umfeld großer Sportereignisse durch Kompromittierung von Geschäfts-E-Mails und Ransomware-Angriffe ins Visier nehmen werden". Sie warnte auch Teilnehmer und Zuschauer, sich vor Phishing-E-Mails und bösartigen Websites in Acht zu nehmen, die diese Veranstaltungen als Köder für Angriffe nutzen.

Nach dem Ende der Olympischen Spiele meldeten die französischen Behörden mehr als 140 Cyberangriffe im Zusammenhang mit den Olympischen Spielen 2024, die alle als "geringe Auswirkungen" eingestuft wurden. Angesichts der Trends bei früheren Olympischen Spielen ist diese Zahl jedoch wahrscheinlich weit unterschätzt. Bei den Olympischen Spielen in Tokio 2021 meldeten die Organisatoren beispielsweise 450 Millionen Cyberangriffe.

Wie das Weltwirtschaftsforum (WEF) in seinem Global Cybersecurity Outlook 2024 feststellte, haben Regierungen und Unternehmen Schwierigkeiten, sich gegen die rasch eskalierenden und immer raffinierteren Cyberbedrohungen zu schützen, die massive Störungen verursachen könnten. Darüber hinaus gibt es große Unterschiede in der Fähigkeit von Organisationen, sich selbst zu schützen. Laut WEF verfügen 85 % der Unternehmen mit 100.000 oder mehr Mitarbeitern über eine Cyberversicherung, während weniger als 21 % der Unternehmen mit weniger als 250 Mitarbeitern eine Cyberversicherung haben. Alles in allem geben die kleinsten Unternehmen mehr als doppelt so häufig wie die größten an, dass sie nicht über die nötige Cyber-Resilienz verfügen, um ihre kritischen Mindestanforderungen zu erfüllen. Dieses Ungleichgewicht zwischen großen und kleinen Unternehmen muss behoben werden.

Nicht nur die Erschwinglichkeit von Cybertechnologien wurde als kritischer Faktor hervorgehoben, sondern auch die Bildung und das Bewusstsein für Cyberfragen. Aus diesem Grund investiert BlackBerry neben der Bereitstellung zugänglicher Sicherheitslösungen auch in die Cyber-Ausbildung. Im März 2024 eröffneteBlackBerry sein erstes Cybersecurity Center of Excellence (CCoE) in Malaysia. Das CCoE wird herausragende Cybersecurity-Schulungen und Bedrohungsinformationen bereitstellen, um Malaysia und Partnerregierungen und -organisationen in der indopazifischen Region dabei zu helfen, Cyberbedrohungen besser zu verhindern, abzuschrecken und auf sie zu reagieren.

Es muss mehr getan werden, um die Messlatte für die Cybersicherheit höher zu legen und den weltweiten Mangel an fast vier Millionen ausgebildeten Cyberspezialisten zu kompensieren. Da immer mehr Unternehmen und Branchen auf digitale und cloudbasierte Technologien setzen, ist ein robuster, vielschichtiger Ansatz für die Cybersicherheit von entscheidender Bedeutung.

Rampenlicht für die Strafverfolgung

Verbesserung der Fähigkeiten der Strafverfolgung: Die spezialisierte Unterstützung von NC3

Das Nationale Koordinierungszentrum für Cyberkriminalität (NC3) wurde 2020 als Reaktion auf Kanadas nationale Cybersicherheitsstrategie von 2018 gegründet. Unter der Leitung der Royal Canadian Mounted Police hat dieser nationale Polizeidienst den Auftrag, die Bedrohung, die Auswirkungen und die Viktimisierung durch Cyberkriminalität in Kanada zu verringern. Das NC3 bietet allen kanadischen Polizeidienststellen spezielle Unterstützung und beschäftigt sowohl Polizei- als auch Zivilbeamte mit unterschiedlichen Qualifikationen, um die für eine effektive Analyse hochentwickelter Straftaten erforderlichen Ermittlungs- und technischen Fachkenntnisse bereitzustellen. Das NC3 bietet spezialisierte Dienstleistungen zur Unterstützung von Strafverfolgungspartnern, wie z. B.:

- Informationen zur Cyberkriminalität

- Technische Beratung und Anleitung

- Entwicklung von Werkzeugen

- Verhaltensanalyse

- Verfolgung von Kryptowährungen

Das NC3 arbeitet eng mit nationalen und internationalen Strafverfolgungsbehörden, Regierungspartnern, der Privatwirtschaft und der Wissenschaft zusammen, um die kanadischen Strafverfolgungsbehörden bei der Bekämpfung der Internetkriminalität zu unterstützen.

Die Prävalenz von Ransomware

Die wichtigsten Ransomware-Bedrohungen in Kanada

Das NC3 führt regelmäßig Bewertungen durch, um die größten Ransomware-Bedrohungen in Kanada zu ermitteln. Die jüngste Bewertung umfasste Vorfälle vom 1. Januar 2024 bis zum 30. April 2024. Die folgende Abbildung zeigt die zehn größten Ransomware-Bedrohungen für diesen Zeitraum.

Trotz der weiten Verbreitung von Ransomware werden die meisten Fälle von Internetkriminalität nicht gemeldet. Es wird geschätzt, dass nur etwa 10 % der Cyberkriminalität den kanadischen Strafverfolgungsbehörden gemeldet wird. Diese Dunkelziffer macht es schwierig, das Ausmaß und die Auswirkungen der Cyberkriminalität in diesem Land vollständig zu verstehen.

Ein zu wenig beachtetes Verbrechen

Cyber Story Highlight: Ransomware erreicht die Lüfte

Die Ransomware Akira zielt auf die LATAM-Fluggesellschaften ab

Im Juni 2024 untersuchten die Forscher von BlackBerry einen Angriff von Storm-1567 mit der Ransomware Akira auf eine lateinamerikanische Fluggesellschaft. Diese finanziell motivierte Bande, die für doppelte Erpressungstaktiken bekannt ist, griff zunächst über SSH auf das Netzwerk zu und exfiltrierte wichtige Daten, bevor sie Akira einsetzte. Storm-1567 ist dafür bekannt, dass er veraltete Systeme ausnutzt und legitime Software missbraucht. Er hat es weltweit auf kleine und mittlere Unternehmen abgesehen und bis Januar 2024 mehr als 42 Millionen US-Dollar an Lösegeld erbeutet.

Analyse und Kommentare zur Reaktion auf Vorfälle

Das BlackBerry Incident Response (IR)-Team beobachtet regelmäßig Vorfälle, bei denen der ursprüngliche Infektionsvektor ein mit dem Internet verbundenes Gerät ist. Cyberangriffe auf anfällige Geräte - wie falsch konfigurierte Geräte oder solche mit werkseitig eingestellten Passwörtern - sind keine Seltenheit. Überlastete Sicherheitsteams in Unternehmen schaffen es oft nicht, alle ihre Internetgeräte (z. B. Netzwerkdrucker und Laptop-Webkameras) angemessen zu schützen. Hinzu kommt, dass immer mehr kritische Funktionen in die Geräte integriert werden, z. B. in Netzwerk- und Firewall-Anwendungen.

In diesem Quartal fand das IR-Team Schwachstellen in veralteten Versionen von Cisco Adaptive Security Appliances (ASA) und Geräten mit Palo Alto Networks PAN-OS-Software. Ungeschützte oder schlecht konfigurierte Internet-Geräte können es Cyber-Dieben ermöglichen, Ransomware in die Unternehmensumgebung einzuschleusen und die Daten zu exfiltrieren. Dies unterstreicht die Notwendigkeit für Unternehmen, Sicherheitsupdates auf alle dem Internet ausgesetzten Systeme aufzuspielen und dies rechtzeitig zu tun.(MITRE - Externe Remote-Dienste)

Das Team beobachtete mehrere Vorfälle, bei denen ein unbefugter Akteur auf die Cloud-Ressourcen des Unternehmens zugreifen konnte. Die beiden unten beschriebenen jüngsten Fälle unterstreichen die Bedeutung regelmäßiger Systemaktualisierungen und robuster Netzwerksicherheitsmaßnahmen.

- Vorfall 1: Bei einem Einbruch in die Cybersicherheit nutzten Bedrohungsakteure eine Reihe von Schwachstellen in einem veralteten Cisco ASA aus, um unbefugten Zugriff auf das virtuelle private Netzwerk (VPN) des Unternehmens zu erhalten. Nach dem Eindringen in das Netzwerk nutzten sie das Microsoft Remote Desktop Protocol (RDP), um den Domänencontroller zu infiltrieren, wodurch sie eine umfassende Liste von Benutzern und Gruppen innerhalb der Domäne erhalten konnten. Mit Hilfe von Tools wie Netscan und Advanced IP Scanner Software führten die Angreifer einen gründlichen Netzwerkscan durch, um die Infrastruktur zu erfassen. Anschließend exfiltrierten die Angreifer den gesamten Ordner "C:\Users", der wichtige Benutzerdaten enthielt, und setzten dann die Ransomware Akira ein, was zu erheblichen Störungen und Datenverlusten führte.

- Vorfall 2: Ein Kunde erhielt alarmierende Sicherheitswarnungen von seinen Domänencontrollern, die einen unbefugten Zugriff signalisierten. Die Untersuchung ergab, dass die Angreifer Schwachstellen in einer veralteten, ausgedienten Cisco ASA-Appliance ausgenutzt hatten, um in das Netzwerk einzudringen. Sobald der Angreifer eingedrungen war, setzte er die Ransomware BlackSuit ein und verursachte eine erhebliche Unterbrechung des Betriebs des Kunden.

Diese Vorfälle machen deutlich, dass Unternehmen starke Sicherheitskontrollen für die Authentifizierung auf allen Systemen einführen müssen.(MITRE - Gültige Konten: Cloud-Konten)

Cyber Story Highlight: Massive Datenpanne offenbart 2,9 Milliarden Datensätze

Vier Terabyte sehr persönlicher Daten von Bürgern der USA, Großbritanniens und Kanadas wurden gestohlen.

Im April wurde auf der berüchtigten Untergrundseite für Cyberkriminalität BreachForums ein Verkaufsthread gepostet, in dem es um ein mutmaßliches Leck in den persönlichen Daten "der gesamten Bevölkerung der USA, Kaliforniens und Großbritanniens" ging. In dem Beitrag wurde behauptet, dass vier Terabyte Daten gestohlen wurden, die aus hochsensiblen personenbezogenen Daten wie vollständigen Namen, Postadressen, Telefonnummern und sogar Sozialversicherungsnummern (SSN) amerikanischer Bürger sowie von Menschen im Vereinigten Königreich und Kanada bestanden.

Der als USDoD bekannte Bedrohungsakteur behauptete, über 2,9 Milliarden Datensätze gestohlen zu haben, und verlangte eine beträchtliche Gebühr von 3,5 Millionen US-Dollar für die durchgesickerten Informationen in diesem großen Datensatz.

Diese Lösegeldforderung erwies sich letztendlich als erfolglos, und im Juli wurden 4 Terabyte an Daten über BreachForums kostenlos freigegeben. Dabei handelte es sich um über 137 Millionen E-Mail-Adressen, 272 Millionen Sozialversicherungsnummern und mehr. Es wird vermutet, dass die Ursache für das Datenleck bei RecordsCheck.net liegt, einer Tochtergesellschaft des Datenmaklers und Hintergrundprüfungsdienstes National Public Data (NPD), die versehentlich die Passwörter zu ihrer Backend-Datenbank in einer Klartextdatei veröffentlichte, die auf ihrer Homepage frei zugänglich war - ein kritisches Sicherheitsversäumnis, das schließlich entdeckt und von dem Bedrohungsakteur ausgenutzt wurde.

In einer förmlichen Erklärung bestätigte die NPD, dass Ende 2023 versucht wurde, auf ihre Unterlagen zuzugreifen; sie erwähnte jedoch nicht den Umfang der möglicherweise betroffenen Unterlagen.

Obwohl die Daten erst vor kurzem durchgesickert sind, erstrecken sie sich über Jahrzehnte, was bedeutet, dass ein Teil der von diesem Leck betroffenen Opfer möglicherweise bereits verstorben ist und dass einige Daten in dem Leck wahrscheinlich nicht mehr aktuell sind. Es ist auch wichtig zu wissen, dass eine Person viele verschiedene Datensätze haben kann, von denen sich jeder auf frühere Adressen und Namen bezieht, die mit dieser Person verbunden sind. Das bedeutet, dass die Zahl der von diesem Datenleck betroffenen Personen wahrscheinlich weitaus geringer ist als die irrtümliche Medienbehauptung, dass 3 Milliarden Menschen betroffen sein könnten.

Angesichts der schieren Menge an personenbezogenen Daten handelt es sich jedoch um eines der größten jemals in den USA aufgezeichneten Datenlecks, das für alle in den USA ansässigen Opfer Anlass zur Sorge sein sollte. Es ist sehr wahrscheinlich, dass diese gestohlenen Daten in den kommenden Monaten, wenn sich die Folgen dieses Debakels gelegt haben, von vielen anderen Bedrohungsakteuren genutzt und als Waffe eingesetzt werden. Es ist daher wichtig, dass alle Bürger ihre Kreditberichte aktiv auf betrügerische Aktivitäten überwachen und diese den Kreditbüros melden, wenn sie entdeckt werden.

-

Bedrohungsakteure und Werkzeuge

Neben den Bedrohungsakteuren, die in unseren internen Untersuchungen und Erkenntnissen genannt wurden, haben in diesem Quartal mehrere andere Gruppen verschiedene Cyberangriffe gestartet. Diese Gruppen setzen oft eine Reihe von Tools und Malware ein, um ihre illegalen Aktivitäten durchzuführen. Im Folgenden stellen wir einige der einflussreichsten Angreifer und bemerkenswerten Tools vor, die von unserem Threat Research and Intelligence Team in diesem Quartal identifiziert wurden.

-

BlackSuit

BlackSuit ist eine private Ransomware-Operation, die im April 2023 aufgetaucht ist. Diese Gruppe wendet eine vielseitige Erpressungsstrategie an, die sowohl die Exfiltration als auch die Verschlüsselung von Opferdaten umfasst. Darüber hinaus unterhält sie Dark-Web-Data-Leak-Sites, auf denen gestohlene vertrauliche Daten von Opfern, die sich nicht an die Vorschriften halten, öffentlich zugänglich gemacht werden. BlackSuit hat es auf Unternehmen aller Größenordnungen in verschiedenen Branchen abgesehen, darunter Gesundheitswesen, Bildungswesen, Informationstechnologie (IT), Behörden, Einzelhandel und Fertigung.

Zu den Angriffsmethoden von BlackSuit gehören Phishing-E-Mails, bösartige Torrent-Dateien und die Ausnutzung von Schwachstellen in VPNs und Firewalls. Die Gruppe nutzt eine Mischung aus legitimen und bösartigen Tools wie Cobalt Strike, WinRAR, PuTTY, Rclone, Advanced IP Scanner, Mimikatz, PsExec, Rubeus und GMER für Lateral Movement und Credential Dumping. Ihre Ransomware-Nutzdaten sind für Windows®- und Linux®-Betriebssysteme und in einigen Fällen für VMware ESXi-Server bestimmt.

Das US-Gesundheitsministerium hat auf Ähnlichkeiten zwischen BlackSuit und der Ransomware Royal hingewiesen, was darauf hindeutet, dass BlackSuit möglicherweise von den Erfindern von Royal, der berüchtigten Conti-Gruppe, stammt. Die von BlackSuit verwendeten Verschlüsselungsmechanismen und Befehlszeilenparameter weisen eine auffällige Ähnlichkeit mit denen von Royal auf, was auf eine gemeinsame Codebasis hindeutet.

Zu den Zielen in diesem Zeitraum gehören:

- Kadokawa Corporation, ein japanisches Medienkonglomerat, wo sich die Gruppe als legitime Komponente der Qihoo 360 Antivirus-Software ausgab.

- Weitere bemerkenswerte Ziele sind die Stadt Cedar Falls in Iowa, ein amerikanisches multinationales Softwareunternehmen, das Kansas City Kansas Police Department und das globale Pharmaunternehmen Octapharma Plasma, Inc.

-

BlackBasta

BlackBasta (auch bekannt als Black Basta) ist ein Ransomware-Betreiber und ein kriminelles Ransomware-as-a-Service (RaaS)-Unternehmen, das Anfang 2022 auftauchte. Einem gemeinsamen Bericht der CISA und des FBI zufolge haben BlackBasta-Mitglieder mehr als 500 Unternehmen der Privatwirtschaft und kritische Infrastrukturen, darunter Organisationen des Gesundheitswesens, in Nordamerika, Europa und Australien angegriffen.

BlackBasta verwendet typische Methoden für den Erstzugang, einschließlich Phishing und Ausnutzung bekannter Schwachstellen. Nachdem sie sich Zugang verschafft haben, führen die Angreifer eine Erkundung durch, um das Zielnetzwerk abzubilden und mithilfe von Mimikatz Anmeldedaten zu erbeuten. Mithilfe der erbeuteten Anmeldeinformationen erweitern die Ransomware-Betreiber ihre Berechtigungen und gehen seitlich vor, um das Netzwerk zu kompromittieren. Vor der Verschlüsselung deaktivieren die BlackBasta-Bedrohungsakteure Abwehrmechanismen, exfiltrieren sensible Daten und löschen Schattenkopien, um bis zum endgültigen Angriff verborgen zu bleiben. Die Gruppe ist dafür bekannt, dass sie eine doppelte Erpressungstaktik anwendet, indem sie kritische Daten und wichtige Server verschlüsselt und damit droht, sensible Informationen auf ihrer öffentlichen Leak-Site zu veröffentlichen.

Zu den Zielen in diesem Berichtszeitraum gehören:

- Ein bekannter US-amerikanischer Gesundheitsdienstleister. BlackBasta verschlüsselte die Patientendaten und die operativen Systeme des Anbieters und gefährdete so die Patientenversorgung und den Datenschutz.

- Keytronic, ein US-amerikanischer Hersteller. Ein von BlackBasta verübter Cyberangriff störte den Betrieb und schränkte den Zugang zu wichtigen Geschäftsanwendungen ein. Außerdem erlitt das Unternehmen eine Datenpanne, als die Ransomware-Bande die gestohlenen Daten ausspähte.

Diese Angriffe zeigen, dass BlackBasta sich weiterhin auf hochwertige Ziele in verschiedenen Sektoren konzentriert und ausgeklügelte Ransomware-Taktiken einsetzt, um ihr Störungs- und Erpressungspotenzial zu maximieren.

-

LockBit

LockBit, eine cyberkriminelle Gruppe mit angeblichen Verbindungen nach Russland, hat sich mit ihrer gleichnamigen Malware als RaaS-Anbieter spezialisiert. Die Betreiber der Gruppe pflegen und verbessern die Ransomware fleißig, beaufsichtigen die Verhandlungen und orchestrieren ihren Einsatz, sobald ein erfolgreicher Einbruch stattgefunden hat. LockBit wendet eine doppelte Erpressungsstrategie an, bei der nicht nur die lokalen Daten verschlüsselt werden, um den Zugriff des Opfers einzuschränken, sondern auch sensible Informationen exfiltriert werden, so dass die Öffentlichkeit mit der Preisgabe der Daten droht, wenn kein Lösegeld gezahlt wird.

Operation Cronos, eine internationale Taskforce für Cyberkriminalität, hat LockBit im Februar empfindlich gestört. Die Gruppe war jedoch weiterhin sehr aktiv und hat in diesem Quartal am aggressivsten auf EMEA-Unternehmen abgezielt. Zu den Zielen gehören:

- Lokalisierte kritische Infrastrukturen. In der EMEA-Region hat LockBit vor allem kleine und mittlere Unternehmen ins Visier genommen, hauptsächlich im Vereinigten Königreich, in Deutschland und Frankreich. Die Gruppe konzentriert sich in erster Linie auf kleine kritische Infrastrukturen in den Bereichen Bildung, Gesundheitswesen und öffentlicher Sektor.

- Hôpital de Cannes - Simone Veil, in Frankreich. Ein LockBit-Angriff führte zu schwerwiegenden Betriebsstörungen, die das Krankenhaus zwangen, alle Computer vom Netz zu nehmen und nicht dringende Eingriffe und Termine zu verschieben.

- Wichita, die größte Stadt in Kansas mit 400.000 Einwohnern. Dieser bedeutende Ransomware-Angriff zwang die Stadt, ihre Computersysteme offline zu nehmen, was zu weitreichenden Störungen führte. LockBit veröffentlichte auf seiner Website eine Frist für die Zahlung des Lösegelds und erhöhte damit den Druck auf die Stadtverwaltung, ihren Forderungen nachzukommen.

-

ShinyHunters

ShinyHunters ist eine Bedrohungsgruppe, die erstmals im Jahr 2020 auftauchte und für mehrere Datenschutzverletzungen in verschiedenen Branchen bekannt ist. Zu ihren Angriffen gehören Berichten zufolge die Angriffe auf das indonesische E-Commerce-Unternehmen Tokopedia sowie auf GitHub und Pizza Hut Australia. ShinyHunters hat gestohlene Daten in Foren zum Verkauf angeboten und gelegentlich Daten aus einigen Einbrüchen kostenlos weitergegeben. Ironischerweise findet die Gruppe Schwachstellen oft durch Code, der in GitHub-Repositories verfügbar ist. Sie durchforstet ungesicherte Cloud-Buckets, missbraucht gestohlene Anmeldedaten und nutzt Phishing-Angriffe, um ihre Einbrüche zu erleichtern.

Weitere angebliche Ziele für diesen Berichtszeitraum sind:

- Banco Santander S.A., eine spanische Bank, die Kunden in ganz Lateinamerika, den USA, Großbritannien und Spanien betreut. ShinyHunters bot die Daten aus dieser Sicherheitsverletzung, von der 30 Millionen Kunden und Mitarbeiter betroffen waren, für etwa 2 Millionen US-Dollar zum Verkauf an.

- Ein multinationales Unternehmen, das Eintrittskarten für die Unterhaltungsbranche verkauft und vertreibt. Die Daten der Kunden wurden über ein Konto bei Snowflake, einer von dem Unternehmen genutzten Datenwolke KI , gestohlen. Das Konto verfügte über keine Multi-Faktor-Authentifizierung, was den Zugriff der Bedrohungsgruppe ermöglichte. ShinyHunters bot an, diese Daten für 500.000 US-Dollar zu verkaufen.

-

Akira

Die Ransomware Akira wurde erstmals im März 2023 beobachtet und erlangte aufgrund ihrer weitreichenden Angriffe in verschiedenen Sektoren schnell Berühmtheit. Die Operationen der Gruppe zeichnen sich durch eine Reihe von öffentlichkeitswirksamen Angriffen und eine anhaltende Präsenz in der Ransomware-Landschaft aus. Akira ist insbesondere für seine doppelte Erpressungstaktik bekannt, bei der nicht nur Daten verschlüsselt werden, sondern auch damit gedroht wird, die gestohlenen Daten weiterzugeben, wenn das Lösegeld nicht gezahlt wird. Dieser Ansatz hat sich als effektiv erwiesen, um die Opfer zu zwingen, ihre Forderungen zu erfüllen.

Anfänglich konzentrierte sich Akira auf Windows-Systeme, hat aber inzwischen seine Aktivitäten auf eine Linux-Variante ausgeweitet. Die Gruppe nutzt gängige Methoden für den Erstzugang, darunter Phishing-Kampagnen und die Ausnutzung bekannter Schwachstellen. Akira nutzt auch öffentlich verfügbare Tools wie Mimikatz und LaZagne für den Zugriff auf Anmeldeinformationen, PsExec für die Remote-Ausführung und AnyDesk oder Radmin für den Remote-Zugriff.

Akira arbeitet als RaaS, wurde ursprünglich in C++ entwickelt und verwendet die Erweiterung .akira für verschlüsselte Dateien. Es wurde auch eine Rust-basierte Variante beobachtet, die die Erweiterung .powerranges verwendet. Die jüngsten Aktivitäten von Akira zielten auf die Bereiche Gesundheitswesen, Finanzdienstleistungen, Fertigung und Technologie ab. Diese Angriffe verdeutlichen die Anpassungsfähigkeit der Gruppe und die anhaltende Bedrohung eines breiten Spektrums von Branchen.

-

Werkzeuge

Tools wie Rclone, Rubeus, GMER, WinSCP und Cobalt Strike sind für die Datenverwaltung, Penetrationstests und Systemwartung unerlässlich. Ihre Flexibilität und Zugänglichkeit machen sie auch zu nützlichen Werkzeugen, die von Bedrohungsakteuren missbraucht werden können.

-

Rclone

Rclone ist ein Kommandozeilenprogramm, das das Synchronisieren, Kopieren, Verschieben oder Spiegeln von Daten zwischen einem lokalen Rechner und einem entfernten Speicherort erleichtert. Rclone bietet Backends, die verschiedene Open-Source- und proprietäre Dienste und Plattformen unterstützen können, darunter HTTP, FTP oder SMB sowie Google Drive, MEGA, Dropbox und andere. Diese Flexibilität macht Rclone praktisch für legitime Benutzer, aber auch ideal für Bedrohungsakteure, die nach einer Möglichkeit suchen, Daten in ihren Cloud-Dienst zu exfiltrieren. Rclone wurde im Laufe der Jahre von vielen Ransomware-Akteuren verwendet, darunter auch einige, die in diesem Quartal aktiv waren, wie Akira, BlackBasta und LockBit. -

Rubeus

Rubeus ist ein Open-Source-Tool, das an das bekannte Kekeo-Projekt von Benjamin Delpy angelehnt ist. Es wird für Kerberos-Interaktionen und -Missbrauch verwendet, einschließlich Ticketabruf und -erneuerung, Missbrauch der eingeschränkten Delegation, Ticketfälschung, Verwaltung, Exfiltration, Harvesting und Kerberoasting. Es wird inzwischen häufig von böswilligen Akteuren als Teil größerer Angriffsrahmen verwendet und lässt sich in Tools wie Sliver C2 integrieren, das plattformübergreifende Implantate und mehrere Kommunikationsprotokolle unterstützt. -

GMER

GMER ist eine Anwendung, die Rootkits aufspürt und entfernt, indem sie nach versteckten Prozessen, Threads, Modulen, Diensten, Dateien und Registrierungsschlüsseln sucht. Außerdem führt es Inline-Hooking durch und klinkt sich in die Interrupt Descriptor Table (IDT), System Service Descriptor Table (SSDT) und Input/Output Request Packet (IRP) Aufrufe ein. Obwohl GMER normalerweise ein harmloses Tool ist, das zum Aufspüren und Entfernen schädlicher Kernel-Treiber verwendet wird, wurde es auch zur Umgehung von Sicherheitsmaßnahmen ausgenutzt. So haben beispielsweise sowohl die Play- als auch die BlackSuit-Ransomware-Gruppen GMER eingesetzt, um Sicherheitsvorkehrungen zu neutralisieren und eine ungestörte Ausführung der Nutzdaten zu gewährleisten. -

WinSCP

Windows Secure Copy (WinSCP) ist ein kostenloser Open-Source-Client für die Protokolle SFTP, FTP, WebDAV und SCP, der für Microsoft Windows entwickelt wurde. Er ermöglicht sichere Dateiübertragungen zwischen lokalen und entfernten Computern und nutzt verschlüsselte Protokolle wie SFTP, um die Datensicherheit zu gewährleisten. Seine Fähigkeiten machen es jedoch auch zu einem Tool der Wahl für Bedrohungsakteure. Angreifer können WinSCP nutzen, um heimlich große Datenmengen zu exfiltrieren, Malware auf Zielserver hochzuladen, um das System weiter zu kompromittieren und Fernzugriff zu erhalten, um beliebige Befehle auszuführen oder zusätzliche bösartige Software zu installieren und so die Kontrolle über kompromittierte Systeme zu behalten. -

Kobaltstreik

Cobalt Strike ist ein ausgeklügeltes System zur Simulation von Angreifern, das sorgfältig entwickelt wurde, um die ständige Präsenz von Bedrohungsakteuren in Netzwerkumgebungen zu replizieren. Cobalt Strike ist um zwei zentrale Komponenten herum aufgebaut - einen Agenten (Beacon) und einen Server (Team Server) - und sorgt für eine nahtlose Interaktion. Der Cobalt Strike Team Server fungiert als Langzeit-C2-Server, der im Internet gehostet wird, und steht in ständiger Kommunikation mit Beacon-Nutzlasten, die auf den Rechnern der Opfer installiert sind.

Cobalt Strike wird zwar in erster Linie als Tool für Penetrationstester und Red-Teamer eingesetzt, um die Sicherheitslage von Netzwerken zu bewerten, wurde aber leider auch von böswilligen Bedrohungsakteuren ausgenutzt. Trotz des beabsichtigten Zwecks ist es bereits zu Fällen gekommen, in denen der Code online geleakt wurde, was zu einer schnellen Bewaffnung durch eine Vielzahl von Angreifern führte. Diese doppelte Natur macht deutlich, wie wichtig Wachsamkeit und robuste Cybersicherheitsmaßnahmen sind, um die mit dem Missbrauch verbundenen Risiken zu mindern und die Netzwerke vor potenziellem Missbrauch zu schützen.

Cyber Story Highlight: Aufstrebende Ransomware-Gruppe - Space Bears

In einer von Ransomware-Banden übersättigten Cyberbedrohungslandschaft ist es für Cyberkriminelle nach wie vor lukrativ, legitime Organisationen ins Visier zu nehmen. Häufig entstehen neue Gruppen oder spalten sich von alten Banden ab. Sie starten ihre Operationen oft mit einer neuen oder verbesserten Ransomware-Variante und einem Modus Operandi, der in der Regel auf bewährten Methoden früherer Bedrohungsakteure beruht.

Eine dieser Gruppen, die in diesem Berichtszeitraum aufgetaucht ist, sind die Space Bears, die für ihre ausgeklügelte und ausgefeilte Leak-Site bekannt sind. Einige Forscher vermuten, dass sie Verbindungen zu den Betreibern von Phobos RaaS haben könnten.

Wer sind die Weltraumbären?

Wie die meisten heutigen Ransomware-Gangs verwenden auch die Space Bears eine doppelte Erpressungsmethode. Nachdem sie in das Netzwerk des Opfers eingedrungen sind, verschlüsseln sie zunächst sensible Daten und setzen das Opfer dann unter Druck, ein Lösegeld zu zahlen. Space Bears können damit drohen, die Daten öffentlich im Internet zu veröffentlichen, wenn das Lösegeld nicht gezahlt wird.

Verweise auf die gestohlenen Daten werden auf ihrer Leck-Site veröffentlicht, die sich unter einer ".onion"-Adresse im Deep Web befindet. Das Tor-Projekt, gemeinhin als "The Onion Router" bezeichnet, ist ein Open-Source-Datenschutzprogramm, das die Online-Aktivitäten der Nutzer anonym und sicher hält. Das Opfer wird auf dieser Leck-Site namentlich genannt und mit einem Countdown-Timer bis zur Freigabe der Daten versehen, falls es das Lösegeld nicht innerhalb der angegebenen Frist zahlt. Seitdem die Gruppe Mitte April aktiv wurde, hat sie bereits über 20 Opfer in verschiedenen Branchen weltweit ins Visier genommen.

Weltraumbären: Zielindustrien und -standorte

Allgemeine Schwachstellen und Gefährdungen

Notable Common Vulnerabilities and Exposures (CVEs) bieten einen Rahmen für die Identifizierung, Standardisierung und Veröffentlichung bekannter Sicherheitsschwachstellen und Gefährdungen. Von April bis Juni 2024 wurden vom National Institute of Standards and Technology (NIST) fast 12.011 neue CVEs gemeldet. Dies entspricht einem Anstieg der gemeldeten Schwachstellen um fast 35 % gegenüber einem ähnlichen Zeitraum von Januar bis März 2024.

Der Mai hält in diesem Jahr den Rekord für die meisten neu entdeckten CVEs mit fast 5.103 neuen CVEs und bricht damit alle bekannten Zahlen aus dem ersten Quartal des Jahres. Dazu gehören:

Palo Alto PAN-OS RCE

CVE-2024-3400 (10.0 Kritisch) Willkürliche Code-Ausführung

Laut Palo Alto ist dieses Problem auf PAN-OS 10.2, PAN-OS 11.0 und PAN-OS 11.1 Firewalls anwendbar, die mit GlobalProtect Gateway oder GlobalProtect Portals konfiguriert sind. Die CVE bezieht sich auf die Befehlsinjektion als Folge einer Schwachstelle bei der Erstellung beliebiger Dateien in der GlobalProtect-Funktion der PAN-OS-Software von Palo Alto Networks. Diese Sicherheitslücke könnte es einem nicht authentifizierten Angreifer ermöglichen, beliebigen Code mit Root-Rechten auf der Firewall auszuführen. Angesichts dieses Potenzials wurde das CVE mit der höchsten kritischen Bewertung versehen.

PyTorch Framework anfällig für RCE

CVE-2024-5480 (10.0 Kritisch) Willkürliche Code-Ausführung

Eine Schwachstelle im PyTorch-Framework 'torch.distributed.rpc', insbesondere in Versionen vor 2.2.2, ermöglicht die Ausführung von entferntem Code (RCE). Diese Sicherheitslücke erlaubt es Angreifern, beliebige Befehle auszuführen, indem sie eingebaute Python-Funktionen ausnutzen.

Quantum Gateway Offenlegung von Informationen

CVE-2024-24919 (8.6 High) Umgehung der Authentifizierung

Perimeter-Netzwerkgeräte wie VPNs sind Hauptziele sowohl für Hacker als auch für fortschrittliche staatliche Sponsoren. Check Point™ hat am 28. Mai 2024 ein Zero-Day-Advisory veröffentlicht, in dem Kunden gewarnt werden, dass eine Schwachstelle in seinen Security Gateways es Angreifern ermöglichen kann, auf sensible Informationen zuzugreifen und Domänenrechte zu erlangen. Diese Schwachstelle ermöglicht es Hackern, sich seitlich zu bewegen und weitere Netzwerkprivilegien zu erlangen. In einer Erklärung wies Check Point darauf hin, dass es eine Reihe von unbefugten Zugriffsversuchen gegeben hat, wobei Tausende von Geräten von der Schwachstelle betroffen sein könnten.

Vorherrschende Bedrohungen nach Plattform: Windows

Infostealer

Lumma Stealer ist ein C-basierter Infostealer, der sich auf die Exfiltration privater und sensibler Daten vom Gerät des Opfers konzentriert, einschließlich der Daten von Kryptowährungs-Geldbörsen und der Daten von Browser-Erweiterungen für die Zwei-Faktor-Authentifizierung (2FA).

Downloader

GuLoader (auch bekannt als CloudEyE) ist verschlüsselter Shellcode, der in Visual Basic 5 oder 6 verpackt ist, um zusätzliche Nutzlasten verschiedener Art herunterzuladen.

Infostealer

Agent Tesla ist ein .NET-basierter Trojaner, der häufig als MaaS verkauft wird und in erster Linie zum Sammeln von Anmeldeinformationen verwendet wird.

Infostealer

RisePro verwendet eine Reihe von Verbreitungsmethoden, um sich Zugang zu den Geräten der Opfer zu verschaffen und sensible Daten zu sammeln, die dann an einen C2-Server gesendet werden.

Infostealer

RedLine Stealer verwendet eine breite Palette von Anwendungen und Diensten, um Informationen über die Opfer zu sammeln, z. B. Passwörter, Cookies und Kreditkarteninformationen.

Fernzugriff-Trojaner

Remcos, die Abkürzung für Remote Control and Surveillance, ist eine Anwendung, mit der aus der Ferne auf das Gerät eines Opfers zugegriffen werden kann.

Fernzugriff-Trojaner

DCRat ist ein Fernzugriffstrojaner, der Informationen über das Opfer stiehlt und Befehle von einem C2-Server ausführt. Es wurde beobachtet, dass DCRat über Signal verbreitet wird.

Botnetz

Amadey ist ein Botnet, das Informationen über die Opfer sammelt und auf Befehle von einem C2-Server wartet, um zusätzliche Nutzdaten herunterzuladen.

Vorherrschende Bedrohungen nach Plattform: Linux

Trojaner

Der Trojaner XorDDos ist auch in diesem Berichtszeitraum in unserer Telemetrie weit verbreitet. XorDDos nutzt die XOR-Verschlüsselung, um den Zugriff auf Kommunikations- und Ausführungsdaten zu kontrollieren, infiziert Linux-basierte Geräte und steuert sie als einzelnes Botnetz über C2-Befehle.

Hintertür

BPFDoor ist eine Linux-Backdoor, die einen Berkeley Packet Filter (BPF) Sniffer nutzt, um den Netzwerkverkehr abzufangen und zu verändern. BPFDoor wurde von der Bedrohungsgruppe Red Menshen als passives Überwachungsinstrument eingesetzt, da es in der Lage ist, Firewalls zu umgehen und unentdeckt zu bleiben. Neue Varianten von BPFDoor haben die Reverse-Shell-Kommunikation übernommen und die Verschlüsselung gestärkt.

Botnetz

Mirai nutzt eine Schwachstelle zur Umgehung der Authentifizierung, um sich Zugang zu Endgeräten zu verschaffen, sowie eine Schwachstelle zur Befehlsinjektion, um das Botnet bereitzustellen und verwundbare Geräte zu übernehmen.

Botnetz

Bashlite, auch bekannt als Gafgyt, ist ein weiteres Linux-Botnet, das C2-Server verwendet, um Anweisungen zu senden, die von den infizierten Geräten ausgeführt werden. Es wurde dokumentiert, dass es auf IoT-Geräte (Internet der Dinge) wie Router abzielt, die es zur Koordinierung groß angelegter DDoS-Angriffe gegen Ziele nutzt.

Coinminer

XMRig ist aufgrund seiner hohen Leistung und seines Open-Source-Charakters nach wie vor ein beliebtes Tool für das Mining von Kryptowährungen wie Monero. Es wird häufig von Bedrohungsakteuren eingesetzt, sobald der erste Zugriff auf ein System erfolgt ist, und zum Mining von Kryptowährungen ohne das Wissen des Opfers verwendet.

Verbreitete Bedrohungen nach Plattform: macOS

Stealer

Cuckoo Stealer wurde im April von Kandjis Bedrohungsforschungsteam entdeckt und benannt. Er wird als bösartige Disk-Image-Datei (DMG) verbreitet, die Spyware und Infostealer-Funktionen enthält. Seit der Entdeckung von Cuckoo Stealer ist die Zahl der neuen Malware-Samples, die in der freien Wildbahn auftauchen, stark angestiegen.

Stealer

Atomic Stealer (auch bekannt als AMOS) ist nach wie vor weit verbreitet, da viele neue Varianten in freier Wildbahn gesichtet wurden. Die neuen Varianten tarnen sich als verschiedene Anwendungen, die über Disk-Images verteilt werden. AMOS ist ein Stealer, der es auf Passwörter, Browser-Cookies, Autofill-Daten, Krypto-Wallets und Mac-Schlüsselbunddaten abgesehen hat.

Hintertür

Ein bösartiger Angriff, der den Python Package Index (PyPI) nutzt, wurde von Forschern entdeckt. Die Malware nutzt die PyPI-Bibliothek, um eine Sliver-C2-Nutzlast auf dem Zielcomputer zu installieren. Das Paket ist in der Programmiersprache Go geschrieben und nutzt Steganografie in einer PNG-Datei (Portable Networks Graphic), um den Angriff auszuführen.

Stealer

Diese Malware verbreitet sich über bösartige Google-Anzeigen für den Arc-Webbrowser. Diese Anzeigen verleiten das Opfer dazu, eine bösartige DMG-Installationsdatei herunterzuladen, die den Infektionsprozess einleitet und die Malware auf dem Rechner ablegt. Poseidon ist in der Lage, Benutzeranmeldeinformationen, VPN-Konfigurationen und Kryptowährungs-Wallets zu sammeln.

Vorherrschende Bedrohungen nach Plattform: Android

Infostealer

Dieser Infostealer nutzt den Android Accessibility Service, um Benutzerdaten zu erfassen und die erfassten Daten an seinen C2-Server zu senden. SpyNote bietet die Möglichkeit, zu klicken/lang zu klicken, Screenshots zu erstellen und den Bildschirm des Opfers zu sperren.

Backdoor/Ransomware

Rafel RAT wird als trojanische Anwendung oder über Phishing-Kampagnen verbreitet. Zu seinen Fähigkeiten gehören C2, Standortverfolgung, Umleitung von Gerätebenachrichtigungen und Extraktion von persönlichen SMS-Nachrichten und Anrufprotokollen vom Zielgerät.

Infostealer

SoumniBot stiehlt Bankschlüssel und plündert die Bankkonten der Opfer. Die Malware nutzt ein Validierungsproblem im Android-Manifest aus und stiehlt Informationen, die sie auf einen Remote-Server hochlädt.

Infostealer

Vultur wurde über trojanische Anwendungen und Social-Engineering-Techniken wie "Smishing" (SMS-Phishing) verbreitet. Neben der Datenexfiltration kann ein Bedrohungsakteur mit Vultur Änderungen am Dateisystem vornehmen, Ausführungsberechtigungen ändern und das infizierte Gerät über Android Accessibility Services steuern.

Gemeinsame MITRE-Techniken

Das Verständnis der hochrangigen Techniken von Bedrohungsgruppen kann bei der Entscheidung helfen, welche Erkennungstechniken priorisiert werden sollten. BlackBerry beobachtete die folgenden 20 wichtigsten Techniken, die von Bedrohungsakteuren in diesem Berichtszeitraum eingesetzt wurden.

Erkannte Techniken

Die folgende Tabelle zeigt die 20 wichtigsten Techniken. Ein Aufwärtspfeil (↑) in der Spalte "Veränderung" bedeutet, dass die Nutzung der Technikseit unserem letzten Bericht zugenommen hat. Ein Abwärtspfeil (↓) zeigt an, dass dieNutzung seit unserem letzten Berichtzurückgegangenist . Ein Gleichheitszeichen (=) bedeutet, dass die Technik an der gleichen Stelle wie in unserem letzten Bericht bleibt.

| Technik Name | Technik-ID | Taktik Name | Letzter Bericht | Ändern Sie |

|---|---|---|---|---|

|

Hijack-Ausführungsablauf

|

T1574

|

Persistenz, Eskalation von Privilegien, Umgehung von Verteidigungsmaßnahmen

|

NA

|

↑

|

|

DLL-Seiten-Laden

|

T1574.002

|

Persistenz, Eskalation von Privilegien, Umgehung von Verteidigungsmaßnahmen

|

3

|

↑

|

|

Prozess Injektion

|

T1055

|

Eskalation von Privilegien, Umgehung von Verteidigungsmaßnahmen

|

1

|

↓

|

|

Eingabe-Erfassung

|

T1056

|

Zugangsberechtigung, Sammlung

|

4

|

=

|

|

Suche nach Systeminformationen

|

T1082

|

Entdeckung

|

2

|

↓

|

|

Software-Entdeckung

|

T1518

|

Entdeckung

|

NA

|

↑

|

|

Entdeckung von Sicherheitssoftware

|

T1518.001

|

Entdeckung

|

5

|

↓

|

|

Prozess Entdeckung

|

T1057

|

Entdeckung

|

8

|

↓

|

|

Suche nach Dateien und Verzeichnissen

|

T1083

|

Entdeckung

|

7

|

↓

|

|

Maskerade

|

T1036

|

Verteidigung Umgehung

|

6

|

↓

|

|

Protokoll der Anwendungsschicht

|

T1071

|