BlackBerry wird bei Gartner Peer Insights zur Kundenwahl 2023 für Endpoint Protection-Plattformen gekürt

Schnell erkennen, effektiv reagieren

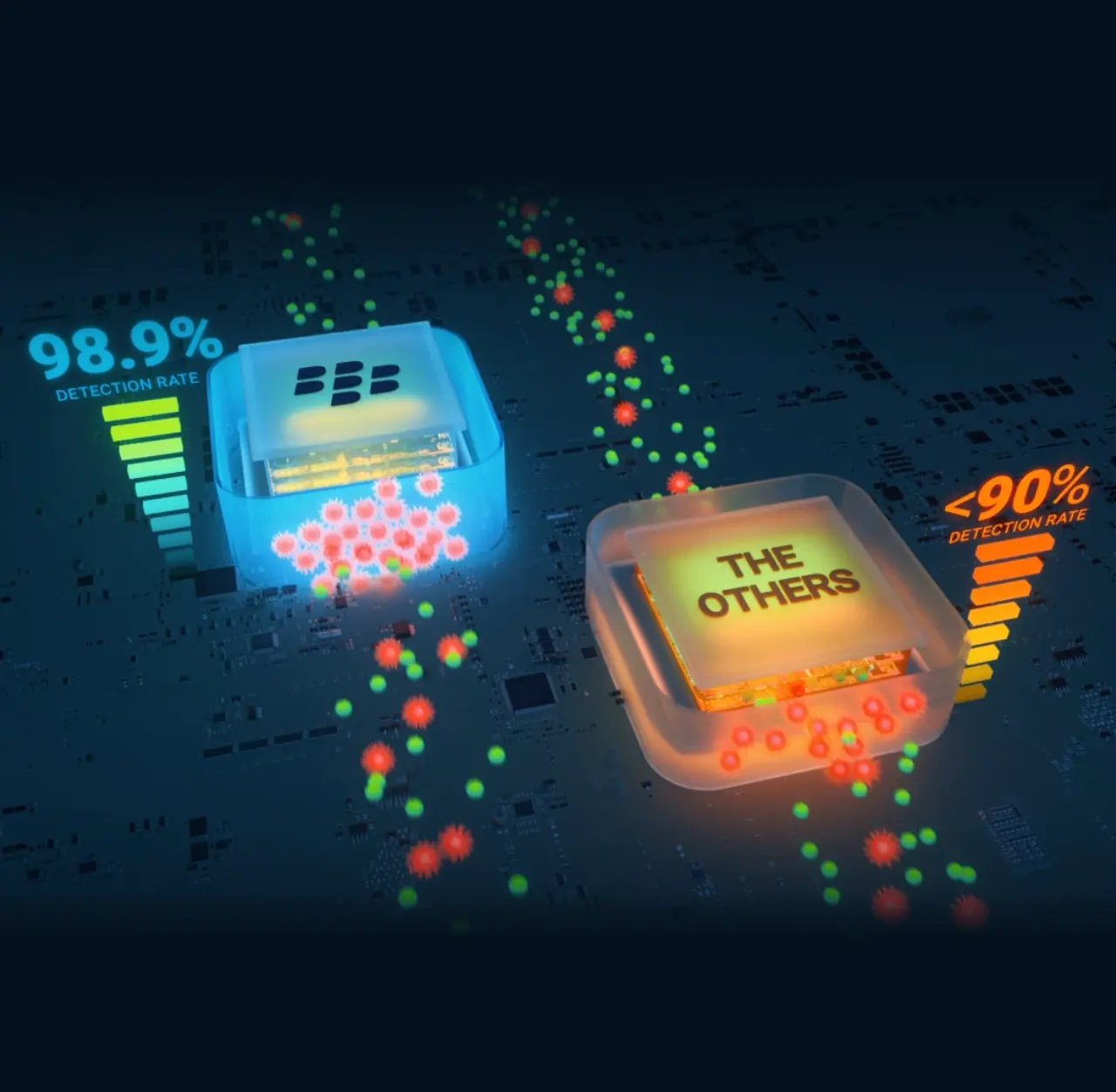

Die Erkennungsrate bei Online- und Offline-Geräten liegt bei 98,9 Prozent und die Blockrate ist im Durchschnitt um 36,8 Prozent besser als die der Konkurrenz. Die KI-gesteuerte Endpoint Security von Cylance bietet Ihnen die Wirksamkeit, Effizienz und Automatisierung, die Sie für ein hervorragendes Sicherheitsniveau brauchen und befreit Sie vom Stress mit den personellen Ressourcen.

Laden Sie den Evaluation Guide herunter und erfahren Sie, auf welche Kriterien Sie bei der Bewertung von Endpoint Security Lösungen achten sollten.

Mit einer sich selbst verteidigenden KI stoppen Sie Bedrohungen, bevor sie Schaden anrichten

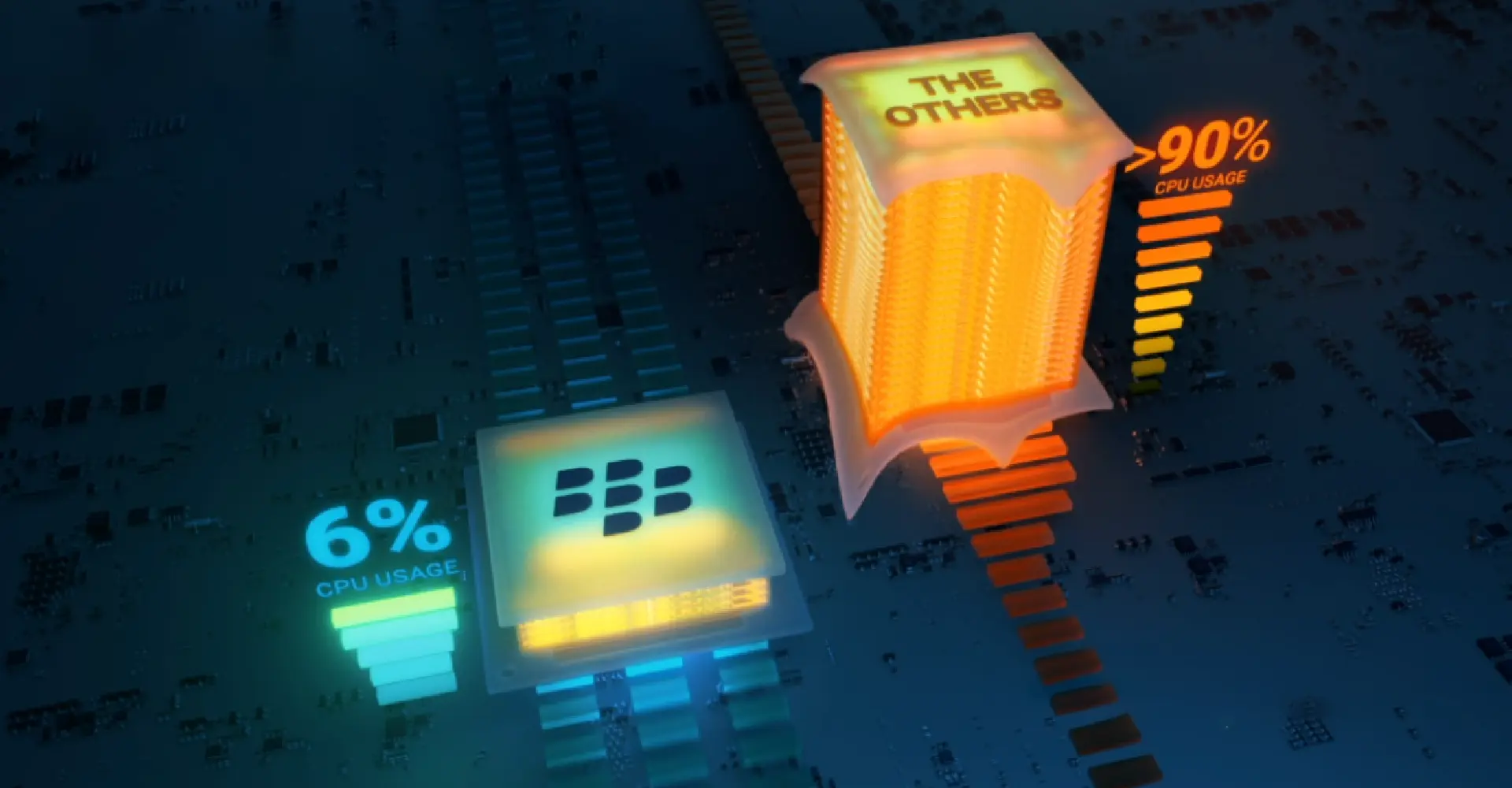

Nutzt durchschnittlich weniger als 6 Prozent der CPU-Prozessorleistung mit einem ressourcenschonenden Agenten

Schützt vor Malware, bösartigen Skripten, Zero-Day-Bedrohungen und Speicher-Exploits

Stoppt 36 Prozent mehr Angriffe auf Offline-Geräten

Erstklassige Sicherheit mit den vorhandenen Ressourcen

Nutzen Sie die ausgereifteste Cybersecurity KI am Markt, um Sicherheitsdaten zu sammeln und zu sortieren. Verwenden Sie dabei Ihre vorhandenen Ressourcen, um Ihren Zeitaufwand für die kohärente Organisation von Warnungen zu minimieren.

Source: *Verringerte Alarmmüdigkeit in Bezug auf die gemeldeten Alarme ohne Gruppierung und Korrelation von Alarmen über 700 Mio. Tenants hinweg und Reduzierung der Alarme auf 68 Mio. mit unserer Zero-Touch-Gruppierung und Korrelation von Alarmen (Dez. 2022)

Verhindern Sie automatisch Zero-Day-Bedrohungen und stoppen Sie Angriffe direkt

Erkennen Sie Lateral Movement korrekt

- Reduzieren Sie Ihren Zeitaufwand für Sicherheitsuntersuchungen und die Wiederherstellung um 30 Prozent und die Alarmmüdigkeit um 90 Prozent*.

Überzeugt in jeder Umgebung

Arbeitet mit einer zentralisierten Verwaltung und 90 Prozent weniger CPU-Last.

Erfordert keine Internetverbindung.

Unterstützt Cloud-native, hybride oder On-Premises Software-Stacks.

Durch den Wechsel auf Zero Trust konnten wir Ausgaben in Höhe von fast einer Million Dollar einsparen, da wir kein Security Operations Center mehr benötigten, das unsere Endpunkte überwacht. Unsere Daten sind sicher und unsere Anlagen sind abgeschottet und geschützt. Erst kürzlich wurden wir von Zero-Day-Ransomware angegriffen – und CylancePROTECT stoppte sie in siebzehn Millisekunden.

Collin Buechler, Information Security, Data Privacy & Compliance Officer, ConvergeOne

Bluebird hat einen sehr guten Ruf. Dem muss auch unsere Sicherheit gerecht werden. Die Software-Lösungen von BlackBerry in Kombination mit Managed Security and Response sind die perfekte Lösung für uns.

Muhammad Suhada, ehemaliger Vice President of Information Technology, Bluebird Group

Zusammen mit BlackBerry stellen wir intelligente Cybertechnologien und -fähigkeiten bereit, damit sich Unternehmen jeder Größe vor neuen Cyberbedrohungen schützen und sich wirksam verteidigen können.

Ceppy Djakaria, Vice President of Corporate Account Management bei Telkomse

Berechtigtes Sicherheitsgefühl. Ich nutze dieses Produkt seit drei Jahren und es hat sich als absolut tadellos erwiesen. Keine nervigen Einblendungen, die den Benutzer mit Updates belästigen. Es funktioniert einfach und es funktioniert sehr gut.

Anonym, Konsumgüter

Cylance ist ein Qualitätsprodukt, das unsere Systeme sichert und auf anomale Aktivitäten jeder Art vorbereitet ist. Trotz einiger weniger Fehlalarme weiß ich, dass ich einen starken Partner an meiner Seite habe.

Anonym, Gesundheitswesen und Biotechnologie

Preisgekrönte Endpoint Protection

CylanceENDPOINT hat bereits zahlreiche Branchenauszeichnungen erhalten.

| Not applicable | Standard | Advanced | Pro | |

|---|---|---|---|---|

|

(ehemals CylancePROTECT®)

|

(ehemals CylancePROTECT® + CylanceOPTICS®)

|

CylancePROTECT® + CylanceOPTICS® + Threat Intelligence

|

||

|

Schnelle und einfache Cloud-verwaltete Gefahrenabwehr für Ihre Windows®-, Mac®-, Linux®-, Android™- und iOS®-Geräte

|

Erweiterte Transparenz bei Endpoint Threats dank Untersuchung, Reaktion und Threat Hunting auf Ihren Geräten.

|

Dank Expertenfunktionen zur Konfiguration und Priorisierung können Sie Endpoint Threats besser verstehen und Ihre Kommunikation bei einem Vorfall automatisieren.

|

||

|

Umfassender OS-Support

|

CylanceENDPOINT schützt Windows, Mac, Linux, iOS/iPadOS, Android und Chrome OS

|

Ja | Ja | Ja |

|

Moderner KI-Schutz

|

Fortschrittliche KI erkennt Bedrohungen, bevor Schaden entsteht

|

|||

|

Transparenz und Priorisierung von Endpunktalarmen

|

Autonome Gruppierung und Korrelation von Alarmen

|

|||

|

Fortschrittlicher Bedrohungsschutz – PE, Speicherschutz und Skriptkontrolle

|

Erkennung und Blockierung von Malware, bösartigen Skripten, Zero-Day-Bedrohungen und Speicher-Exploits

|

|||

|

Gerätekontrolle

|

Sie erhalten Transparenz und Kontrolle über USB-Geräte, um interne und externe Bedrohungen zu stoppen

|

|||

|

App-Kontrolle

|

Kontrollieren Sie, welche Applikationen wo zugelassen oder gesperrt sind

|

|||

|

Threat Hunting und Investigation Tools

|

Erkennungs- und Monitoring-Tools zur Bekämpfung der Bedrohungen und Angreifer

|

N/A

|

||

|

Erweiterte Reaktionsmaßnahmen und automatisierte Workflows

|

Automatisierte Reaktion zur schnellen Abwehr und Behebung von Angriffen

|

N/A

|

||

|

30 Tage Datenspeicherung

|

Einfacher Zugriff auf historische Daten als Unterstützung für das Threat Hunting und die Analyse

|

N/A

|

||

|

Kontextbezogene Threat Intel-Berichte

|

Individuell anpassbare und von Experten entwickelte Cyber Threat Intelligence für Ihre kritischen Unternehmensbereiche

|

N/A

|

N/A

|

| Broad OS Support | |

| Umfassender OS-Support |

CylanceENDPOINT schützt Windows, Mac, Linux, iOS/iPadOS, Android und Chrome OS

|

| Moderner KI-Schutz |

Fortschrittliche KI erkennt Bedrohungen, bevor Schaden entsteht

|

| Transparenz und Priorisierung von Endpunktalarmen |

Autonome Gruppierung und Korrelation von Alarmen

|

| Fortschrittlicher Bedrohungsschutz – PE, Speicherschutz und Skriptkontrolle |

Erkennung und Blockierung von Malware, bösartigen Skripten, Zero-Day-Bedrohungen und Speicher-Exploits

|

| Gerätekontrolle |

Sie erhalten Transparenz und Kontrolle über USB-Geräte, um interne und externe Bedrohungen zu stoppen

|

| App-Kontrolle |

Kontrollieren Sie, welche Applikationen wo zugelassen oder gesperrt sind

|

| Threat Hunting und Investigation Tools |

Erkennungs- und Monitoring-Tools zur Bekämpfung der Bedrohungen und Angreifer

|

| Erweiterte Reaktionsmaßnahmen und automatisierte Workflows |

Automatisierte Reaktion zur schnellen Abwehr und Behebung von Angriffen

|

| 30 Tage Datenspeicherung |

Einfacher Zugriff auf historische Daten als Unterstützung für das Threat Hunting und die Analyse

|

| Kontextbezogene Threat Intel-Berichte |

Individuell anpassbare und von Experten entwickelte Cyber Threat Intelligence für Ihre kritischen Unternehmensbereiche

|

| Standard | |

|---|---|

| Broad OS Support |

(ehemals CylancePROTECT®)

|

|

Schnelle und einfache Cloud-verwaltete Gefahrenabwehr für Ihre Windows®-, Mac®-, Linux®-, Android™- und iOS®-Geräte

|

|

| Umfassender OS-Support | Ja |

| Moderner KI-Schutz | |

| Transparenz und Priorisierung von Endpunktalarmen | |

| Fortschrittlicher Bedrohungsschutz – PE, Speicherschutz und Skriptkontrolle | |

| Gerätekontrolle | |

| App-Kontrolle | |

| Threat Hunting und Investigation Tools |

N/A

|

| Erweiterte Reaktionsmaßnahmen und automatisierte Workflows |

N/A

|

| 30 Tage Datenspeicherung |

N/A

|

| Kontextbezogene Threat Intel-Berichte |

N/A

|

| Advanced | |

|---|---|

| Broad OS Support |

(ehemals CylancePROTECT® + CylanceOPTICS®)

|

|

Erweiterte Transparenz bei Endpoint Threats dank Untersuchung, Reaktion und Threat Hunting auf Ihren Geräten.

|

|

| Umfassender OS-Support | Ja |

| Moderner KI-Schutz | |

| Transparenz und Priorisierung von Endpunktalarmen | |

| Fortschrittlicher Bedrohungsschutz – PE, Speicherschutz und Skriptkontrolle | |

| Gerätekontrolle | |

| App-Kontrolle | |

| Threat Hunting und Investigation Tools | |

| Erweiterte Reaktionsmaßnahmen und automatisierte Workflows | |

| 30 Tage Datenspeicherung | |

| Kontextbezogene Threat Intel-Berichte |

N/A

|

| Pro | |

|---|---|

| Broad OS Support |

CylancePROTECT® + CylanceOPTICS® + Threat Intelligence

|

|

Dank Expertenfunktionen zur Konfiguration und Priorisierung können Sie Endpoint Threats besser verstehen und Ihre Kommunikation bei einem Vorfall automatisieren.

|

|

| Umfassender OS-Support | Ja |

| Moderner KI-Schutz | |

| Transparenz und Priorisierung von Endpunktalarmen | |

| Fortschrittlicher Bedrohungsschutz – PE, Speicherschutz und Skriptkontrolle | |

| Gerätekontrolle | |

| App-Kontrolle | |

| Threat Hunting und Investigation Tools | |

| Erweiterte Reaktionsmaßnahmen und automatisierte Workflows | |

| 30 Tage Datenspeicherung | |

| Kontextbezogene Threat Intel-Berichte | |

Ressourcen

Legen Sie los

Wir sind für Sie da. Kontaktieren Sie uns, um mit einem BlackBerry-Experten über Ihre spezifischen Cybersecurity-Anforderungen zu sprechen.

Sources

- *Verringerte Alarmmüdigkeit in Bezug auf die gemeldeten Alarme ohne Gruppierung und Korrelation von Alarmen über 700 Mio. Tenants hinweg und Reduzierung der Alarme auf 68 Mio. mit unserer Zero-Touch-Gruppierung und Korrelation von Alarmen (Dez. 2022)