Des renseignements utiles qui comptent

Ce rapport fournit un examen complet du paysage mondial des menaces, en mettant l'accent sur la fourniture de renseignements exploitables que les clients peuvent utiliser pour sécuriser leurs organisations de manière proactive. Ce rapport couvre la période d'avril à juin 2024. Les points forts du rapport sont les suivants :

Les logiciels malveillants uniques et les attaques stoppées (tentatives d'attaques bloquées par les solutions de cybersécuritéBlackBerry®) sont en hausse de 53 % et 18 % respectivement par rapport à la période précédente. BlackBerry a noté une moyenne de plus de 11 500 hashs de logiciels malveillants uniques capturés chaque jour.

Pour plus d'informations, consultez la rubrique Attaques trimestrielles.

Au cours de ce trimestre, plus de 800 000 attaques ont été lancées contre des infrastructures critiques, dont 50 % visaient le secteur financier.

Découvrez les conclusions internes et externes de notre équipe de renseignement sur les cybermenaces (CTI) dans la section " Infrastructures critiques".

Les entreprises commerciales ont été fortement ciblées au cours de ce cycle, et parmi les attaques stoppées, 66 % visaient des sociétés qui fournissent des biens d'équipement.

Pour en savoir plus sur ces menaces, voir la section sur les entreprises commerciales.

La nouvelle section "Law Enforcement Limelight" apporte un nouvel aspect à ces rapports, avec les conclusions du Centre national de coordination de la cybercriminalité (NC3) du Canada.

En savoir plus sur l'épidémie de ransomware qui touche le Canada.

De nombreux groupes criminels très médiatisés (notamment des groupes de ransomware) ont été très actifs au cours de la période considérée. Ces groupes utilisent une série d'outils complexes pour atteindre leurs objectifs.

En savoir plus sur les acteurs de la menace et l'outillage.

Le paysage de la cybermenace est un maelström de groupes qui exploitent les dernières vulnérabilités et utilisent des familles de logiciels malveillants nouvelles ou mises à jour.

Consultez notre section sur les menaces prévalentes pour en savoir plus sur les menaces en cours dans les principaux systèmes d'exploitation.

Les voleurs d'informations malveillants (ou infostealers) sont une arme de premier plan utilisée par les acteurs de la menace pour exfiltrer des informations et des informations d'identification précieuses.

Lisez nos observations sur les outils d'exfiltration dans la section CylanceMDR™ Observations.

Notre analyse géopolitique examine comment l'augmentation des cybermenaces sophistiquées souligne la nécessité d'améliorer l'éducation à la cybersécurité.

Découvrez comment BlackBerry investit dans la cyberéducation dans son premier centre d'excellence en cybersécurité (CCoE) en Malaisie.

Table des matières

Total des cyberattaques au cours de cette période

D'avril à juin 2024, les solutions de cybersécurité deBlackBerry ont stoppé 3,7 millions de cyberattaques. Cela représente plus de 43 500 cyberattaques stoppées par jour, soit une augmentation de 18 % par rapport à notre précédente période de reporting qui s'étendait de janvier à mars 2024.

En outre, nous avons observé une moyenne de 11 500 échantillons uniques de logiciels malveillants par jour ciblant notre base de clients, soit une augmentation de 53 % par rapport au dernier rapport. Il s'agit de l'une des plus fortes augmentations en pourcentage, d'un trimestre à l'autre, depuis que nous avons commencé à publier nos rapports de veille sur les menaces mondiales. Bien que la modification d'un hachage binaire ou la génération de charges utiles uniques ne soit pas complexe pour les acteurs aguerris de la menace, le volume inhabituellement élevé d'"attaques stoppées" et de "hachages uniques" est significatif. Il indique que les développeurs de logiciels malveillants mettent rapidement à jour et adaptent leur code pour accroître la résilience. Les chiffres bruts suggèrent que les nouveaux logiciels malveillants s'adaptent, que les familles de logiciels malveillants existantes gagnent en capacités et que les adversaires emploient rapidement des tactiques plus avancées. Il en résulte des logiciels malveillants plus puissants grâce à l'amélioration des techniques d'obscurcissement, de sophistication et d'évasion.

BlackBerry surveille et identifie activement les modifications apportées aux familles de logiciels malveillants, car les développeurs cybercriminels s'efforcent de contourner les systèmes de cybersécurité. Dans ce rapport, vous découvrirez les dernières conclusions de notre équipe de recherche et de renseignement sur les menaces, vous apprendrez quels groupes utilisent actuellement chaque type de logiciel malveillant et vous passerez en revue nos recommandations en matière de cyberdéfense stratégique contre ces types de menaces.

Comme vous le remarquerez, le nombre total d'attaques n'est pas nécessairement en corrélation avec le nombre de hachages uniques (nouveaux logiciels malveillants). Comme l'illustrent les figures 2 à 9 dans les sections suivantes, toutes les cyberattaques n'utilisent pas des logiciels malveillants uniques. Cela dépend de la motivation de l'attaquant, de la complexité de l'attaque et de son objectif global - par exemple, l'espionnage, le gain financier ou le fait de causer un préjudice général à la cible.

(*Ce rapport couvre un cycle de 120 jours. Les autres rapports couvrent des cycles d'environ 90 jours).

Total des cyberattaques par pays

Attaques stoppées

Les organisations utilisant les solutions BlackBerry aux États-Unis ont reçu le plus grand nombre de tentatives d'attaques au cours de ce cycle. En dehors des États-Unis, la Corée du Sud, le Japon, l'Australie et la Nouvelle-Zélande ont également connu un niveau élevé d'attaques, ce qui leur a valu de figurer dans notre top 5 et de faire de l'Asie-Pacifique (APAC) la deuxième région la plus ciblée.

Dans la région APAC, où l'engagement de BlackBerry s'intensifie, les tensions géopolitiques continuent d'influencer les tendances cybernétiques. Les cyberattaques parrainées ou non par des États contre les infrastructures critiques, les chaînes d'approvisionnement et les entreprises se multiplient. Les organisations sont de plus en plus ciblées par une pléthore de menaces telles que le cyberespionnage, les écoutes, les ransomwares et les attaques par hameçonnage. Pour renforcer la résilience de leurs chaînes d'approvisionnement et de leurs organisations, elles doivent faire preuve de prudence et redoubler de vigilance pour protéger leurs infrastructures, leurs données, leurs appareils et leurs communications.

La figure 2 montre les cinq pays dans lesquels les solutions de cybersécurité de BlackBerry ont arrêté le plus grand nombre de cyberattaques et qui ont reçu la majorité des binaires malveillants.

Malware unique

Comme indiqué dans la section Cyberattaques totales au cours de cette période, BlackBerry a observé une moyenne de 11 500 nouveaux hashs (logiciels malveillants uniques) par jour ciblant notre base de clients, soit une augmentation de 53 % par rapport au rapport précédent. Il s'agit de l'une des plus fortes augmentations en pourcentage d'un trimestre à l'autre que nous ayons observées depuis le début de nos rapports récurrents. De nombreux facteurs contribuent à cette augmentation des logiciels malveillants uniques. L'un d'entre eux est l'augmentation des attaques ciblées à un niveau macro - comme le ciblage d'une liste entière de courriels d'employés avec des courriels d'hameçonnage ciblés et des leurres spécifiques à l'entreprise - dans l'espoir que plusieurs employés soient trompés.

Comme le montre la figure 2, les États-Unis, le Japon, la Corée du Sud et l'Australie sont toujours en tête de liste, comme ils l'étaient dans le rapport de la période précédente. Comme le montre la figure 2, les États-Unis, le Japon, la Corée du Sud et l'Australie sont toujours en tête de liste, comme ils l'étaient dans le rapport de la période précédente. En outre, le Canada est désormais le cinquième plus grand destinataire de logiciels malveillants uniques.

Comparaison des résultats

Cyber Story Highlight : Espionnage dans l'APAC

Transparent Tribe cible le gouvernement indien et les secteurs de la défense et de l'aérospatiale en s'appuyant sur des langages de programmation multiplateformes.

Dans leurs derniers efforts, les chercheurs de BlackBerry ont identifié Transparent Tribe, un groupe pakistanais de menaces persistantes avancées (APT), qui cible le gouvernement indien et les secteurs de la défense et de l'aérospatiale. Connu pour ses activités de cyberespionnage depuis 2013, le groupe utilise des langages multiplateformes tels que Python et Golang, et abuse de services web tels que Telegram et Discord. Parmi les campagnes récentes, on peut citer des courriels de spearphishing destinés à des acteurs clés du secteur aérospatial à Bengaluru (anciennement Bangalore), en Inde. Malgré les tentatives de dissimulation de leurs origines, les tactiques et les outils de Transparent Tribe les désignent.

Cyberattaques par secteur d'activité

BlackBerry a regroupé ses secteurs d'activité en deux grandes catégories : les infrastructures critiques et les entreprises commerciales. BlackBerryLes données télémétriques et les statistiques sur les infrastructures critiques proviennent de clients appartenant aux 16 secteurs définis par l'Agence pour la cybersécurité et la sécurité des infrastructures (CISA) comme des infrastructures critiques. Ces secteurs comprennent la santé, l'administration, l'énergie, l'agriculture, la finance et la défense. Les entités commerciales au sein des entreprises commerciales s'engagent dans la production, la distribution ou la vente de biens et de services. Ces entreprises opèrent dans divers secteurs tels que la fabrication, la vente au détail et les services.

Infrastructures critiques

Les infrastructures critiques sont une cible lucrative pour les cybercriminels. Ces données ont souvent une grande valeur et peuvent être revendues à d'autres groupes de menace, utilisées pour planifier des attaques ou même à des fins d'espionnage. Les acteurs de la menace qui ciblent les infrastructures critiques peuvent avoir recours à des ransomwares dans leurs attaques parce que l'organisation peut préférer payer la rançon plutôt que de prendre le temps d'essayer de restaurer les données à partir des sauvegardes. Le temps est un facteur essentiel pour les organisations qui fournissent des services critiques tels que les soins de santé, et les acteurs de la menace le savent très bien.

Cette année, les turbulences géopolitiques ont placé les infrastructures critiques dans la ligne de mire d'adversaires opposés aux politiques des nations dans lesquelles elles résident ou avec lesquelles elles collaborent. Cette situation incite souvent les groupes de menace et les États commanditaires à cibler spécifiquement les infrastructures critiques.

La numérisation croissante des infrastructures critiques a rendu le secteur encore plus vulnérable aux cybercriminels ces dernières années. Les acteurs de la menace exploitent activement les systèmes critiques en s'attaquant aux vulnérabilités telles que les mauvaises configurations des systèmes et les systèmes anciens non corrigés, ou en tentant d'infiltrer les systèmes par le biais de campagnes d'ingénierie sociale menées auprès des employés.

Au cours de la période allant d'avril à juin 2024, CylanceENDPOINT™ et d'autres solutions de cybersécurité BlackBerry ont arrêté plus de 800 000 attaques contre des organisations dans les secteurs industriels des infrastructures critiques. Près de la moitié de ces attaques étaient dirigées contre des entreprises du secteur financier - une augmentation de 10 % par rapport à la dernière période - tandis que les organisations gouvernementales et du secteur public ont connu la plus grande diversité d'attaques, attirant plus de 45 % des hachages uniques.

En outre, près de la moitié (49 %) des hachages uniques de logiciels malveillants ciblaient des organisations d'infrastructures critiques, soit une augmentation de 17 % par rapport à la période précédente, tandis que 41 % des cyberattaques sectorielles rencontrées par les solutions de cybersécurité de BlackBerry visaient des infrastructures critiques.

-

Infrastructures critiques : Menaces internes

Les menaces internes sont celles que BlackBerry identifie et contre lesquelles elle se protège au sein de sa propre clientèle. Les menaces externes (abordées dans la section suivante) sont celles qui sont signalées par des tiers, par exemple dans des publications d'actualité du secteur, par des fournisseurs de sécurité ou par des agences gouvernementales.

-

Vidar

Type : Voleur d'informations

Cibles : Télécommunications, soins de santé

Régions : Amérique latine (LATAM), Amérique du Nord

Vidar est un voleur d'informations qui existe depuis 2018. Probablement issu du célèbre voleur d'informations Arkei, Vidar est resté extrêmement actif et est souvent vendu par le biais de logiciels malveillants en tant que service (MaaS) sur des forums clandestins. Le logiciel malveillant est très flexible et peut être introduit sur l'appareil d'une victime de différentes manières, notamment par le biais de documents d'hameçonnage, de malvertising (publicité qui diffuse des logiciels malveillants) et d'une distribution secondaire par le biais d'autres logiciels malveillants. Au début de l'année 2024, nous avons observé que Vidar était également utilisé pour cibler des infrastructures critiques. Au cours de la période couverte par ce rapport, nous avons observé que Vidar s'attaquait principalement aux secteurs des télécommunications et de la santé, en particulier dans les pays du LATAM, et qu'il ciblait également le secteur de la santé en Amérique du Nord.

-

Chargeur de fumée

Type : Téléchargeur

Cibles : Alimentation et agriculture, soins de santé

Régions : LATAM, Amérique du Nord

Opérationnel depuis 2011, SmokeLoader est un mécanisme de livraison de premier plan pour les charges utiles malveillantes de deuxième étape, y compris une variété de chevaux de Troie, d'infostealers et même de ransomwares. SmokeLoader, qui est vendu en tant que MaaS, peut également collecter les informations d'identification des utilisateurs. Il est populaire auprès d'un certain nombre de groupes de menace de premier plan en raison de sa capacité à déployer des logiciels malveillants supplémentaires. En mai 2024, Europol a coordonné l'opération Endgame pour cibler les téléchargeurs malveillants. Plus de 100 serveurs de logiciels malveillants ont été mis hors service ou interrompus et plus de 2 000 domaines ont été saisis par les forces de l'ordre. Bien que ces actions aient sérieusement paralysé les opérations des groupes de menace à l'origine de SmokeLoader, des binaires liés au logiciel malveillant ont encore été observés ce trimestre dans le secteur de la santé en Amérique du Nord et dans l'industrie alimentaire et agricole en Amérique latine et dans les Caraïbes.

-

RisePro

Type : Voleur d'informations

Cibles : Télécommunications, alimentation et agriculture, soins de santé

Régions : LATAM, Amérique du Nord

RisePro est un voleur d'informations multifonctionnel souvent vendu comme MaaS sur les forums clandestins. RisePro a été observé pour la première fois fin 2022. Puis, fin 2023 et début 2024, BlackBerry a remarqué une forte augmentation de l'activité de RisePro.

Le voleur d'informations RisePro peut être déposé sur l'appareil d'une victime de différentes manières, souvent par le biais de liens malveillants ou de pièces jointes à des courriels. Il a également été déployé via PrivateLoader, un logiciel malveillant payant par installation (PPI) souvent utilisé comme service de distribution de logiciels malveillants.

Une fois sur l'appareil de la victime, RisePro communique avec son serveur de commande et de contrôle (C2) où il reçoit l'ordre de voler des données, d'installer d'autres logiciels malveillants et d'exfiltrer des informations de l'appareil. Ce trimestre, RisePro a été observé en train de cibler des entreprises des secteurs de l'alimentation, de l'agriculture et des télécommunications dans les pays du LATAM, ainsi que des services de santé en Amérique du Nord.

-

GuLoader

Type : Téléchargeur

Cibles : Éducation, transports, soins de santé, alimentation et agriculture

Régions : APAC, Amérique du Nord

GuLoader (également connu sous le nom de CloudEyE) est un téléchargeur important qui distribue d'autres logiciels malveillants. Depuis 2020, le groupe de menace à l'origine de GuLoader a ajouté des techniques anti-analyse pour rendre plus difficile l'identification de ses attaques par les services de sécurité ou la mise au point de contre-mesures. GuLoader fonctionne généralement en tandem avec d'autres logiciels malveillants, notamment des voleurs d'informations tels que FormBook, Agent Tesla et Remcos.

Au cours de ce cycle, GuLoader a semblé cibler principalement des organisations nord-américaines dans les secteurs des transports, de l'alimentation et de l'agriculture, et de l'éducation. Toutefois, des binaires GuLoader ont également été trouvés dans des entreprises de transport des pays de l'APAC.

-

Lumma Stealer

Type : Voleur d'informations

Cibles : Alimentation et agriculture, énergie, finances

Régions : APAC, LATAM, Amérique du Nord

Lumma Stealer (alias LummaC2) est un voleur d'informations basé sur la technologie C qui, pour la deuxième période de rapport consécutive, a ciblé des entreprises du secteur alimentaire et agricole dans la région LATAM et du secteur de l'énergie dans la région APAC. Lumma Stealer est un MaaS spécialisé dans l'exfiltration de données sensibles telles que les identifiants de connexion et les coordonnées bancaires pour commettre des fraudes bancaires. En outre, Lumma Stealer a ciblé des sociétés de services financiers en Amérique du Nord et dans la région APAC.

Cyber Story Highlight : Menaces contre les infrastructures critiques

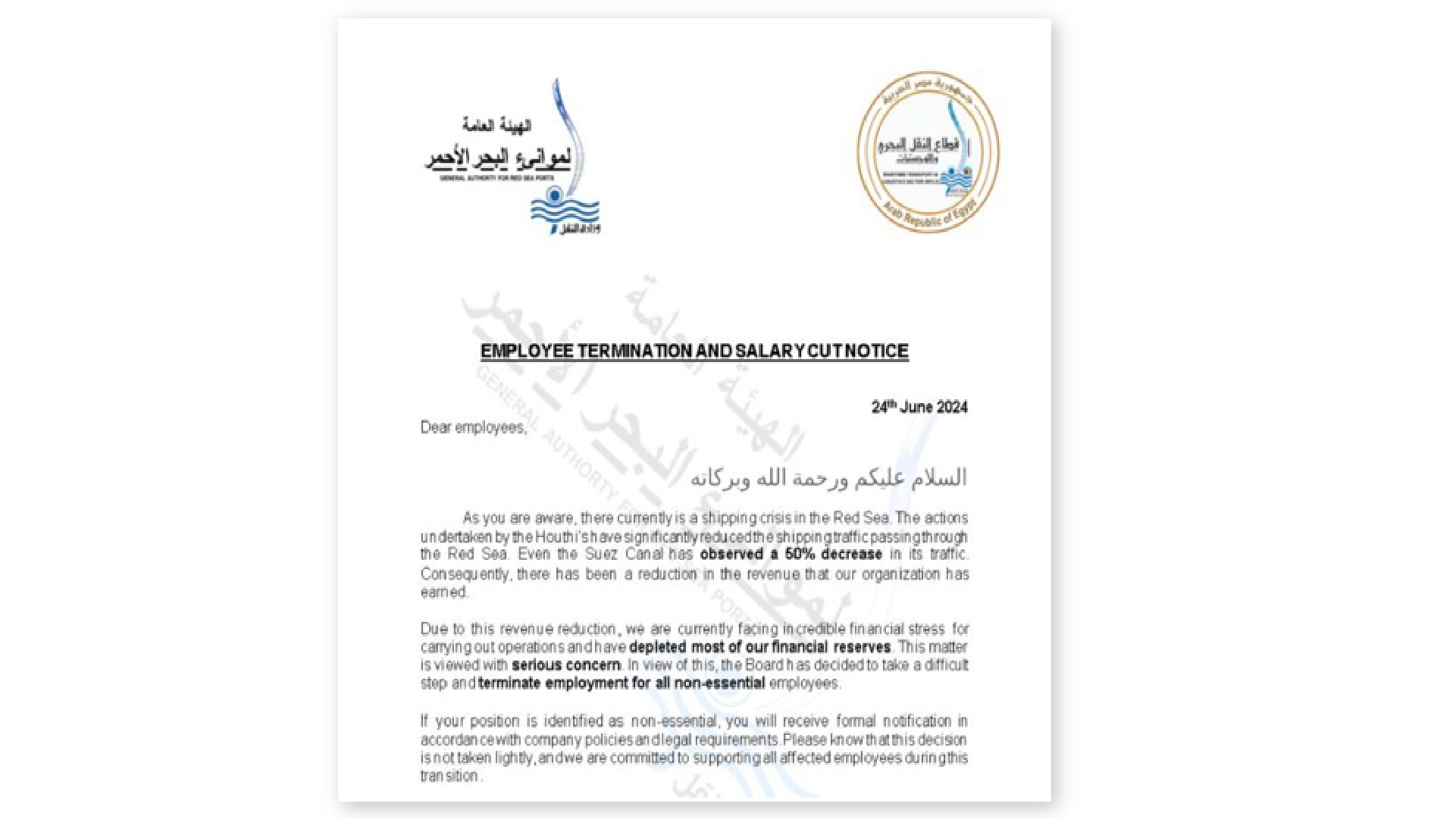

SideWinder utilise une nouvelle infrastructure de distribution pour cibler les ports et les installations maritimes de la mer Méditerranée

En juillet 2024, l'équipe de recherche et de renseignement sur les menaces de BlackBerry a découvert une nouvelle campagne du groupe de menace connu sous le nom de SideWinder. Également connu sous les noms de Razor Tiger, Rattlesnake et T-APT-04, le groupe SideWinder est actif depuis au moins 2012. Le groupe a déjà été observé en train de cibler des entités militaires, gouvernementales et commerciales, avec un accent particulier sur le Pakistan, l'Afghanistan, la Chine et le Népal. SideWinder utilise généralement des techniques de spearphishing par courriel, d'exploitation de documents et de chargement latéral de DLL pour éviter la détection et livrer des implants ciblés.

Dans le cadre de cette campagne, BlackBerry a observé trois documents falsifiés de type "appât visuel" associés à des infrastructures portuaires très spécifiques. Les leurres visuels ne sont généralement pas malveillants en eux-mêmes ; leur principal objectif est de détourner l'attention de la victime pour qu'elle ne se rende pas compte qu'elle est compromise. La victime est généralement un employé d'une entreprise cible. Voici un exemple tiré de la dernière campagne de SideWinder :

Les acteurs de la menace utilisent toute une série d'astuces pour inciter la victime à ouvrir et à lire le document-appât visuel :

- Le pirate copie le logo réel d'une organisation légitime que le destinataire est susceptible de connaître en raison de son travail ou de son secteur d'activité. Dans la figure 7 ci-dessus, l'appât visuel utilise abusivement le logo de l'autorité portuaire (légitime) de la mer Rouge en Égypte.

- Les titres des documents sont conçus pour susciter un maximum d'inquiétude chez le destinataire. L'en-tête de notre exemple ci-dessus ("AVIS DE CESSATION D'EMPLOI ET DE RÉDUCTION DE SALAIRE") a pour but de faire craindre à l'employé pour la sécurité de son emploi et de ses finances.

- Dans l'exemple ci-dessus, notez les phrases chargées d'émotion telles que "a épuisé la plupart de nos réserves financières", "grave préoccupation" et "mettre fin à l'emploi" dans le corps du document. Ces phrases sont présentées en gras afin qu'elles sautent immédiatement aux yeux du lecteur.

Les acteurs de la menace espèrent qu'en utilisant des logos d'entreprises familières et en suscitant des émotions fortes telles que la peur ou l'inquiétude pour la sécurité de l'emploi, la victime croira que le document est légitime et sera obligée de le lire dans un état d'anxiété élevé. Elle sera alors tellement distraite qu'elle ne remarquera pas les événements étranges qui se produisent sur son appareil, tels que les fenêtres contextuelles du système ou l'augmentation du bruit du ventilateur causée par une utilisation élevée du processeur, qui est souvent un signe avant-coureur d'une infection par un logiciel malveillant en cours.

L'analyse des données recueillies au cours de nos recherches nous a permis de conclure, avec un degré de confiance moyen, que la nouvelle campagne de SideWinder vise les ports et les installations maritimes de l'océan Indien et de la mer Méditerranée. Sur la base des campagnes précédentes de SideWinder, nous pensons que l'objectif de cette nouvelle campagne est l'espionnage et la collecte de renseignements. Lisez l'article complet sur le blogBlackBerry .

Infrastructures critiques : Menaces externes

BlackBerry suit également de près les menaces extérieures, c'est-à-dire les menaces signalées par des organisations extérieures et qui ne figurent pas nécessairement sur le site BlackBerry. Tout au long de cette période, des groupes externes - agences gouvernementales, organisations de presse industrielles et autres - ont signalé de nombreuses attaques contre des infrastructures critiques dans le monde entier.

Au cours des derniers jours de mars, on a appris que plusieurs agences gouvernementales indiennes et entités du secteur de l'énergie avaient été infectées par une variante personnalisée du voleur d'informations disponible gratuitement, HackBrowserData. Utilisant des courriels de phishing comme vecteur d'infection et des canaux Slack comme canal d'exfiltration, l'acteur inconnu de la menace a volé 8,8 Go de données sensibles, y compris des détails sur les employés et des dossiers financiers.

En avril, Frontier Communications, une entreprise de télécommunications basée au Texas, a signalé à la Securities and Exchange Commission (SEC) des États-Unis qu'elle avait détecté une faille le 14 avril et qu'elle avait dû arrêter certains de ses systèmes pour s'en remettre. L'acteur inconnu de la menace a pu accéder à des données sensibles, y compris des informations personnelles identifiables.

Toujours en avril, le CERT-UA (Ukrainian Computer Emergency Response Team) a fait état d'un projet du groupe Sandworm, prétendument parrainé par la Russie, d'attaquer diverses infrastructures critiques dans ce pays déchiré par la guerre. Le complot visait une vingtaine d'entités dans divers secteurs d'infrastructures critiques, dont l'eau et l'énergie. La longue série d'attaques de Sandworm contre les infrastructures critiques de l'Ukraine devrait se poursuivre au fur et à mesure que la guerre entre la Russie et l'Ukraine se prolonge.

La première semaine de mai a été marquée par un avis commun de plusieurs agences américaines, en collaboration avec le National Cyber Security Centre du Royaume-Uni et le Centre canadien de cybersécurité (CCCS), concernant une menace permanente de piratage informatique de la part d'éléments pro-russes. Les hacktivistes ont ciblé les infrastructures critiques connectées à l'internet, notamment l'eau, l'énergie, les barrages et l'agriculture. Leurs efforts se sont concentrés sur les systèmes de technologie opérationnelle (OT) connectés à Internet dans les secteurs d'infrastructures critiques en Europe et en Amérique du Nord.

Au début du mois de mai, les opérateurs du ransomware BlackBasta ont pris pour cible un grand prestataire de soins de santé catholique à but non lucratif qui compte environ 140 hôpitaux dans 18 États des États-Unis. Puis, début juin, BlackBasta a dérobé 550 Go de données à la société de biotechnologie Elutia, basée dans le Maryland. Les données comprenaient des informations sur les employés et des informations financières.

BlackBasta n'était pas le seul gang de ransomware à cibler le secteur de la santé. Fin juin, le groupe de ransomwares BlackSuit s'est introduit dans le National Health Laboratory Service (NHLS) d'Afrique du Sud et dans ses 265 laboratoires. BlackSuit serait un dérivé de l'agressif et dangereux ransomware Conti. L'intrusion de BlackSuit a coïncidé avec une épidémie de monkeypox (mpox) et a eu un impact significatif sur les systèmes du NHLS. L'auteur de la menace a supprimé des parties des systèmes du NHLS, y compris des sauvegardes, bien qu'aucune donnée sensible sur les patients n'ait été perdue.

Ces attaques et d'autres au cours du dernier trimestre indiquent que les opérateurs de ransomware ciblant les infrastructures critiques, en particulier le secteur des soins de santé, restent un problème persistant.

Entreprise commerciale

Les menaces internes contre les entreprises commerciales ont également augmenté de manière significative au cours de cette période. Le nombre d'attaques stoppées par BlackBerry cybersecurity (1,1 million d'attaques) a augmenté de 60 % par rapport au dernier rapport.

Dans le secteur des entreprises commerciales, nous avons observé une augmentation significative des attaques contre le secteur des biens d'équipement. Contrairement aux biens de consommation, les biens d'équipement comprennent les machines, les outils et les équipements essentiels pour diverses industries dans l'ensemble des entreprises commerciales et des infrastructures critiques. Le ciblage de ces actifs peut avoir un impact sur les chaînes d'approvisionnement numériques et physiques d'une entreprise.

-

Entreprise commerciale : Menaces internes

Les menaces internes sont celles que BlackBerry identifie et contre lesquelles elle se protège au sein de sa propre clientèle. Les menaces externes (abordées dans la section suivante) sont celles qui sont signalées par des tiers, par exemple dans des publications d'actualité du secteur, par des fournisseurs de sécurité ou par des agences gouvernementales.

-

Amadey

Type : Bot/Infosseur

Cibles : Industrie manufacturière, services commerciaux, biens d'équipement

Les régions : Europe, Moyen-Orient et Afrique (EMEA), APAC, LATAM

Apparu pour la première fois en 2018, Amadey est un malware modulaire toujours actif dans le paysage des menaces. Grâce à des changements itératifs, il est resté pertinent avec des avancées récentes dans ses communications. Amadey peut recueillir des renseignements et sonder les machines victimes avant d'exfiltrer des données vers son C2. Il est souvent utilisé comme réseau de zombies pour diffuser massivement d'autres logiciels malveillants et facilite fréquemment le déploiement de voleurs d'informations et de cryptomineurs malveillants.

Au cours de la période considérée, Amadey a ciblé les services manufacturiers et commerciaux dans les régions EMEA, APAC et LATAM, ainsi que les services de biens d'équipement spécifiquement dans les pays de la région LATAM.

-

PrivateLoader

Type : Téléchargeur

Cibles : Industrie manufacturière, services commerciaux

Régions : APAC, LATAM, Amérique du Nord

PrivateLoader est un facilitateur de logiciels malveillants très répandu qui fonctionne comme un service de distribution de logiciels malveillants avec paiement à l'installation. Souvent distribué par l'intermédiaire de faux sites web hébergeant des logiciels "craqués", PrivateLoader permet de télécharger toute une série de charges utiles malveillantes, y compris un large éventail de voleurs d'informations tels que RisePro. PrivateLoader utilise une technique connue sous le nom de "SEO poisoning" (empoisonnement des moteurs de recherche) pour augmenter la visibilité de ses faux sites web. Cette technique trompe les utilisateurs en leur faisant croire que les premiers résultats de recherche sont les plus crédibles et est très efficace lorsque les gens ne regardent pas attentivement leurs résultats de recherche. Au cours de la période considérée, PrivateLoader a ciblé l'industrie manufacturière en Amérique du Nord et les services commerciaux en Amérique latine et dans la région Asie-Pacifique.

-

Agent Tesla

Type : Trojan d'accès à distance

Cibles : Industrie manufacturière, commerce de détail alimentaire, services commerciaux

Régions : APAC, LATAM, Amérique du Nord

Agent Tesla est un trojan d'accès à distance (RAT) de premier plan, spécialisé dans le vol d'informations, qui cible activement les utilisateurs de systèmes basés sur le système d'exploitation Microsoft Windows depuis 2014. Vendu sur des forums clandestins et présenté comme une offre MaaS, ce logiciel malveillant commercial est connu pour voler des données sensibles et des informations d'identification, enregistrer les frappes au clavier et réaliser des captures d'écran des victimes. Il est souvent utilisé dans des campagnes de phishing et hébergé/distribué sous forme de logiciel craqué trojanisé.

Un certain nombre de secteurs ont été ciblés par Agent Tesla au cours de ce cycle, notamment l'industrie manufacturière, la vente au détail de produits alimentaires et les services commerciaux dans les pays de l'APAC, du LATAM et de l'Amérique du Nord.

-

FormBook

Type : Voleur d'informations

Cibles : Commerce de détail alimentaire

Régions : APAC

FormBook et son évolution, XLoader, sont des familles de logiciels malveillants sophistiquées qui fonctionnent à la fois comme des voleurs d'informations complexes et comme des téléchargeurs polyvalents de logiciels malveillants supplémentaires. Depuis leur création, ces familles de logiciels malveillants sont résistantes et évoluent constamment pour échapper aux cyberdéfenses et les contourner grâce à des techniques anti-VM, à l'injection de processus et à des routines de chiffrement personnalisées.

Souvent vendu comme MaaS, XLoader peut voler des données à partir de navigateurs, de clients de messagerie et d'une série d'autres applications. Un certain nombre de cyberincidents liés à XLoader ont ciblé des détaillants alimentaires dans les pays de l'APAC au cours de ce trimestre.

-

GuLoader

Type : Téléchargeur

Cibles : Services commerciaux, commerce de détail alimentaire, industrie manufacturière

Régions : APAC, EMEA, Amérique du Nord

GuLoader, également connu sous le nom de CloudEyE, est un téléchargeur de premier plan utilisé dans de nombreuses attaques comme mécanisme de diffusion d'autres logiciels malveillants. Actif sur le site depuis 2020, il a subi des modifications itératives, devenant plus sophistiqué et intégrant des techniques anti-analyse supplémentaires. GuLoader fonctionne généralement avec d'autres logiciels malveillants, notamment des voleurs d'informations comme FormBook, Agent Tesla et Remcos.

Ce trimestre, GuLoader a ciblé l'industrie manufacturière en Amérique du Nord, les détaillants alimentaires dans la région APAC et les services commerciaux dans les régions EMEA et APAC.

-

RisePro

Type : Voleur d'informations

Cibles : Services commerciaux, biens d'équipement

Régions : APAC

RisePro est un voleur d'informations multifonctionnel souvent vendu comme MaaS sur les forums clandestins. RisePro a été observé pour la première fois fin 2022. Puis, fin 2023 et début 2024, BlackBerry a constaté une forte augmentation de l'activité de RisePro. RisePro peut être déposé sur l'appareil d'une victime de différentes manières, souvent par le biais de liens malveillants ou de pièces jointes à des courriels. Il a également été déployé via PrivateLoader, un logiciel malveillant PPI fréquemment utilisé comme service de distribution de logiciels malveillants. Une fois sur l'appareil, RisePro communique avec son serveur C2 où il reçoit des ordres pour voler des données, déposer d'autres logiciels malveillants ou exfiltrer des informations de l'appareil de la victime.

-

Vidar

Type: Voleur d'informations

Cibles: Industrie manufacturière, commerce de détail alimentaire, services commerciaux, biens d'équipement

Régions: APAC, EMEA, LATAM

Vidar est un voleur d'informations qui existe depuis 2018 et qui pourrait être la ramification du voleur d'informations connu sous le nom d'Arkei. Vidar a été extrêmement actif et est souvent vendu en tant que MaaS sur des forums clandestins. Le logiciel malveillant est très flexible et peut être déposé sur l'appareil d'une victime de différentes manières, notamment par le biais de documents d'hameçonnage, de malvertising (publicité qui diffuse des logiciels malveillants) et par une distribution secondaire via d'autres logiciels malveillants. Au cours de la période considérée, Vidar a ciblé un grand nombre d'entreprises commerciales, notamment dans les secteurs de la fabrication dans la région EMEA, de la vente au détail de produits alimentaires dans la région APAC, des biens d'équipement dans la région LATAM et des services commerciaux dans la région LATAM et dans la région APAC.

Entreprise commerciale : Menaces externes

Au début du mois d'avril, IxMetro PowerHost a été victime d'une cyberattaque menée par le gang de ransomware SEXi, relativement nouveau, qui aurait utilisé une fuite du code source de LockBit 3.0. Le groupe a ciblé les serveurs VMware ESXi et les sauvegardes de l'organisation, ce qui a entraîné une perturbation importante des services d'IxMetro PowerHost au Chili.

En avril également, la plateforme d'achat chinoise Pandabuy a été victime d'une intrusion et les données de plus de 1,3 million de clients ont été divulguées en ligne. Pandabuy permet aux utilisateurs d'acheter des produits sur d'autres plateformes de commerce électronique chinoises. Un acteur de la menace connu sous le nom de Sanggiero a revendiqué l'attaque, déclarant qu'il avait exploité des vulnérabilités critiques du serveur dans l'API de la plateforme et d'autres exploits pour accéder aux services internes du détaillant. Le détaillant en ligne est soupçonné d'avoir initialement payé une somme pour empêcher la fuite de données. Toutefois, en juin 2024, le même acteur de la menace a affirmé avoir exploité et extorqué à nouveau la plateforme basée en Chine.

Au début du mois de mai, une grande entreprise technologique multinationale a alerté ses clients d'une violation de données à grande échelle touchant près de 50 millions de personnes. Bien que l'entreprise technologique ait confirmé qu'aucune information financière n'avait été compromise, d'autres informations personnelles identifiables (IPI) ont été exposées, notamment les noms et les adresses physiques des clients. Malgré cela, l'entreprise technologique a publiquement minimisé l'impact potentiel de la violation en raison de la nature non financière des données volées.

L'une des plus importantes violations de données de l'année s'est produite en mai, lorsque le groupe de menace ShinyHunters s'est introduit dans une société multinationale de vente et de distribution de billets de spectacles et a volé les données de plus de 560 millions de clients. Les données comprenaient des informations personnelles telles que des noms, des adresses et des courriels, ainsi que des données de cartes de crédit hachées. Les utilisateurs concernés ont été avertis par courrier.

En juin, une multinationale américaine spécialisée dans les logiciels a subi une panne de grande ampleur à la suite d'une attaque par ransomware, qui a eu des répercussions sur les activités de milliers de concessionnaires automobiles en Amérique du Nord. L'interruption a touché toutes les facettes des activités des concessionnaires, y compris la vente et la réparation de voitures, sur plus de 15 000 sites. Le groupe de ransomware BlackSuit a revendiqué la responsabilité de l'attaque, exigeant une rançon de près de 25 millions de dollars américains en crypto-monnaie. L'organisation aurait payé la rançon pour restaurer ses systèmes.

Fin juin, TeamViewer, société de services logiciels basée en Amérique du Nord, a confirmé que le groupe APT prolifique Cozy Bear (alias APT29) avait attaqué les systèmes informatiques de l'entreprise. Cozy Bear est un groupe de pirates informatiques basé en Russie qui serait affilié au service de renseignement extérieur russe. Le groupe a commis de nombreuses attaques et exploits au fil des ans, y compris la faille SolarWinds de 2020. TeamViewer a publié une déclaration affirmant que seules les données des comptes des employés ont été compromises et que rien ne prouve que Cozy Bear ait accédé aux environnements de production ou aux données des clients.

Cyber Story Highlight : Les Deepfakes contre les entreprises commerciales

Vigilance des employés : La première ligne de défense contre les escroqueries Deepfake

Les photos, les vidéos et les sons "à voix profonde" (deepfake) posent un problème de plus en plus important en matière de cybersécurité. Les deepfakes sont des médias manipulés numériquement et créés à l'aide de l'intelligence artificielle générative (IA), le cas d'utilisation le plus courant étant le "faceswap", c'est-à-dire la superposition numérique du visage d'une personne sur celui d'une autre. Les deepfakes sont souvent très réalistes et convaincants et peuvent être utilisés par des acteurs malveillants dans le cadre d'un large éventail d'attaques, notamment des escroqueries par hameçonnage, de faux appels téléphoniques et même de faux appels vidéo destinés à faire croire au destinataire qu'il reçoit une demande légitime d'un autre employé, comme son patron.

Depuis que la première application permettant de créer des deepfakes a été lancée par un utilisateur de Reddit fin 2017, les deepfakes ont évolué à une vitesse fulgurante pour devenir d'une efficacité redoutable en incitant les employés à fournir aux attaquants des identifiants de connexion, des dossiers financiers ou de clients, voire à virer des millions de dollars de fonds de l'entreprise à un escroc.

Lors d'un incident récent, le constructeur automobile Ferrari a échappé à une coûteuse escroquerie de type deepfake. Un cadre a reçu un appel suspect d'une personne se faisant passer pour le PDG, Benedetto Vigna. L'accent et le ton de l'escroc étaient presque identiques à ceux du véritable PDG, mais le cadre a remarqué des signaux d'alarme tels que l'utilisation d'un numéro de téléphone inconnu et le caractère prétendument urgent des messages.

Pour vérifier l'identité de l'appelant, le cadre a posé une question spécifique sur une recommandation de livre - un détail que seul le véritable PDG connaîtrait. Lorsque l'escroc n'a pas pu répondre, ils ont raccroché. La rapidité d'esprit du cadre a permis d'éviter un désastre potentiel et a incité Ferrari à lancer une enquête interne pour garantir la sécurité de ses communications.

Cet incident met en lumière le rôle important que jouent les employés dans la protection de leur entreprise contre la fraude. L'ingénierie sociale est un élément essentiel de presque toutes les attaques de type "deepfake" ; l'auteur de la menace part du principe que l'employé est le maillon faible du périmètre de sécurité de l'entreprise et utilise des techniques de manipulation psychologique pour gagner la confiance de sa cible. Félicitations aux employés qui restent vigilants et sceptiques face à des demandes inhabituelles, en particulier celles qui impliquent le transfert d'argent ou d'informations sensibles. Leur prise de conscience et leur rapidité d'action peuvent éviter à une entreprise d'importantes pertes financières et une atteinte à sa réputation.

Les entreprises peuvent améliorer leur sécurité en sensibilisant leurs employés aux signaux d'alarme qui indiquent qu'un escroc peut être à l'origine d'un "faux" appel téléphonique ou vidéo, d'un courriel ou d'un texte. Vous pouvez commencer par célébrer et soutenir ces héros méconnus qui protègent chaque jour votre organisation contre des menaces sophistiquées. Partagez cette anecdote avec vos collègues. Rappelez-leur que s'ils soupçonnent que quelque chose ne va pas, ils doivent se fier à leur instinct et trouver un autre moyen de vérifier l'identité de l'auteur de la demande.

Pour en savoir plus sur les deepfakes, lisez notre livre blanc, Deepfakes Unmasked : La technologie et les techniques à l'origine de cette menace croissante.

Analyse géopolitique et commentaires

Les gouvernements du monde entier sont de plus en plus conscients du fait que la technologie est une force motrice dans les rivalités géopolitiques. Dans le discours qu'il a prononcé lors de la conférence RSA à San Francisco (Californie) le 6 mai 2024, le secrétaire d'État américain Antony J. Blinken a décrit un monde aux portes d'une compétition à somme nulle dans laquelle les pays seraient contraints d'adopter des piles technologiques occidentales ou chinoises. L'ambassadeur du secrétaire Blinken pour le cyberespace et la politique numérique, Nathaniel C. Fick, a été encore plus précis lorsqu'il a déclaré que "l'ordre international sera défini par le système d'exploitation métaphorique qui dominera".

Le rythme sans précédent auquel évoluent les technologies telles que l'IA générative a donné lieu à un foisonnement d'activités appelant à une utilisation "responsable" des technologies numériques avancées. Si les technologies telles que l'IA ont un potentiel considérable pour stimuler la croissance économique, transformer les sociétés et s'attaquer à certains des problèmes mondiaux les plus difficiles à résoudre (par exemple, le changement climatique, les inégalités et les maladies), elles présentent également des risques qui peuvent avoir un impact important, en particulier si ces risques se manifestent dans des infrastructures ou des services essentiels dont les gens dépendent au quotidien.

Comme le souligne le présent rapport, les cybercriminels, y compris les groupes parrainés par des États, ciblent de plus en plus les infrastructures critiques. Les cas d'intentions malveillantes ou criminelles visant à perturber les services ou à demander une rançon aux exploitants et aux propriétaires d'infrastructures critiques sont montés en flèche au niveau mondial au cours des dernières années. Au cours de la période considérée, le site BlackBerry a recensé plus de 800 000 attaques contre des infrastructures critiques, dont 50 % visaient le secteur financier. Les auteurs sont conscients de la criticité de ces services et cherchent à maximiser leurs efforts pour obtenir une rançon en cherchant à provoquer, ou en menaçant de provoquer, une perturbation maximale de ces services.

Les grands événements sportifs internationaux, tels que les Jeux olympiques et la Coupe du monde de la FIFA, sont également devenus la cible de cybermenaces. En prévision d'une augmentation spectaculaire des activités cybernétiques malveillantes, le Centre canadien de cybersécurité a publié un bulletin sur les cybermenaces en mai 2024, estimant que "les cybercriminels cibleront très probablement les grandes organisations associées aux grands événements sportifs internationaux et les entreprises locales situées à proximité des grands événements sportifs en compromettant les courriels professionnels et en lançant des attaques par ransomware". Il a également mis en garde les participants et les spectateurs contre les courriels d'hameçonnage et les sites web malveillants qui utilisent ces événements comme appâts pour des attaques.

En effet, après la fin des Jeux olympiques, les autorités françaises ont signalé plus de 140 cyberattaques liées aux Jeux olympiques de 2024, toutes qualifiées de "faible impact". Toutefois, au vu des tendances observées lors des Jeux olympiques précédents, ce chiffre est probablement largement sous-estimé. Par exemple, lors des Jeux olympiques de Tokyo en 2021, les organisateurs ont fait état de 450 millions de cyberattaques.

Comme l'a noté le Forum économique mondial (WEF) dans son rapport Global Cybersecurity Outlook 2024, les gouvernements et les entreprises ont du mal à maintenir leur cyber-résilience face à des cyber-menaces de plus en plus sophistiquées et qui s'intensifient rapidement, et qui pourraient causer des perturbations massives. En outre, la capacité des organisations à se protéger est très variable. Selon le WEF, alors que 85 % des organisations comptant 100 000 employés ou plus ont une cyber-assurance, moins de 21 % des organisations comptant moins de 250 employés ont une cyber-assurance. En somme, les plus petites organisations sont plus de "deux fois plus susceptibles que les plus grandes de déclarer qu'elles n'ont pas la cyber-résilience dont elles ont besoin pour répondre à leurs exigences opérationnelles critiques minimales". Ce déséquilibre entre les grandes et les petites organisations doit être corrigé.

Si le caractère abordable des cybertechnologies a été mis en évidence comme un facteur essentiel, il en va de même pour l'éducation et la sensibilisation à la cybernétique. C'est pourquoi, en plus de fournir des solutions de sécurité accessibles, BlackBerry investit dans la cyberéducation. En mars 2024, BlackBerry a inauguré son premier centre d'excellence en cybersécurité (CCoE) en Malaisie. Le CCoE dispensera une formation exceptionnelle en matière de cybersécurité et fournira des renseignements sur les menaces afin d'aider la Malaisie et les gouvernements et organisations partenaires de la région indo-pacifique à mieux prévenir, dissuader et répondre aux cybermenaces auxquelles ils sont confrontés.

Il faut redoubler d'efforts pour relever le niveau de la cybersécurité et compenser la pénurie mondiale de près de quatre millions de cyberprofessionnels formés. Alors que de plus en plus d'organisations et d'industries s'appuient sur les technologies numériques et basées sur le cloud, leur besoin d'une approche robuste et multidimensionnelle de la cybersécurité devient crucial.

L'application de la loi sous les feux de la rampe

Renforcer les capacités des forces de l'ordre : Le soutien spécialisé du NC3

Le Centre national de coordination de la lutte contre la cybercriminalité (NC3) a été créé en 2020 en réponse à la Stratégie nationale de cybersécurité du Canada de 2018. Sous la direction de la Gendarmerie royale du Canada, ce service de police national a pour mandat d'aider à réduire la menace, l'impact et la victimisation causés par la cybercriminalité au Canada. Il fournit un soutien spécialisé à tous les services de police canadiens et emploie à la fois des policiers et des civils dotés de compétences diverses pour fournir l'expertise technique et d'enquête nécessaire à l'analyse efficace des délits sophistiqués. Le NC3 fournit des services spécialisés pour soutenir les partenaires de l'application de la loi, tels que :

- Renseignements sur la cybercriminalité

- Avis et conseils techniques

- Développement d'outils

- Analyse comportementale

- Traçage des crypto-monnaies

Le NC3 travaille en étroite collaboration avec les services de police nationaux et internationaux, les partenaires gouvernementaux, le secteur privé et le monde universitaire afin d'améliorer en permanence la réponse des services de police canadiens à la cybercriminalité.

La prévalence des rançongiciels

Principales menaces de ransomware au Canada

Le NC3 effectue des évaluations régulières pour identifier les principales menaces de ransomware au Canada. L'évaluation la plus récente a porté sur les incidents survenus entre le 1er janvier 2024 et le 30 avril 2024. La figure ci-dessous présente les dix principales menaces de ransomware pour cette période.

Malgré la prévalence des ransomwares, la plupart des actes de cybercriminalité ne sont pas signalés. On estime qu'environ 10 % seulement de la cybercriminalité est signalée aux services de police canadiens. Il est donc difficile de comprendre pleinement la prévalence et l'impact de la cybercriminalité dans ce pays.

Un crime sous-estimé

La cyberhistoire en point de mire : Les ransomwares s'attaquent au ciel

Le ransomware Akira cible le secteur aérien de la région LATAM

En juin 2024, les chercheurs de BlackBerry ont enquêté sur une attaque menée par Storm-1567 à l'aide du ransomware Akira contre une compagnie aérienne d'Amérique latine. Ce gang aux motivations financières, connu pour ses tactiques de double extorsion, a d'abord accédé au réseau via SSH et exfiltré des données cruciales avant de déployer Akira. Connu pour exploiter des systèmes obsolètes et abuser de logiciels légitimes, Storm-1567 s'attaque aux PME dans le monde entier, ciblant plus de 250 organisations et amassant plus de 42 millions de dollars de rançon en janvier 2024.

Analyse de la réponse à l'incident et commentaires

L'équipe de réponse aux incidents (IR) de BlackBerry surveille régulièrement les incidents dans lesquels le vecteur d'infection initial est un appareil connecté à l'internet. Les cyberattaques sur les appareils vulnérables - tels que les appareils mal configurés ou ceux dont les mots de passe ont été définis en usine - sont courantes. Les équipes de sécurité des entreprises, surchargées, ne parviennent souvent pas à sécuriser de manière adéquate tous leurs dispositifs Internet (imprimantes de réseau et caméras web portables, par exemple). En outre, des fonctions de plus en plus critiques sont désormais intégrées dans les dispositifs, tels que les appareils de réseau et de pare-feu.

Ce trimestre, l'équipe IR a découvert des vulnérabilités dans des versions obsolètes de Cisco Adaptive Security Appliances (ASA) et dans des appareils équipés du logiciel PAN-OS de Palo Alto Networks. Des appareils Internet non protégés ou mal configurés peuvent permettre à des cyber-voleurs de déployer des ransomwares dans l'environnement de l'entreprise et d'exfiltrer ses données. Cela souligne la nécessité pour les entreprises d'appliquer des mises à jour de sécurité à tous les systèmes exposés à Internet et de le faire en temps opportun.(MITRE - Services externes à distance)

L'équipe a observé plusieurs incidents au cours desquels un acteur non autorisé a pu accéder aux ressources en nuage de l'entreprise. Les deux situations récentes décrites ci-dessous soulignent l'importance des mises à jour régulières des systèmes et des mesures de sécurité du réseau.

- Incident 1 : Lors d'une atteinte à la cybersécurité, des acteurs menaçants ont exploité une série de vulnérabilités sur un Cisco ASA obsolète pour obtenir un accès non autorisé au réseau privé virtuel (VPN) de l'entreprise. Une fois dans le réseau, ils ont utilisé le protocole Microsoft Remote Desktop Protocol (RDP) pour infiltrer le contrôleur de domaine, ce qui leur a permis d'obtenir une liste complète des utilisateurs et des groupes du domaine. À l'aide d'outils tels que netscan et Advanced IP Scanner, les auteurs de la menace ont procédé à un balayage approfondi du réseau afin de cartographier l'infrastructure. Par la suite, les attaquants ont exfiltré l'intégralité du dossier "C:\Users" qui contenait des données utilisateur critiques et ont ensuite déployé le ransomware Akira, provoquant des perturbations et des pertes de données considérables.

- Incident 2 : Un client a reçu des alertes de sécurité alarmantes de ses contrôleurs de domaine, signalant un accès non autorisé. L'enquête a révélé que les auteurs de la menace avaient exploité les vulnérabilités d'un appareil Cisco ASA obsolète et en fin de vie pour s'infiltrer dans le réseau. Une fois à l'intérieur, l'attaquant a déployé le ransomware BlackSuit, ce qui a considérablement perturbé les opérations du client.

Ces incidents soulignent la nécessité pour les entreprises de mettre en œuvre des contrôles de sécurité d'authentification forts sur tous les systèmes.(MITRE - Valid Accounts : Cloud Accounts)

Faits marquants de la cyberhistoire : Une faille de données massive expose 2,9 milliards d'enregistrements

Quatre téraoctets de données hautement personnelles volées à des citoyens des États-Unis, du Royaume-Uni et du Canada.

En avril, un fil de discussion a été publié sur le célèbre site clandestin de cybercriminalité BreachForums concernant une fuite présumée de données personnelles de "l'ensemble de la population des États-Unis, de l'Australie et du Royaume-Uni". Le message affirmait que quatre téraoctets de données avaient été volés, comprenant des informations personnelles hautement sensibles telles que les noms complets, les adresses postales, les numéros de téléphone et même les numéros de sécurité sociale (SSN) de citoyens américains, ainsi que de personnes vivant au Royaume-Uni et au Canada.

L'acteur de la menace, connu sous le nom d'USDoD, a affirmé avoir volé plus de 2,9 milliards de lignes de données et a demandé une somme substantielle de 3,5 millions de dollars américains pour les informations divulguées dans ce vaste ensemble de données.

Cette demande de rançon n'a finalement pas abouti et, en juillet, 4 téraoctets de données ont été diffusés gratuitement via BreachForums. Il s'agissait de plus de 137 millions d'adresses électroniques, 272 millions de numéros de sécurité sociale, etc. La cause de la fuite serait liée à RecordsCheck.net, une filiale du courtier en données et du service de vérification des antécédents National Public Data (NPD), qui a publié par inadvertance les mots de passe de sa base de données dorsale dans un fichier en clair accessible gratuitement depuis sa page d'accueil - une omission critique en matière de sécurité qui a finalement été découverte et exploitée par l'auteur de la menace.

Dans une déclaration officielle, la NPD a reconnu qu'une tentative d'accès à ses dossiers avait eu lieu à la fin de l'année 2023 ; toutefois, elle n'a pas mentionné l'étendue des dossiers susceptibles d'avoir été touchés.

Bien que la fuite soit récente, les données s'étendent sur plusieurs décennies, ce qui signifie qu'un certain pourcentage des victimes touchées par cette fuite sont peut-être déjà décédées, et que certaines données contenues dans la fuite sont probablement obsolètes. Il est également important de noter qu'une personne peut avoir de nombreux enregistrements différents, chacun lié à des adresses et des noms antérieurs associés à cette personne. Cela signifie que le nombre de personnes touchées par cette fuite sera probablement bien inférieur à l'affirmation erronée des médias selon laquelle 3 milliards de personnes auraient été touchées.

Toutefois, compte tenu du volume de données PII, il s'agit de l'une des plus importantes fuites de données jamais enregistrées aux États-Unis, et toutes les victimes basées aux États-Unis devraient s'en inquiéter. Il est très probable que ces données volées seront exploitées et utilisées par de nombreux autres acteurs de la menace dans les mois à venir, au fur et à mesure que les retombées de cette débâcle se dissiperont. Il est donc important que tous les citoyens surveillent activement leurs rapports de crédit pour détecter toute activité frauduleuse et la signaler aux agences d'évaluation du crédit si elle est détectée.

-

Acteurs de la menace et outils

Outre les acteurs de la menace mentionnés dans nos enquêtes et conclusions internes, plusieurs autres groupes ont lancé diverses cyberattaques au cours du trimestre. Ces groupes utilisent souvent toute une série d'outils et de logiciels malveillants pour mener à bien leurs activités illicites. Nous présentons ici quelques-uns des attaquants les plus importants et des outils les plus remarquables identifiés par notre équipe de recherche et de renseignement sur les menaces au cours de ce trimestre.

-

Combinaison noire

BlackSuit est un ransomware privé apparu en avril 2023. Ce groupe utilise une stratégie d'extorsion à multiples facettes, impliquant à la fois l'exfiltration et le chiffrement des données des victimes. Il gère également des sites de fuites de données sur le dark web où les données confidentielles volées à des victimes qui ne respectent pas les règles sont affichées publiquement. BlackSuit cible des organisations de toutes tailles dans divers secteurs, notamment la santé, l'éducation, les technologies de l'information (TI), le gouvernement, le commerce de détail et l'industrie manufacturière.

Les méthodes d'attaque de BlackSuit comprennent des courriels d'hameçonnage, des fichiers torrent malveillants et l'exploitation des vulnérabilités des VPN et des pare-feux. Le groupe utilise un mélange d'outils légitimes et malveillants tels que Cobalt Strike, WinRAR, PuTTY, Rclone, Advanced IP Scanner, Mimikatz, PsExec, Rubeus et GMER pour le déplacement latéral et la vidange d'informations d'identification. Leurs charges utiles de ransomware sont conçues pour cibler les systèmes d'exploitation Windows® et Linux® et, dans certains cas, les serveurs VMware ESXi.

Le ministère américain de la santé et des services sociaux a mis en évidence des similitudes entre BlackSuit et le ransomware Royal, suggérant que BlackSuit pourrait provenir du créateur de Royal, le célèbre groupe Conti. Les mécanismes de chiffrement et les paramètres de ligne de commande utilisés par BlackSuit ressemblent étrangement à ceux de Royal, ce qui indique une base de code commune.

Les objectifs pour cette période sont les suivants :

- Kadokawa Corporation, un conglomérat de médias japonais, où le groupe s'est fait passer pour un composant légitime du logiciel antivirus Qihoo 360.

- Parmi les autres cibles notables figurent la ville de Cedar Falls dans l'Iowa, une multinationale américaine de logiciels, le service de police de Kansas City Kansas et la société pharmaceutique internationale Octapharma Plasma, Inc.

-

BlackBasta

BlackBasta (alias Black Basta) est un opérateur de ransomware et une entreprise criminelle de Ransomware-as-a-Service (RaaS) qui a fait surface au début de l'année 2022. Selon un rapport conjoint de CISA et du FBI, les affiliés de BlackBasta ont ciblé plus de 500 entités du secteur privé et des infrastructures critiques, y compris des organismes de santé, en Amérique du Nord, en Europe et en Australie.

BlackBasta utilise des méthodes d'accès initiales classiques, notamment l'hameçonnage et l'exploitation de vulnérabilités connues. Après avoir obtenu l'accès, les adversaires effectuent une reconnaissance pour cartographier le réseau cible et récupérer les informations d'identification à l'aide de Mimikatz. À l'aide des informations d'identification recueillies, les opérateurs du ransomware escaladent les privilèges et se déplacent latéralement pour compromettre le réseau. Avant le chiffrement, les acteurs de BlackBasta désactivent les défenses, exfiltrent des informations sensibles et suppriment les copies du volume d'ombre pour rester cachés jusqu'à l'attaque finale. Le groupe est connu pour employer une double tactique d'extorsion, en chiffrant les données critiques et les serveurs vitaux et en menaçant de publier des informations sensibles sur son site de fuite public.

Les objectifs pour la période couverte par le présent rapport sont les suivants :

- Un important prestataire de soins de santé américain. BlackBasta a crypté les données des patients et les systèmes opérationnels du prestataire, compromettant ainsi les soins aux patients et la confidentialité des données.

- Keytronic, un fabricant américain. Une cyberattaque attribuée à BlackBasta a perturbé ses opérations et restreint l'accès à des applications commerciales essentielles. En outre, l'entreprise a été victime d'une violation de données lorsque le gang du ransomware a divulgué les données volées.

Ces attaques montrent que BlackBasta continue de se concentrer sur des cibles de grande valeur dans divers secteurs, en utilisant des tactiques de ransomware sophistiquées pour maximiser leur potentiel de perturbation et d'extorsion.

-

LockBit

LockBit, un groupe cybercriminel prétendument affilié à la Russie, se spécialise en tant que fournisseur de RaaS grâce à son logiciel malveillant éponyme. Les opérateurs du groupe entretiennent et améliorent le ransomware avec diligence, en supervisant les négociations et en orchestrant son déploiement une fois l'intrusion réussie. LockBit utilise une double stratégie d'extorsion qui consiste non seulement à crypter les données locales pour restreindre l'accès des victimes, mais aussi à exfiltrer des informations sensibles, menaçant d'exposer les données publiques si la rançon n'est pas payée.

L'opération Cronos, un groupe international de lutte contre la cybercriminalité, a gravement perturbé LockBit en février. Cependant, le groupe est resté très actif et a été le plus agressif en ciblant les organisations de la région EMEA au cours de ce trimestre. Parmi les cibles, citons

- Infrastructures critiques localisées. Dans la région EMEA, LockBit a largement ciblé les PME en masse, principalement au Royaume-Uni, en Allemagne et en France. Le groupe se concentre principalement sur les infrastructures critiques à petite échelle liées à l'éducation, aux soins de santé et au secteur public.

- Hôpital de Cannes - Simone Veil, en France. Une attaque LockBit a entraîné de graves perturbations opérationnelles, obligeant l'hôpital à mettre tous les ordinateurs hors ligne et à reprogrammer les procédures et les rendez-vous non urgents.

- Wichita, la plus grande ville du Kansas avec une population de 400 000 habitants. Cette importante attaque de ransomware a contraint la ville à mettre ses systèmes informatiques hors ligne, ce qui a entraîné de nombreuses perturbations. LockBit a publié une date limite de paiement de la rançon sur son site web, augmentant ainsi la pression sur l'administration de la ville pour qu'elle se conforme à ses exigences.

-

Chasseurs d'étoiles

ShinyHunters est un groupe de menace apparu pour la première fois en 2020, et il est connu pour plusieurs violations de données dans de nombreux secteurs. Ses attaques auraient notamment visé la société indonésienne de commerce électronique Tokopedia, ainsi que GitHub et Pizza Hut Australia. ShinyHunters a proposé des données volées à la vente sur des forums, laissant parfois échapper gratuitement des données provenant de certaines violations. Paradoxalement, le groupe trouve souvent des vulnérabilités grâce au code disponible dans les dépôts GitHub. Il parcourt les nuages non sécurisés, abuse des informations d'identification volées et exploite les attaques par hameçonnage pour faciliter ses intrusions.

Les autres cibles présumées pour cette période de rapport sont les suivantes

- Banco Santander S.A., une banque espagnole qui sert des clients en Amérique latine, aux États-Unis, au Royaume-Uni et en Espagne. ShinyHunters a mis en vente, pour environ 2 millions de dollars américains, des données provenant de cette violation, qui a touché 30 millions de clients et d'employés.

- Une multinationale spécialisée dans la vente et la distribution de billets de spectacles. Les données de ses clients ont été volées via un compte sur Snowflake, un nuage de données d'IA utilisé par l'entreprise. Le compte ne disposait pas d'une authentification multifactorielle, ce qui a permis au groupe de menace d'y accéder. ShinyHunters a proposé de vendre ces données pour 500 000 dollars américains.

-

Akira

Le ransomware Akira a été observé pour la première fois en mars 2023 et a rapidement gagné en notoriété en raison de ses attaques de grande envergure dans divers secteurs. Les opérations du groupe ont été caractérisées par une série d'attaques très médiatisées et une présence persistante dans le paysage des ransomwares. Akira est particulièrement connu pour son recours à une double tactique d'extorsion : il ne se contente pas de chiffrer les données, il menace également de divulguer les données volées si la rançon n'est pas payée. Cette approche s'est avérée efficace pour contraindre les victimes à répondre à ses exigences.

Initialement axé sur les systèmes Windows, Akira a depuis élargi ses opérations pour inclure une variante Linux. Le groupe utilise des méthodes d'accès initiales courantes, notamment des campagnes d'hameçonnage et l'exploitation de vulnérabilités connues. Akira utilise également des outils accessibles au public tels que Mimikatz et LaZagne pour l'accès aux informations d'identification, PsExec pour l'exécution à distance et AnyDesk ou Radmin pour l'accès à distance.

Akira fonctionne comme un RaaS, a été initialement développé en C++ et utilise une extension .akira pour les fichiers cryptés. Une variante basée sur Rust a également été observée, qui utilise l'extension .powerranges. Les activités les plus récentes d'Akira ont ciblé les secteurs de la santé, des services financiers, de l'industrie et de la technologie. Ces attaques mettent en évidence la capacité d'adaptation du groupe et la menace permanente qu'il fait peser sur un large éventail de secteurs.

-

Outils

Des outils tels que Rclone, Rubeus, GMER, WinSCP et Cobalt Strike sont essentiels pour la gestion des données, les tests de pénétration et la maintenance des systèmes. Leur flexibilité et leur accessibilité en font également des outils utiles qui peuvent être utilisés à mauvais escient par les acteurs de la menace.

-

Rclone

Rclone est un programme en ligne de commande qui facilite la synchronisation, la copie, le déplacement ou la mise en miroir de données entre une machine locale et un stockage distant. Rclone fournit des backends qui peuvent prendre en charge plusieurs services et plateformes open source et propriétaires, y compris HTTP, FTP ou SMB, ainsi que Google Drive, MEGA, Dropbox et d'autres. Cette flexibilité rend Rclone pratique pour l'utilisateur légitime, mais aussi idéal pour les acteurs de la menace qui cherchent un moyen d'exfiltrer des données vers leur service en nuage. Il a été utilisé par de nombreux acteurs du secteur des ransomwares au fil des ans, dont certains ont été actifs ce trimestre, comme Akira, BlackBasta et LockBit. -

Rubeus

Rubeus est un outil open-source adapté du célèbre projet Kekeo de Benjamin Delpy, et est utilisé pour les interactions et les abus Kerberos bruts, y compris la récupération et le renouvellement de tickets, l'abus de délégation contrainte, la falsification de tickets, la gestion, l'exfiltration, la récolte et le kerberoasting. Il est désormais fréquemment utilisé par des acteurs malveillants dans le cadre d'attaques plus vastes et s'intègre à des outils tels que Sliver C2, qui prend en charge les implants multiplateformes et de nombreux protocoles de communication. -

GMER

GMER est une application conçue pour détecter et supprimer les rootkits en recherchant les processus cachés, les threads, les modules, les services, les fichiers et les clés de registre. Il effectue également des crochets en ligne et des crochets dans la table des descripteurs d'interruption (IDT), la table des descripteurs de service système (SSDT) et les appels de paquets de requêtes d'entrée/sortie (IRP). Bien que le GMER soit généralement un outil bénin utilisé pour détecter et supprimer les pilotes nuisibles du noyau, il a également été exploité pour contourner les mesures de sécurité. Par exemple, les groupes de ransomware Play et BlackSuit ont utilisé le GMER pour neutraliser les défenses de sécurité et assurer l'exécution de la charge utile sans interférence. -

WinSCP

Windows Secure Copy (WinSCP) est un client libre pour les protocoles SFTP, FTP, WebDAV et SCP, conçu pour Microsoft Windows. Il facilite les transferts de fichiers sécurisés entre ordinateurs locaux et distants, en s'appuyant sur des protocoles cryptés tels que SFTP pour garantir la sécurité des données. Cependant, ses capacités en font également un outil de choix pour les acteurs de la menace. Les attaquants peuvent utiliser WinSCP pour exfiltrer furtivement de grands volumes de données, télécharger des logiciels malveillants vers des serveurs cibles pour compromettre davantage le système et obtenir un accès à distance pour exécuter des commandes arbitraires, ou déployer des logiciels malveillants supplémentaires, en gardant un contrôle persistant sur les systèmes compromis. -

Grève du cobalt

Cobalt Strike est un cadre sophistiqué de simulation d'adversaires, méticuleusement conçu pour reproduire la présence persistante d'acteurs menaçants dans des environnements réseau. Structuré autour de deux éléments essentiels - un agent (Beacon) et un serveur (Team Server) - Cobalt Strike orchestre une interaction transparente. Le serveur Cobalt Strike Team, qui fonctionne comme un serveur C2 à long terme hébergé sur Internet, maintient une communication constante avec les charges utiles Beacon déployées sur les machines des victimes.

Bien que Cobalt Strike soit principalement utilisé comme outil par les testeurs de pénétration et les équipes rouges pour évaluer le niveau de sécurité des réseaux, il a malheureusement aussi été exploité par des acteurs malveillants. Malgré l'objectif visé, des cas de fuite de son code en ligne se sont produits, ce qui a conduit à une militarisation rapide par un éventail diversifié d'adversaires. Cette double nature souligne l'importance de la vigilance et de mesures de cybersécurité robustes pour atténuer les risques associés à son utilisation abusive et protéger les réseaux d'une exploitation potentielle.

Cyber Story en vedette : Un nouveau groupe de ransomwares - Space Bears

Dans un paysage de cybermenaces saturé de gangs de ransomwares, le ciblage d'organisations légitimes reste lucratif pour les cybercriminels. De nouveaux groupes émergent fréquemment ou se détachent d'anciens gangs, démarrant souvent leurs opérations avec une souche de ransomware nouvelle ou améliorée et un modus operandi qui suit généralement des méthodes éprouvées par d'anciens acteurs de la menace.

L'un de ces groupes, apparu au cours de la période considérée, est Space Bears, connu pour son site de fuites élégant et soigné. Certains chercheurs suggèrent qu'ils pourraient avoir des liens avec les opérateurs de Phobos RaaS.

Qui sont les ours de l'espace ?

Comme la plupart des gangs de ransomware actuels, les Space Bears utilisent une double méthode d'extorsion. Après s'être introduits dans le réseau d'une victime, ils exfiltrent d'abord les données sensibles, puis les chiffrent, faisant ainsi pression sur la victime pour qu'elle paie une rançon. Les Space Bears peuvent menacer de publier les données sur Internet si la rançon n'est pas payée.

Les références aux données volées sont affichées sur leur site de fuite, situé à une adresse ".onion" sur le web profond. Le projet Tor, communément appelé "The Onion Router", est un outil de protection de la vie privée à code source ouvert qui préserve l'anonymat et la sécurité de l'activité en ligne de l'utilisateur. La victime est nommée et humiliée sur ce site de fuite, avec un compte à rebours affiché jusqu'à la libération des données, si elle ne paie pas la rançon dans le délai imparti. Depuis qu'il est devenu actif à la mi-avril, ce groupe a déjà ciblé plus de 20 victimes dans divers secteurs d'activité mondiaux.

Industries cibles et géolocalisations des ours de l'espace

Vulnérabilités et expositions courantes

Les vulnérabilités et expositions communes notables (CVE) fournissent un cadre pour l'identification, la normalisation et la publication des vulnérabilités et expositions connues en matière de sécurité. Près de 12 011 nouvelles CVE ont été signalées par le National Institute of Standards and Technology (NIST) entre avril et juin 2024. Il s'agit d'une augmentation de près de 35 % des vulnérabilités divulguées par rapport à une période similaire allant de janvier à mars 2024.

Le mois de mai détient le record de l'année pour le nombre de nouveaux CVE découverts, avec près de 5 103 nouveaux CVE, battant ainsi tous les chiffres du premier trimestre de l'année. Il s'agit notamment de

Palo Alto PAN-OS RCE

CVE-2024-3400 (10.0 Critical) Exécution de code arbitraire

Selon Palo Alto, ce problème est applicable aux pare-feu PAN-OS 10.2, PAN-OS 11.0 et PAN-OS 11.1 configurés avec la passerelle GlobalProtect ou les portails GlobalProtect. Le CVE concerne l'injection de commande suite à une vulnérabilité de création de fichier arbitraire dans la fonctionnalité GlobalProtect du logiciel PAN-OS de Palo Alto Networks. Cette vulnérabilité pourrait potentiellement permettre à un attaquant non authentifié d'exécuter un code arbitraire avec les privilèges de root sur le pare-feu. Compte tenu de ce potentiel, le CVE s'est vu attribuer le score critique le plus élevé.

Le framework PyTorch est vulnérable au RCE

CVE-2024-5480 (10.0 Critical) Exécution de code arbitraire

Une vulnérabilité dans le framework 'torch.distributed.rpc' de PyTorch, spécifiquement dans les versions antérieures à 2.2.2, permet l'exécution de code à distance (RCE). Cette vulnérabilité permet aux attaquants d'exécuter des commandes arbitraires en utilisant des fonctions Python intégrées.

Divulgation d'informations sur la passerelle Quantum

CVE-2024-24919 (8.6 High) Contournement de l'authentification

Les dispositifs de réseaux périmétriques tels que les VPN sont des cibles privilégiées à la fois pour les pirates informatiques et les commanditaires étatiques avancés. Check Point™ a publié un avis zero-day le 28 mai 2024, avertissant ses clients qu'une vulnérabilité dans ses Security Gateways peut permettre aux attaquants d'accéder à des informations sensibles et d'obtenir des privilèges de domaine. Cette vulnérabilité permet aux pirates de se déplacer latéralement et d'obtenir d'autres privilèges réseau. Dans un communiqué, Check Point a indiqué qu'il y avait eu un certain nombre de tentatives d'accès non autorisé et que des milliers d'appareils potentiels étaient affectés par la faille.

Menaces prévalentes par plate-forme : Windows

Voleur d'informations

Lumma Stealer est un voleur d'informations basé sur C qui se concentre sur l'exfiltration des données privées et sensibles de l'appareil de la victime, y compris les données du portefeuille de crypto-monnaies et les données de l'extension de navigateur d'authentification à deux facteurs (2FA).

Téléchargeur

GuLoader (alias CloudEyE) est un shellcode crypté enveloppé dans Visual Basic 5 ou 6 pour télécharger des charges utiles supplémentaires de différents types.

Voleur d'informations

L'agent Tesla est un cheval de Troie basé sur .NET qui est souvent vendu en tant que MaaS et qui est principalement utilisé pour la collecte d'informations d'identification.

Voleur d'informations

RisePro utilise un certain nombre de méthodes de distribution pour accéder aux appareils des victimes et collecter des données sensibles qu'il renvoie à un serveur C2.

Voleur d'informations

RedLine Stealer utilise un large éventail d'applications et de services pour collecter des informations sur les victimes, telles que les mots de passe, les cookies et les informations relatives aux cartes de crédit.

Trojan d'accès à distance

Remcos, abréviation de remote control and surveillance (contrôle et surveillance à distance), est une application utilisée pour accéder à distance à l'appareil d'une victime.

Trojan d'accès à distance

DCRat est un cheval de Troie d'accès à distance qui vole les informations de la victime et exécute des commandes à partir d'un serveur C2. DCRat a été distribué via Signal.

Botnet

Amadey est un botnet qui recueille des informations sur les victimes et attend les ordres d'un serveur C2 pour télécharger des charges utiles supplémentaires.

Menaces prévalentes par plate-forme : Linux

Cheval de Troie

Le cheval de Troie XorDDos reste très présent dans notre télémétrie au cours de cette période. Utilisant le cryptage XOR pour contrôler l'accès aux données de communication et d'exécution, XorDDos infecte les appareils basés sur Linux et les contrôle comme un botnet singulier via des instructions C2.

Porte dérobée

BPFDoor est une porte dérobée Linux qui utilise un renifleur Berkeley Packet Filter (BPF) pour intercepter et modifier le trafic réseau. BPFDoor a été utilisé comme outil de surveillance passive par le groupe d'acteurs de la menace Red Menshen en raison de sa capacité à contourner les pare-feu et à rester indétecté. Les nouvelles variantes de BPFDoor ont adopté la communication par shell inversé et un chiffrement renforcé.

Botnet

Mirai a été détecté comme utilisant une faille de contournement de l'authentification pour accéder aux terminaux, ainsi qu'une vulnérabilité d'injection de commande pour livrer et déployer le réseau de zombies et prendre le contrôle des appareils vulnérables.

Botnet

Bashlite, également connu sous le nom de Gafgyt, est un autre botnet Linux qui utilise des serveurs C2 pour envoyer des instructions à exécuter par ses appareils infectés. Il a été documenté comme ciblant des appareils de l'Internet des objets (IoT) tels que des routeurs, qu'il utilise pour coordonner des attaques DDoS à grande échelle contre des cibles.

Coinminer

XMRig reste un outil populaire pour le minage de crypto-monnaies telles que Monero en raison de ses performances élevées et de sa nature open-source. Il est souvent déployé par les acteurs de la menace une fois que l'accès initial à un système a été obtenu et utilisé pour miner de la crypto-monnaie à l'insu de la victime.

Menaces prévalentes par plate-forme : macOS

Voleur

Découvert et nommé par l'équipe de recherche sur les menaces de Kandji en avril, Cuckoo Stealer est distribué sous la forme d'un fichier image disque (DMG) malveillant qui contient des logiciels espions et des capacités de vol d'informations. Depuis sa découverte, Cuckoo Stealer a connu une forte augmentation du nombre de nouveaux échantillons du logiciel malveillant apparaissant dans la nature.

Voleur

Atomic Stealer (alias AMOS) reste très répandu et de nombreuses nouvelles variantes ont été repérées dans la nature. Les nouvelles variantes se déguisent en diverses applications distribuées par le biais d'images disques. AMOS est un voleur qui cible les mots de passe, les cookies des navigateurs, les données de remplissage automatique, les portefeuilles de crypto-monnaie et les données du trousseau de clés Mac.

Porte dérobée