BlackBerry nommé choix clients 2023 pour les plates-formes de protection des postes sur le Gartner Peer Insights

Détecter rapidement, réagir efficacement

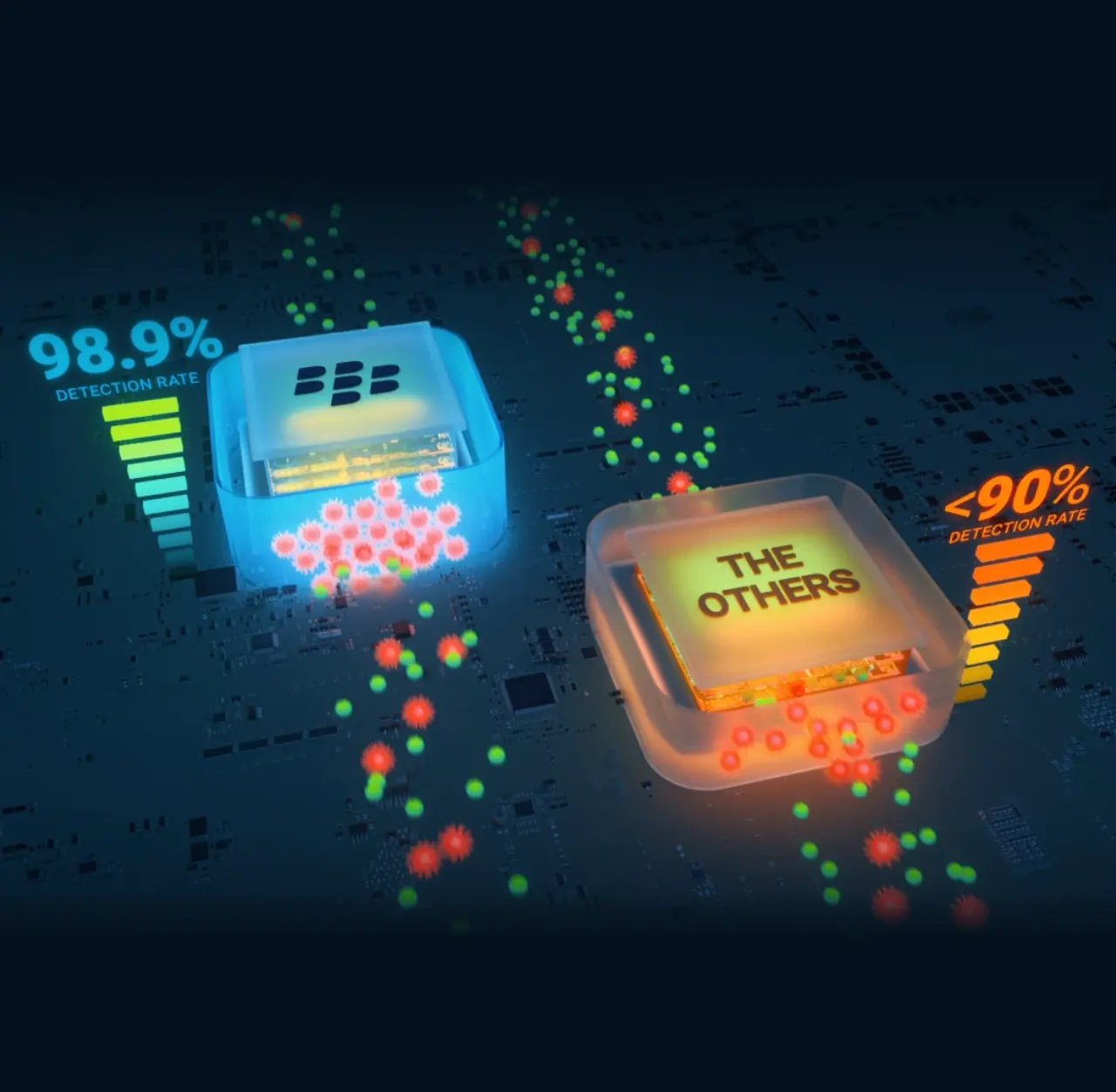

Avec un taux de détection de 98,9 % sur les terminaux en ligne ou hors ligne et un taux de blocage moyen de 36,8 % supérieur à celui des concurrents, la technologie de sécurité des terminaux fondée sur l’IA de Cylance réunit l’efficacité, l’efficience et l’automatisation nécessaires pour assurer une posture de sécurité de haut niveau sans la lourdeur inhérente à la gestion de ressources humaines.

En téléchargeant ce guide d’évaluation, vous découvrirez les questions qu’il convient de se poser pour bien évaluer les solutions de protection des terminaux.

Stoppez les menaces avec une IA dotée d’une capacité d’auto-défense avant qu’elles ne provoquent des dommages.

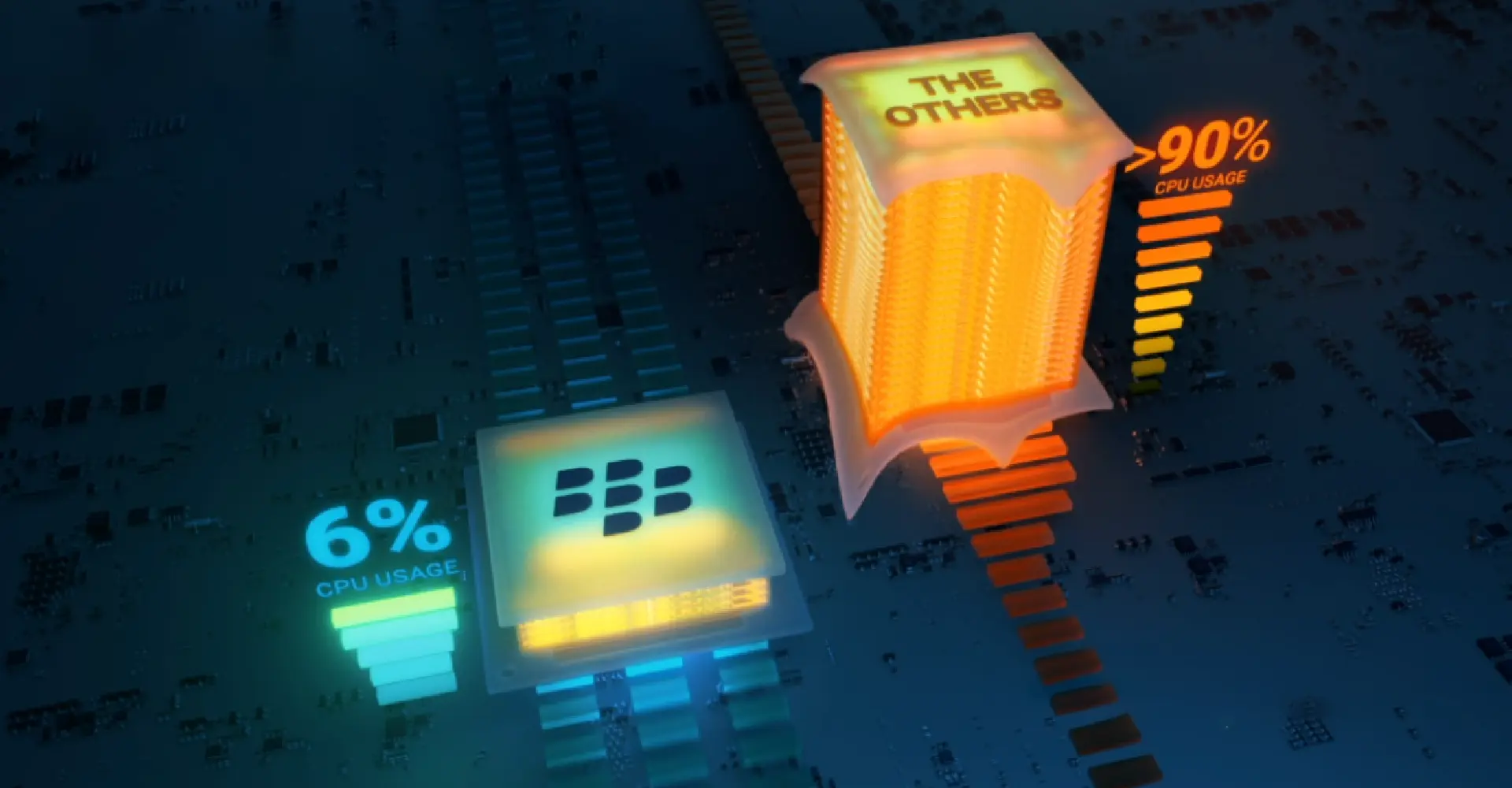

Utilise en moyenne moins de 6 % de la puissance de calcul (CPU) grâce à un agent léger installé au niveau des terminaux.

Assure la protection contre les malwares, les scripts malveillants, les menaces zero-day et les exploits en mémoire sans fichier.

Neutralise 36 % plus d’attaques lancées contre les appareils non connectés.

Bénéficiez du niveau de sécurité dont votre entreprise a besoin en utilisant les ressources dont elle dispose.

Exploitez l’IA de cybersécurité la plus mature du marché pour collecter et trier les données de sécurité, et utilisez les ressources disponibles pour minimiser le temps consacré à l’organisation cohérente des alertes.

Source: * Réduction de la fatigue numérique mesurée en termes d’alertes signalées, sans groupement et corrélation des alertes entre les locataires ; le nombre d’alertes a été ramené de 700 à 68 millions avec notre fonction zero-touch et de corrélation des alertes (décembre 2022)

Prévenez automatiquement les menaces de type « zero-day » et neutralisez immédiatement les attaques.

Détectez avec précision tout mouvement latéral.

Réduisez de 30 % les délais d’investigation et de rétablissement en cas d’incident de sécurité, et de 90 % la fatigue numérique*.

D’excellentes performances dans tous les environnements

Utilisation d’une interface d’administration unifiée avec une consommation de la puissance de calcul inférieure de 90 %.

Fonctionne également sans connexion Internet

Possibilité d’architecture natives cloud, hybrides et sur site.

En mettant en place une protection Zero Trust, nous avons réduit nos dépenses de près d’un million de dollars, tout simplement parce que nous n’avons plus besoin d’un centre des opérations de sécurité pour surveiller nos terminaux. Nos données sont en sécurité et nos actifs solidement protégés. Nous avons récemment été la cible d’un ransomware zero-day ; dix-sept millisecondes ont suffi à CylancePROTECT pour l’arrêter.

Collin Buechler, responsable Sécurité des informations, Confidentialité des données et Conformité, ConvergeOne

Le groupe Bluebird jouit d’un très haut niveau de confiance auprès de ses clients. Pour conserver cette confiance, nous devons nous appuyer sur une infrastructure de sécurité à toute épreuve. Associé à une solution de sécurité et de réponse managée, le logiciel BlackBerry est un outil idéal pour atteindre cet objectif.

Muhammad Suhada, ancien vice-président IT, Bluebird Group

Avec le concours de BlackBerry, nous mettons les compétences en cybertechnologies intelligentes à la portée des entreprises de toutes tailles afin de les aider à se protéger et à mieux se défendre contre les nouvelles menaces.

Ceppy Djakaria, vice-président en charge de la gestion des grands comptes chez Telkomse

Une tranquillité d’esprit de niveau professionnel. J’utilise ce produit depuis trois ans sans le moindre problème. Aucun écran de rappel ne vient harceler les utilisateurs à propos d’une mise à jour. Cet outil fonctionne tout simplement très bien.

Témoignage anonyme, Produits de grande consommation

Cylance est un produit de haute qualité qui veille à la sécurité de nos systèmes et anticipe toute activité anormale. Malgré quelques très rares faux positifs, je sais que je peux compter sur un partenaire de confiance.

Témoignage anonyme, secteur de la santé et des biotechnologies

Une solution primée

Les produits CylanceENDPOINT ont reçu plusieurs récompenses industrielles.

Ressources

Bien démarrer

Nous sommes à votre écoute. Contactez un expert BlackBerry pour faire le point sur les besoins en cybersécurité de votre entreprise.

Découvrez comment d’autres entreprises bénéficient des solutions de cybersécurité de BlackBerry

Sources

- * Réduction de la fatigue numérique mesurée en termes d’alertes signalées, sans groupement et corrélation des alertes entre les locataires ; le nombre d’alertes a été ramené de 700 à 68 millions avec notre fonction zero-touch et de corrélation des alertes (décembre 2022)