Introduction

Sur BlackBerry, nous reconnaissons que dans le monde d'aujourd'hui, les responsables de la sécurité doivent élargir leur champ d'action au-delà des technologies et de leurs vulnérabilités. Pour gérer efficacement les risques, les responsables de la sécurité doivent continuellement analyser le paysage mondial des menaces et comprendre comment les décisions de l'entreprise peuvent influencer le profil de menace de leur organisation. De même, les chefs d'entreprise doivent savoir comment la posture de sécurité, l'exposition aux risques et la stratégie de cyberdéfense peuvent affecter leurs activités.

Grâce au rapport BlackBerry Global Threat Intelligence Report et à notre service d'abonnement professionnel CylanceINTELLIGENCE™, les dirigeants modernes peuvent accéder en temps voulu à ces informations importantes. Sur la base de la télémétrie obtenue grâce à nos propres produits et capacités d'analyse pilotés par l'intelligence artificielle (IA), et complétée par d'autres sources de renseignements publiques et privées, notre équipe mondiale de recherche et de renseignement sur les menaces BlackBerry fournit des renseignements exploitables sur les attaques, les acteurs de la menace et les campagnes afin que vous puissiez prendre des décisions en toute connaissance de cause et mener des actions rapides et efficaces.

Les points forts de ce rapport sont les suivants :

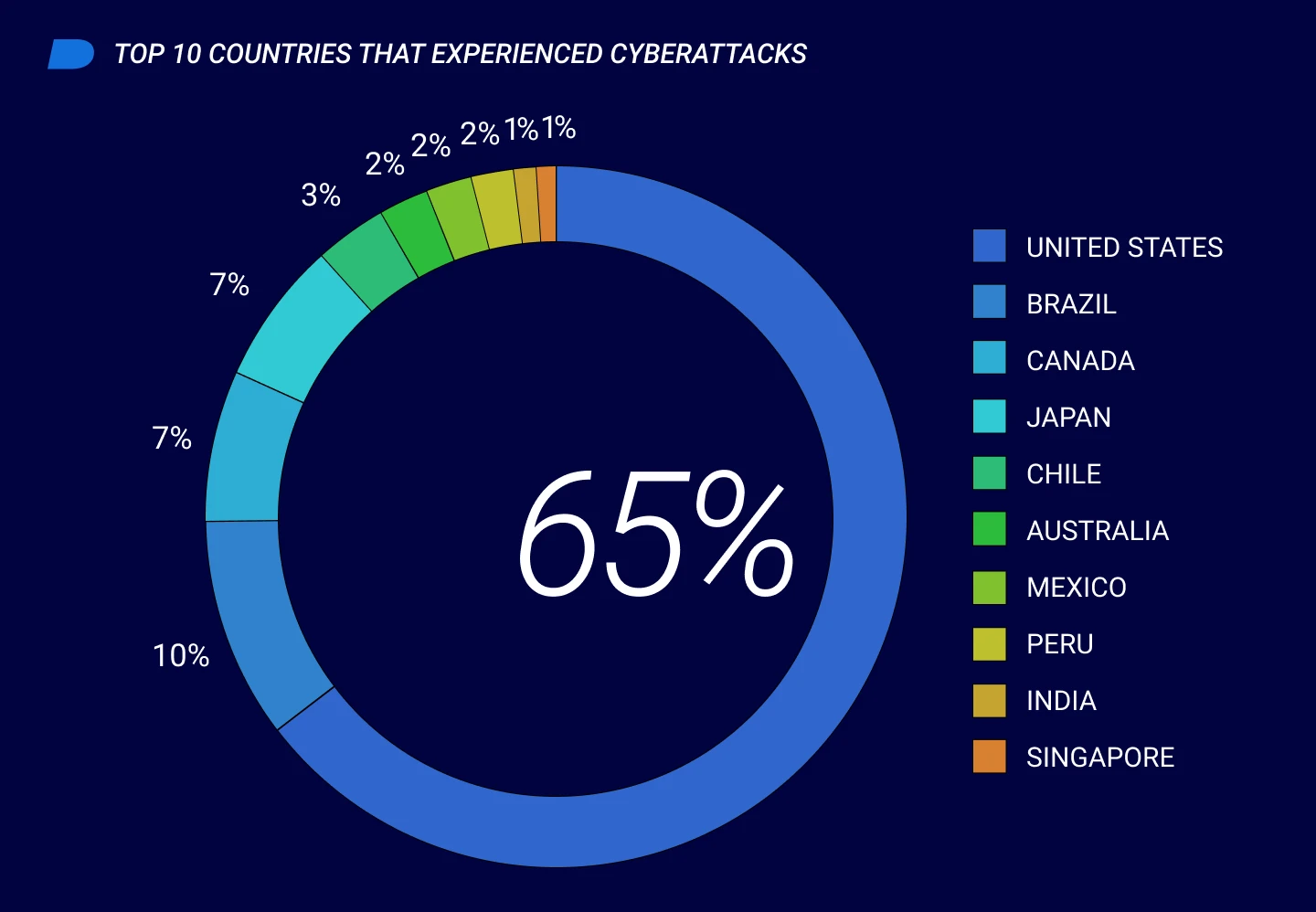

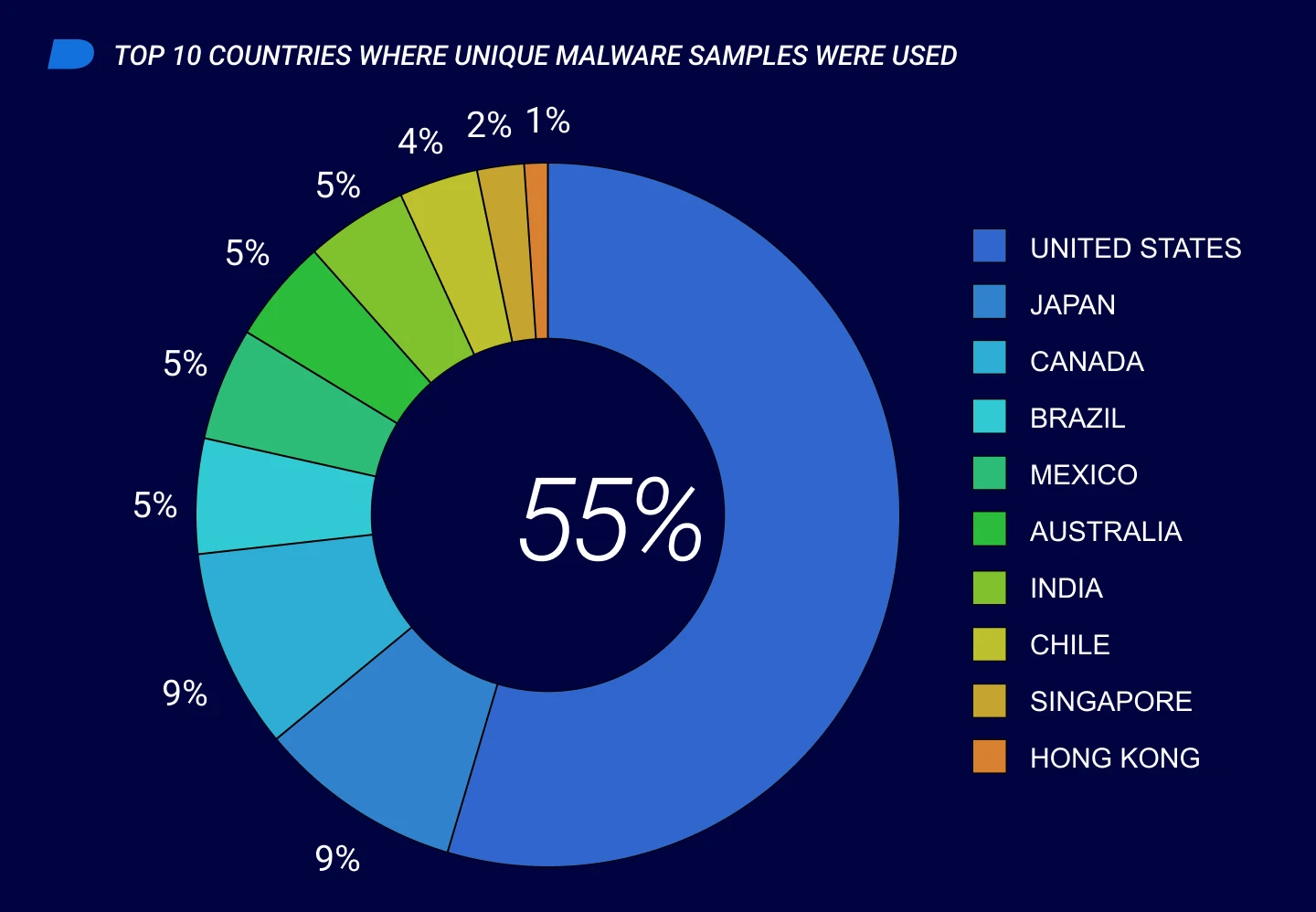

- 90 jours en chiffres. De décembre 2022 à février 2023, nous avons observé jusqu'à 12 attaques par minute, et le nombre d'attaques uniques utilisant de nouveaux échantillons de logiciels malveillants a grimpé en flèche de 50 %, passant d'une par minute dans le rapport précédent à 1,5 par minute au cours de cette période.

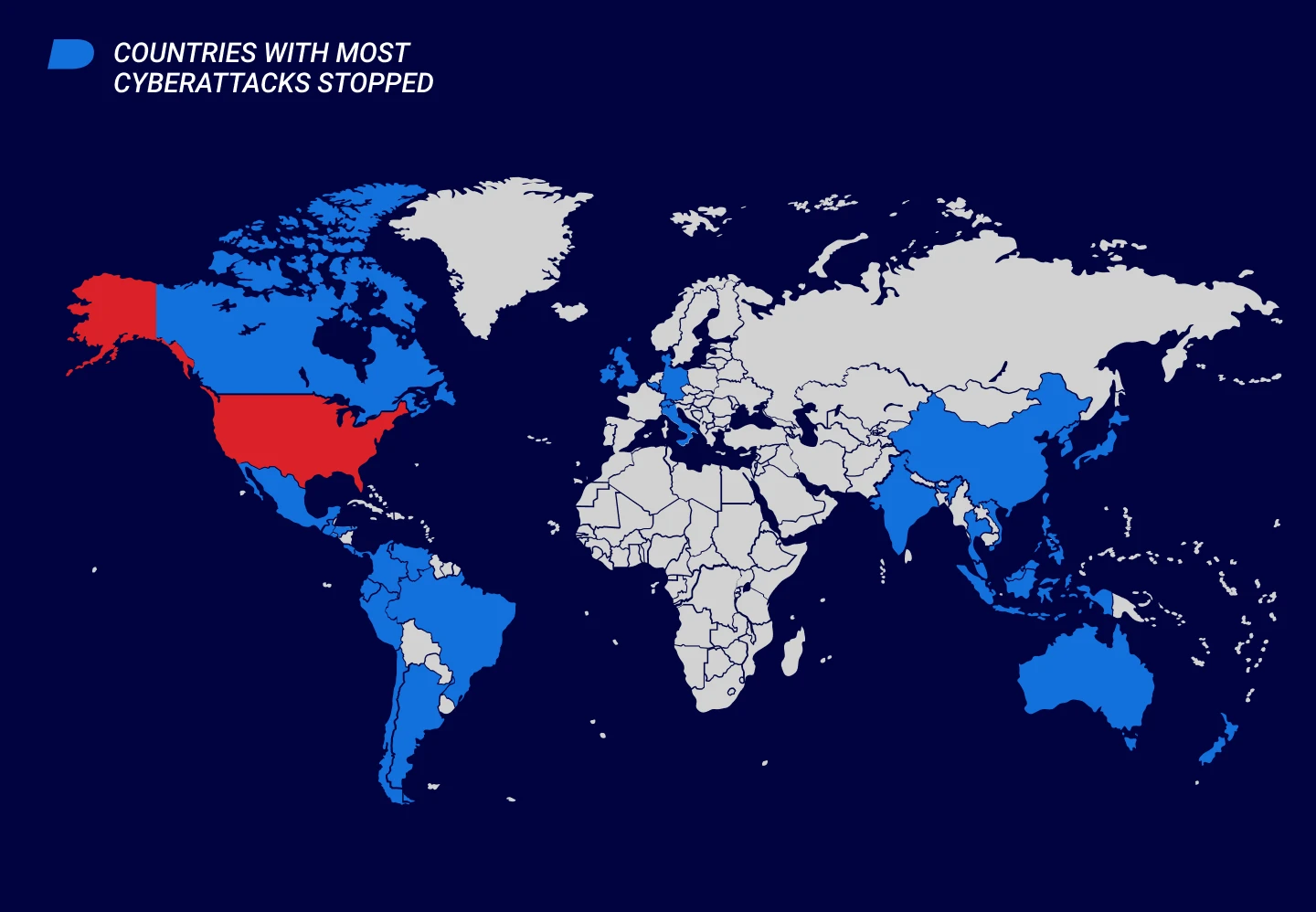

- Les dix premiers pays victimes de cyberattaques au cours de cette période. Les États-Unis restent le pays où le nombre d'attaques stoppées est le plus élevé. Toutefois, le paysage des menaces a changé et le Brésil est désormais le deuxième pays le plus ciblé, suivi par le Canada et le Japon. Singapour est entré dans le top 10 pour la première fois.

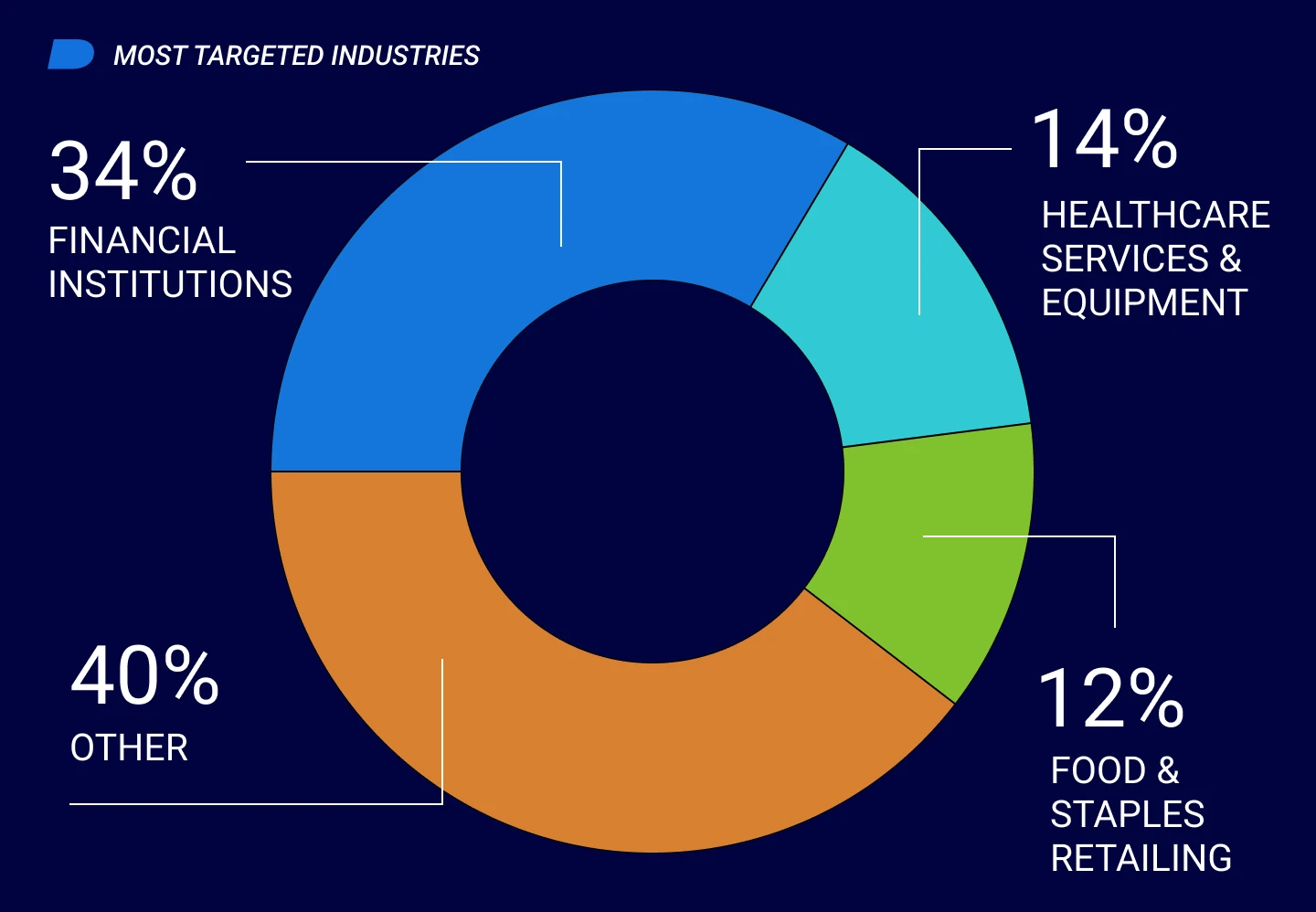

- Secteurs d'activité les plus ciblés en fonction du nombre d'attaques. Selon les données télémétriques de BlackBerry , les clients des secteurs de la finance, des services de santé et de la vente au détail de produits alimentaires et de première nécessité ont reçu 60 % de toutes les cyberattaques basées sur des logiciels malveillants.

- Armes les plus courantes. Les droppers, les downloaders, les outils d'accès à distance (RAT) et les ransomwares ont été les plus fréquemment utilisés. En voici un aperçu : Au cours de cette période, BlackBerry a observé une attaque ciblée utilisant le RAT Warzone contre un fabricant taïwanais de semi-conducteurs, des groupes de cybercriminels utilisant l'agent Tesla et l'infostealer RedLine, ainsi qu'une utilisation accrue du ransomware BlackCat.

- Attaques spécifiques au secteur. Le secteur de la santé a été confronté à un nombre important de cyberattaques au cours de cette période. Cylance Endpoint Security a empêché en moyenne 59 nouveaux échantillons malveillants par jour, y compris un nombre croissant de nouveaux échantillons Emotet. Au cours des 90 derniers jours, les institutions financières du monde entier protégées par les technologies BlackBerry ont bloqué plus de 231 000 attaques, dont 34 échantillons uniques de logiciels malveillants par jour. En outre, ce rapport examine en profondeur les attaques contre les entités gouvernementales, l'industrie manufacturière et les infrastructures critiques, des secteurs clés souvent ciblés par des acteurs sophistiqués, parfois parrainés par des États, qui mènent des campagnes d'espionnage et de protection de la propriété intellectuelle. Cependant, comme nous le révélons dans ce rapport, les logiciels criminels et les logiciels malveillants de base sont également souvent présents dans ces secteurs critiques.

Le rapport présente également les acteurs et les armes les plus importants, les attaques les plus percutantes et, surtout, les contre-mesures défensives applicables sous la forme de cartographies MITRE ATT&CK et MITRE D3FEND déployées au cours de cette période. Enfin, nous proposons une analyse de la précision des prévisions de notre précédent rapport et une liste de points clés à retenir sur la base des événements des derniers mois.

Nous espérons que vous apprécierez toutes les données détaillées et exploitables présentées dans cette édition. Une fois de plus, je tiens à exprimer ma gratitude aux auteurs, les chercheurs mondiaux hautement qualifiés de l'équipe de recherche et de renseignement sur les menaces BlackBerry . Leurs efforts constants pour produire des recherches de pointe nous permettent d'améliorer en permanence les produits et services BlackBerry's data- and Cylance AI-driven products and services.

Ismael Valenzuela

Vice-président, Threat Research & Intelligence (recherche sur les menaces et renseignements) BlackBerry

Twitter : @aboutsecurity

BlackBerry Cybersecurity Threat Intelligence (renseignements sur les menaces en matière de cybersécurité) Auteurs :

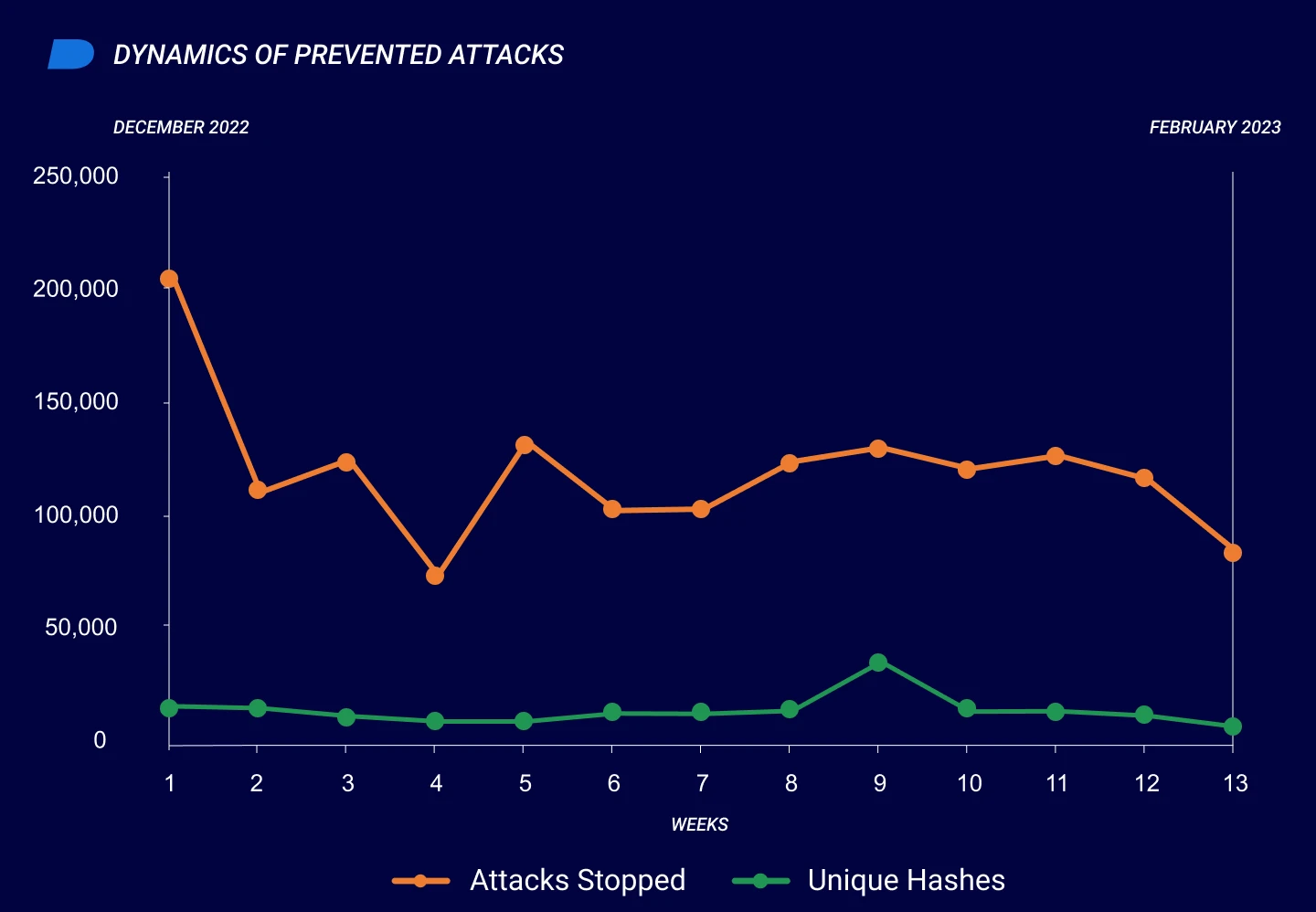

Nombre total d'attaques et de hachages uniques de logiciels malveillants

De décembre 2022 à février 2023, les solutions Cylance® Endpoint Security de BlackBerry ont stoppé 1 578 733 cyberattaques basées sur des logiciels malveillants. En moyenne, les acteurs de la menace ont déployé environ 17 738 échantillons malveillants par jour contre les clients protégés par nos technologies, soit une moyenne d'environ 12 attaques par minute.

Ces menaces comprenaient 200 454 nouveaux échantillons uniques de logiciels malveillants qui diffèrent des menaces précédemment observées. Cela correspond à une moyenne d'environ 2 252 nouveaux échantillons par jour, soit environ 1,5 nouvel échantillon par minute. Cela représente une augmentation de 50 % par rapport à la moyenne d'un échantillon unique par minute de la période précédente.

Le graphique suivant montre la dynamique des cyberattaques que les solutions Cylance Endpoint Security ont empêchées de décembre 2022 à février 2023. Le creux de la semaine 4 - la dernière semaine de décembre - est probablement imputable aux vacances de fin d'année, et la forte hausse de la semaine 5 correspond aux dates auxquelles les gens reprennent généralement le travail pour la nouvelle année.

Géographie des attaques

Secteurs d'activité les plus visés par le nombre d'attaques

Les trois principaux secteurs d'activité protégés par les solutions Cylance Endpoint Security au cours de la période considérée sont les suivants :

- Institutions financières

- Services et équipements de santé, y compris les hôpitaux, les cliniques et les dispositifs médicaux

- Le commerce de détail de produits alimentaires et de base, qui comprend les supermarchés, les pharmacies et les entreprises qui vendent des produits alimentaires à d'autres entreprises.

Ces trois secteurs représentent 60 % des cyberattaques contre les clients de BlackBerry .

Types de logiciels malveillants utilisés dans les attaques au cours de la période considérée

Fenêtres

Droppers/Downloaders

Emotet

PrivateLoader

Chargeur de fumée

SmokeLoader, découvert pour la première fois en 2011, a connu plusieurs itérations et reste une menace importante utilisée pour charger sur les systèmes infectés des mineurs de crypto-monnaie, des ransomwares, des chevaux de Troie et même des logiciels malveillants de point de vente (POS). Les premières versions de ce logiciel malveillant étaient vendues sur des forums clandestins sous le nom de SmokeLdr, mais depuis 2014, il n'est vendu qu'à des acteurs de la menace basés en Russie. En 2018, SmokeLoader a été le premier logiciel malveillant à utiliser la technique d'injection de code PROPagate2. Le logiciel malveillant peut être distribué par un large éventail de vecteurs d'attaque, notamment des documents malveillants liés à des campagnes d'hameçonnage de masse à grande échelle. En juillet 2022, l'équipe de recherche et de renseignement sur les menaces de BlackBerry a observé que SmokeLoader distribuait une nouvelle version d'Amadey Bot. Au cours de cette attaque, SmokeLoader était dissimulé dans des logiciels "craqués" (alias "cracks") et des outils de génération de clés (alias "keygens") pour des applications logicielles populaires. L'acteur de la menace à l'origine de la campagne s'est appuyé sur des techniques de référencement clandestin3 (SEO poisoning) pour s'assurer que ses sites de logiciels malveillants apparaissaient en tête ou à proximité des résultats des moteurs de recherche connexes afin d'inciter les personnes à la recherche de fichiers piratés à télécharger et à exécuter l'exécutable malveillant.

Étant donné que certaines solutions antivirus peuvent bloquer les cracks et les keygens, certaines personnes désactivent intentionnellement leurs produits de sécurité avant de télécharger ces fichiers ou ignorent les alertes de détection et procèdent au téléchargement. Par conséquent, même des menaces largement détectées peuvent infecter des systèmes lorsqu'une victime autorise explicitement le téléchargement et l'exécution de logiciels malveillants.

Infostealers

XLoader (alias Formbook)

RaccoonStealer

RedLine

IcedID

Chevaux de Troie et portes dérobées pour l'accès à distance

Warzone/Ave Maria

Warzone (aka Ave Maria) RAT est disponible à la vente sur des forums souterrains et en surface. Les fonctions complètes de Warzone comprennent l'enregistrement des frappes, la manipulation des processus, l'exécution des commandes, l'extraction des mots de passe, l'accès à la webcam, la configuration d'un proxy inverse et la prise en charge du téléchargement et de l'exécution de fichiers supplémentaires ou de logiciels malveillants.

Warzone propose deux niveaux de prix : un abonnement initial à la version de base du générateur de RAT à partir de 22,95 USD par mois, et une version premium plus onéreuse. Conçue pour attirer lesacteurs novices de la menace ( ), la version premium offre des fonctionnalités avancées telles qu'un rootkit, une capacité de processus caché, un DNS dynamique premium (DDNS) et une assistance clientèle pour environ 800 USD pour un abonnement de trois mois.

Ce logiciel malveillant n'a pas de cibles spécifiques et est utilisé par divers acteurs de la menace et cyber-groupes. Au cours du dernier trimestre, Warzone a été déployé dans le cadre d'une campagne axée uniquement sur les fabricants taïwanais de semi-conducteurs et diffusé par le biais de pièces jointes malveillantes de type .RAR.

DarkCrystal/DCRat

DarkCrystal (également connu sous le nom de DCRat) a été publié pour la première fois en 2018 et est l'une des portes dérobées .NET les moins chères disponibles, avec des prix allant d'environ 5 USD pour une licence de deux mois, jusqu'à 40 USD pour une licence "à vie" (ce qui signifie généralement la durée de vie du groupe de menace).

Un fichier de configuration intégré détermine les fonctions activées lors de l'exécution, qui peuvent inclure, sans s'y limiter, des captures d'écran, l'enregistrement de frappe et le vol de cookies et de mots de passe à partir de navigateurs web et de presse-papiers. L'équipe d'intervention en cas d'urgence informatique de l'Ukraine (CERT-UA) a observé7 que DarkCrystal ciblait l'Ukraine pendant le conflit russo-ukrainien.

Agent Tesla

AsyncRAT

Royal

BlackBasta

BlackBasta est un groupe de ransomwares relativement récent qui opère en tant que ransomware-as-a-service (RaaS) et qui a été repéré pour la première fois en avril 2022. Il utilise une double technique d'extorsion : il demande une rançon pour décrypter les données de l'entreprise et extorque des frais supplémentaires pour éviter que les données ne soient divulguées au public.

BlackBasta utilise des outils tels que Qakbot (alias Qbot) et l'exploit PrintNightmare (CVE-2021-3452712) dans ses attaques, et chiffre les données des victimes avec une combinaison de ChaCha20 et RSA-4096. La chaîne d'infection de BlackBasta diffère d'une cible à l'autre et il chiffre les données plus rapidement que les autres groupes de ransomwares. Certains comportements de BlackBasta sont similaires à des logiciels malveillants produits précédemment par le groupe Conti.

Chat noir

Le ransomware BlackCat, qui est apparu pour la première fois dans la nature en novembre 2021, a été la première grande famille de ransomware créée dans le langage de programmation Rust. (Comme indiqué dans le présent rapport, le langage Rust offre aux acteurs de la menace une plus grande souplesse pour la compilation croisée de binaires ciblant les principaux systèmes d'exploitation, ce qui leur permet d'atteindre un plus grand nombre de cibles et de systèmes potentiels). Le groupe a utilisé le botnet Emotet pour diffuser un ransomware. Après avoir pris pied, une balise Cobalt Strike est déployée pour permettre aux acteurs de la menace de pénétrer plus profondément dans le réseau cible.

BlackCat a été prolifique depuis sa création, ciblant de nombreuses victimes de premier plan et utilisant des méthodes d'extorsion doubles, voire triples. Selon un avis du FBI datant de 202213, les affiliés du ransomware BlackCat sont potentiellement liés à deux groupes de menaces plus anciens : DarkSide et BlackMatter. BlackCat a fait les gros titres en février 2023 après une attaque contre l'université technologique de Munster en Irlande.

macOS/OSX

Trojans/Downloaders

Logiciel publicitaire

Les logiciels publicitaires sont parfois considérés comme une simple nuisance, mais ils peuvent être bien plus dommageables. L'affichage des publicités indésirables repose sur des comportements malveillants, notamment la surveillance de l'activité de l'utilisateur, la communication avec un serveur et le téléchargement de données ou de codes supplémentaires. Par exemple, le cheval de Troie UpdateAgent déploie le logiciel publicitaire agressif AdLoad. Nous avons empêché de nombreuses infections par AdLoad chez nos clients qui utilisent des appareils macOS au cours de la période couverte par ce rapport.

Nous avons également identifié l'utilisation continue du logiciel publicitaire Pirrit. Ce logiciel malveillant télécharge et lance des scripts et des exécutables supplémentaires au format Mach-O (Mach Object File Format) sur la machine compromise, qui peuvent être utilisés pour exécuter un code plus dangereux.

Logiciels malveillants multiplateformes

Linux

La popularité de Linux ne cesse de croître. Jusqu'à 90 % des services de cloud public14 fonctionnent sous Linux, et un nombre important d'entreprises migrent ou prévoient de migrer vers des services de cloud. En outre, Linux est couramment utilisé dans l'internet des objets (IoT). Linux n'étant pas un système d'exploitation courant dans les entreprises, la plupart des infections reposent sur des techniques telles que les attaques par force brute ou l'exploitation des vulnérabilités des réseaux et des serveurs, au lieu d'encourager les utilisateurs à ouvrir une pièce jointe infectée. Pour ces raisons, les organisations qui s'appuient sur une infrastructure Linux ont besoin d'un programme complet de gestion des vulnérabilités pour protéger leurs serveurs.

Au cours de la période couverte par le présent rapport, la télémétrie du site BlackBerry a permis de découvrir plusieurs attaques Linux visant à déployer des mineurs de crypto-monnaie qui, en plus de consommer les ressources du système, peuvent permettre le déploiement d'autres logiciels malveillants tels que des portes dérobées qui permettent aux criminels d'accéder au système à distance.

La période couverte par le rapport a également été marquée par une augmentation des ransomwares multiplateformes qui peuvent cibler plusieurs systèmes d'exploitation. Par exemple, le nouveau ransomware Royal peut cibler Linux ainsi que les systèmes Windows et ESXi.

Mineurs de crypto-monnaie

Les mineurs de crypto-monnaie utilisent les ressources du système Linux d'une victime pour extraire des crypto-monnaies à des fins lucratives, une activité connue sous le nom de cryptojacking15. Les chercheurs de BlackBerry ont précédemment détecté une attaque utilisant la famille de logiciels malveillants Dota316, qui attaque les serveurs SSH utilisant des mots de passe faibles et installe le mineur de crypto-monnaie connu XMRig17. Le botnet Sysrv18, actif depuis le début de l'année 2021, est compilé dans le langage de programmation Go et peut s'exécuter sur plusieurs systèmes d'exploitation. Sysrv tente de télécharger le chargeur à partir d'un fichier .sh, ce qui indique que l'attaque visait les systèmes Linux. Ce botnet possède de nombreux exploits et mine la crypto-monnaie Monero à l'aide de XMRig après avoir compromis un système.

Une attaque récente a exploité CVE-2022-3591419, qui est une vulnérabilité sur GLPI (un logiciel de gestion de services open-source généralement utilisé pour gérer les services d'assistance et les actifs informatiques). L'attaquant a tenté d'élever ses privilèges en abusant de PwnKit (CVE-2021-403420). Plusieurs logiciels malveillants ont été trouvés sur le terminal de la victime, notamment XMRig et un outil de déni de service connu sous le nom de BillGates.

Attaques spécifiques à l'industrie

Soins de santé

Principales menaces dans le domaine de la santé

Au cours de cette période, Cylance Endpoint Security a détecté et empêché 5 246 échantillons uniques de logiciels malveillants et a évité plus de 93 000 attaques individuelles. Avec une moyenne d'environ 59 nouveaux échantillons malveillants identifiés et bloqués chaque jour, le secteur reste confronté à des menaces importantes.

En 2022, le ministère américain de la santé et des services sociaux (HHS)22 a signalé que le secteur de la santé était une cible privilégiée d'Emotet, qui s'est transformé en un mécanisme de distribution et de largage exploité par un réseau de zombies et capable d'acheminer toute une série de charges utiles malveillantes. Emotet représente une menace importante pour le secteur de la santé car il peut s'infiltrer et se déplacer latéralement dans les réseaux et fournir un point d'accès initial pour les logiciels malveillants, y compris les rançongiciels. Au cours de la période couverte par ce rapport, la télémétrie de BlackBerry a montré une augmentation de l'utilisation d'Emotet pour cibler les organisations de soins de santé.

Parmi les autres menaces les plus importantes dans le domaine de la santé figure le voleur d'informations d'accès initial RedLine, qui constituait une menace majeure pour le secteur financier au cours de la période précédente. Les courtiers d'accès initial23 (IAB) et les filiales d'opérations de ransomware utilisent des informations d'identification volées pour compromettre les réseaux et déployer des ransomwares. Aux États-Unis, les opérateurs de ransomware - notamment BlackCat et Royal24- ont agressivement ciblé le secteur de la santé. Le ransomware Mallox25 a également été observé.

Dans notre précédent rapport, nous avions noté que différents acteurs menaçants, y compris des États-nations, utilisaient des outils commerciaux de test de pénétration tels que Cobalt Strike et Brute Ratel pour rendre difficile la distinction entre les cyberattaques criminelles et les activités de test légitimes. Au cours de la période couverte par le présent rapport, l'utilisation malveillante de Cobalt Strike a constitué une menace majeure pour le secteur de la santé.

Financier

Au cours de cette période, les institutions financières du monde entier protégées par les technologies BlackBerry® ont subi 231 510 attaques de logiciels malveillants, avec une moyenne de 2 601 attaques de logiciels malveillants par jour. Parmi ces attaques, 3 004 reposaient sur de nouveaux échantillons de logiciels malveillants, soit une moyenne de 34 attaques uniques par jour. BlackCat a été la famille de ransomware la plus active, ciblant nos clients du secteur financier, notamment les banques, les coopératives de crédit et les sociétés de prêts hypothécaires.

Si Metasploit reste l'un des outils les plus populaires pour cibler l'industrie financière, d'autres armes et groupes tels que ToddyCat26 sont désormais observés. Cet acteur relativement nouveau a été signalé pour la première fois en 2021 et cible généralement l'Europe et la région Asie-Pacifique (APAC). Au cours de la période couverte par le présent rapport, ToddyCat s'est étendu pour cibler les systèmes financiers d'un pays d'Amérique latine qui est historiquement lié à l'APAC. ToddyCat est connu pour attaquer les serveurs Microsoft® Exchange non corrigés et comprend d'autres implants pour les écosystèmes de bureau27.

Le célèbre voleur d'informations RedLine reste le leader dans le ciblage des institutions financières. Dans le cadre d'un projet IAB, RedLine collecte et exfiltre des informations sensibles des machines des victimes pour les vendre à des tiers sur le marché noir. La popularité constante de RedLine est due à son accessibilité, à son prix et à son succès historique.

Gouvernement/Entités publiques

Les gouvernements détiennent des informations particulièrement sensibles qui attirent les cybercriminels. Par conséquent, les gouvernements sont confrontés à un nombre croissant de menaces de plus en plus sophistiquées. Les acteurs de la menace ont harmonisé nombre de leurs tactiques, techniques et procédures (TTP), de sorte qu'il est difficile d'identifier des acteurs individuels ou des associations uniques.

Au cours de cette période, les solutions Cylance Endpoint Security ont stoppé plus de 40 000 attaques individuelles contre le gouvernement et le secteur des services publics, et identifié 6 318 échantillons uniques de logiciels malveillants, soit une moyenne d'environ 70 échantillons uniques par jour. Les attaques comprenaient des voleurs d'informations, des RAT utilisant des menaces persistantes avancées (APT) et un ciblage direct par le biais de points d'accès physiques.

Le plus grand nombre de menaces dans ce secteur était le résultat d'infostealers utilisés comme logiciels malveillants de base. RedLine et SmokeLoader étaient parmi les plus répandus. Ces deux logiciels peuvent agir comme des voleurs d'informations et des téléchargeurs pour fournir des charges utiles de niveau suivant pour un accès persistant, et sont couramment utilisés pour établir une infection initiale et soutenir la vente d'un accès établi à des parties intéressées. Des menaces open-source, dont njRAT et Allakore, ont également été détectées, toutes deux utilisées dans le cadre des activités ciblées de SideCopy28.

La période couverte par le rapport a également été marquée par de multiples menaces diffusées via des dispositifs USB infectés, notamment par le botnet Phorpiex, connu pour ses campagnes d'extorsion à la fin des années 2010 avant de se tourner vers les rançongiciels. Les îles du Pacifique ont été directement ciblées par un acteur de la menace connu sous le nom de UNC419129. De plus, des logiciels malveillants diffusés par USB qui lançaient des shells inversés et des charges utiles de niveau suivant ont été découverts sur plusieurs systèmes à Guam et aux Philippines.

Fabrication

L'industrie manufacturière est une cible attrayante pour les cybercriminels pour de nombreuses raisons, dont les suivantes :

- Les chaînes d'approvisionnement de l'industrie manufacturière sont une cible vulnérable, car une perturbation à n'importe quel endroit de la chaîne d'approvisionnement peut se répercuter sur l'ensemble de l'industrie.

- De nombreux fabricants possèdent des brevets et d'autres éléments de propriété intellectuelle qui font d'eux une cible potentiellement lucrative pour les campagnes d'espionnage et de vol menées par des acteurs sophistiqués, voire parrainés par des États. Ces derniers recherchent la propriété intellectuelle dans les données volées, et des actifs précieux peuvent faire l'objet d'une rançon ou être vendus illégalement (parfois à un concurrent direct).

- Les grands fabricants détiennent souvent des actifs financiers considérables, ce qui les rend plus attrayants pour les acteurs de menaces motivés par des considérations financières, comme les groupes de ransomware.

Principales menaces pesant sur l'industrie manufacturière

Au cours de la période couverte par le présent rapport, les voleurs d'informations sur les matières premières, notamment RedLine, Emotet et RaccoonStealer v2 (alias RecordBreaker), ont constitué les principales menaces pour l'industrie manufacturière, probablement en raison de leur capacité à exfiltrer des données précieuses.

Notre télémétrie a révélé un stub de téléchargement Ave Maria qui a utilisé le geofencing pour cibler des fabricants taïwanais de semi-conducteurs tout au long du mois de décembre 2022. Le fichier malveillant était regroupé dans une archive .RAR et nommé de manière à correspondre à un fournisseur tiers régional commun (une technique d'ingénierie sociale couramment utilisée par les acteurs de la menace). Lorsque la victime décompresse et lance l'exécutable, une chaîne d'infection commence avec la livraison du RAT Ave Maria.

Nous avons également trouvé des échantillons récents du voleur d'informations Mispadu (alias Ursa) ciblant des organisations latino-américaines, souvent au Mexique. Ce logiciel malveillant en plusieurs étapes abuse du langage de script AutoIT et se concentre principalement sur le vol d'identifiants bancaires et de données de connexion.

Les systèmes de fabrication reposent de plus en plus sur une automatisation à forte intensité de ressources, ce qui constitue une cible attrayante pour le cryptojacking. Au cours de la période couverte par le présent rapport, on a constaté une forte augmentation du nombre de mineurs de crypto-monnaie troyens, notamment des versions du mineur open-source XMRig pour CPU/GPU.

Paysage élargi des menaces pesant sur l'industrie manufacturière

Le paysage des menaces qui pèsent sur l'industrie manufacturière ne cesse de s'élargir. Début janvier 2023, un chercheur en sécurité a publié une vulnérabilité découverte dans l'application web de gestion de la chaîne d'approvisionnement mondiale d'un constructeur automobile, qui ne devrait être accessible qu'aux fournisseurs tiers et aux employés. Si elle avait été exploitée avec succès, la vulnérabilité aurait pu permettre à des attaquants d'accéder à des données confidentielles, notamment des informations sur les fournisseurs, des projets internes et bien d'autres choses encore. Le chercheur a fait part de ses découvertes au fabricant, ce qui lui a permis de corriger la faille.

Début février 2023, un fabricant américain de matériel de réseau a confirmé30 avoir été victime d'une intrusion en janvier par le groupe de ransomwares Play. En janvier 2023, le groupe de ransomwares Vice, qui s'attaquait auparavant aux secteurs de la santé et de l'éducation, s'est attaqué à l'industrie manufacturière brésilienne31.

L'énergie

Les entreprises du secteur de l'énergie gèrent des lignes d'approvisionnement complexes et des fournisseurs mondiaux, et équilibrent en permanence leurs stratégies d'utilisation et de réserves. Le secteur présente un intérêt particulier pour les acteurs étatiques qui planifient des attaques géopolitiques. Parce que toute perturbation de la gestion de l'énergie peut avoir des conséquences dévastatrices, l'industrie de l'énergie doit être extrêmement attentive à la sécurité pour éliminer la possibilité d'une attaque réussie, notamment en formant les utilisateurs à reconnaître et à éviter les tentatives d'ingénierie sociale et de spearphishing visant à obtenir l'accès aux systèmes.

L'écosystème de l'industrie énergétique comprend des systèmes informatiques d'entreprise, des technologies opérationnelles (OT), y compris des infrastructures énergétiques critiques, et un nombre croissant de technologies soutenant l'intégration et l'interconnexion des TI et des OT. En 2022, la Russie a ciblé physiquement et numériquement les réseaux énergétiques de l'Ukraine, et l'équipe de recherche et de renseignement sur les menaces ( BlackBerry ) est convaincue que le logiciel malveillant Indestroyer2 a été déployé pour tenter de mettre hors service et de perturber les systèmes d'alimentation électrique du pays. Dans l'ensemble, les assauts de la Russie ont touché près de la moitié de l'infrastructure électrique du pays, et le ministre ukrainien de l'énergie prévoit que cet assaut prolongé ne s'arrêtera probablement pas32 dans un avenir proche. L'Union européenne a réagi rapidement33 en lançant des initiatives qui donnent la priorité à la cybersécurité des infrastructures énergétiques.

Principales menaces dans le domaine de l'énergie

Au cours de cette période, le secteur de l'énergie a été le plus souvent ciblé par le téléchargeur Emotet. Étant donné l'omniprésence de cette famille de logiciels malveillants, il est probable que les attaques par Emotet se poursuivent. Notre télémétrie a également identifié des voleurs d'informations sur les matières premières, notamment RedLine, IcedID et FickerStealer, qui touchent le secteur de l'énergie. Comme ces familles de logiciels malveillants sont vendues en tant que MaaS à des prix relativement bas, il est probable qu'elles continueront à être utilisées dans les attaques contre le secteur de l'énergie. Même si ces menaces ont été bloquées avec succès et n'ont pas entraîné de compromission ou de dommages, elles représentent une augmentation notable du nombre d'attaques contre l'industrie.

Aux États-Unis, le groupe de ransomware ALPHV a pris pour cible un producteur privé de gaz naturel et de pétrole34, s'infiltrant dans ses systèmes et déployant le ransomware BlackCat. Bien que l'entreprise ait affirmé que les attaques n'avaient entraîné que des perturbations minimes, plus de 400 Go de données ont été divulguées lors de la double extorsion. ALPHV a également ciblé35 un fournisseur d'énergie colombien et a réussi à mettre hors service ses systèmes en ligne.

Paysage élargi des menaces dans le domaine de l'énergie

L'infrastructure du secteur de l'énergie repose sur des systèmes informatiques complexes, notamment des systèmes de contrôle industriel (ICS) et des dispositifs de contrôle de surveillance et d'acquisition de données (SCADA), qui doivent être protégés contre les menaces extérieures. Bien que les vulnérabilités dans les systèmes informatiques du secteur de l'énergie soient relativement rares, la période considérée a été marquée par des attaques sophistiquées contre les infrastructures électriques et gazières des États-Unis, ce qui montre que ces systèmes ne sont pas impénétrables. Par exemple, au cours de cette période, le logiciel malveillant PIPEDREAM, lié à la Russie, a tenté de compromettre l'ICS36 dans les infrastructures électriques et gazières à travers les États-Unis.

Outre les menaces qui pèsent sur l'infrastructure physique, les opérations commerciales dans le secteur de l'énergie sont également une cible courante, et les organisations de ce secteur très visible doivent protéger à la fois leur infrastructure OT et IT.

Acteurs de la menace et armes notables

APT28/Sofacy

Tsunami/Linux Backdoor

XOR DDoS Linux Malware

PlugX

PlugX est un RAT qui permet à un attaquant de prendre le contrôle d'un système infecté et de mener une série d'activités malveillantes, notamment l'exfiltration de données sensibles et la surveillance de l'activité des utilisateurs. Les attaquants utilisent souvent PlugX en conjonction avec d'autres logiciels malveillants, tels que des enregistreurs de frappe et des ransomwares, pour faciliter une série d'activités malveillantes sur un système infecté. PlugX est connu pour ses capacités de furtivité qui le rendent difficile à détecter et à supprimer d'un système. Le logiciel malveillant se propage par le biais de plusieurs méthodes, notamment les courriels d'hameçonnage, les téléchargements "drive-by" (dans lesquels des programmes sont installés sans consentement) et l'exploitation des vulnérabilités des logiciels. Une fois que le logiciel malveillant a infecté un système, il établit une connexion avec un serveur C2 distant, ce qui permet à l'attaquant de contrôler le système infecté à distance.

PlugX a été utilisé par de nombreux acteurs au fil des ans, notamment APT10, APT17 et APT27, qui sont tous considérés comme des groupes de pirates parrainés par l'État. Des organisations cybercriminelles telles que Emissary Panda, Deep Panda et KHRAT ont également utilisé ce logiciel malveillant. PlugX a été utilisé dans des attaques ciblées contre des agences gouvernementales, des entreprises de défense et des entreprises opérant dans divers secteurs, tels que la santé, la finance et la technologie.

Meterpreter

RedLine

Empoisonnement du référencement

Attaques les plus saines

Le ransomware ESXiArgs élimine les serveurs VMware ESXi Linux non corrigés dans le monde entier

Les premiers rapports38 faisant état d'une nouvelle épidémie massive de ransomware ciblant les serveurs VMware ESXi non corrigés ont été mis en ligne au début du mois de février 2023. Originaire de France39 mais se propageant rapidement dans le monde entier, certains rapports précisent qu'il a chiffré plusieurs milliers de serveurs au cours de la seule première journée d'activité.

L'acteur à l'origine de ce nouveau ransomware a exploité une vulnérabilité vieille de deux ans (CVE-2021-2197440) dans les serveurs VMware ESXi orientés vers l'Internet pour s'introduire dans le système et déployer le ransomware. Les versions ESXi suivantes figuraient parmi les versions sensibles à l'attaque :

- ESXi versions 6.5.x antérieures à ESXi650-202102101-SG

- ESXi versions 6.7.x antérieures à ESXi670-202102401-SG

- ESXi versions 7.x antérieures à ESXi70U1c-17325551

Les composants du ransomware comprenaient un crypteur de fichier ELF et un script shell encrypted.sh conçu pour coordonner la chaîne d'exécution, y compris l'exécution du crypteur.

Une fois exécuté, le logiciel malveillant modifie le nom du fichier de configuration VMX, met fin à tous les processus VMX en cours et identifie et chiffre les fichiers portant les extensions .vmx, .vmxf, .vmsd, .nvram et .vmdk. Le logiciel malveillant a ensuite supprimé les fichiers originaux.

Ensuite, le logiciel malveillant a déposé une note de rançon demandant le montant apparemment arbitraire de 2,092716 bitcoins (BTC), ce qui représentait environ 48 000 USD au moment des attaques. Selon la note, les données seraient exposées publiquement si l'acteur de la menace n'était pas payé dans les trois jours.

Le fournisseur a publié un correctif pour la vulnérabilité CVE-2021-21974 deux ans plus tôt, en février 2021. Cette attaque souligne l'importance cruciale des programmes de gestion des correctifs à jour et démontre que les systèmes basés sur Linux sont vulnérables aux attaques et deviennent une cible de plus en plus attrayante pour les acteurs de la menace.

Le ransomware DarkBit cible Israël avec des options de ligne de commande et des routines de chiffrement optimisées

À la mi-février, le Technion Israel Institute of Technology a été attaqué par une nouvelle souche de ransomware appelée DarkBit. L'acteur de la menace semblait avoir des motivations géopolitiques, et la note de rançon contenait des messages anti-gouvernementaux et anti-israéliens, ainsi que des remarques sur les licenciements dans le secteur de la technologie qui se produisaient à cette époque.

Le ransomware a été écrit en Golang et, en utilisant un vecteur d'infection inconnu, a déployé un fichier de configuration intégré avec des paramètres spécifiques que le malware doit suivre, y compris les types de fichiers à exclure du cryptage, la note de rançon et les instructions pour diviser les fichiers plus volumineux pour un cryptage segmenté.

Le logiciel malveillant peut également être exécuté à l'aide d'options de ligne de commande pour un flux d'attaque personnalisé, y compris le multithreading optionnel pour une routine de cryptage plus rapide. Lors de l'exécution, le logiciel malveillant exécute l'appel suivant :

- vssadmin.exe delete shadow /all /Quiet"

Cette commande supprime les copies d'ombre, entrave les efforts de récupération et localise les types de fichiers ciblés sur la machine hôte, qui seront ensuite chiffrés avec AES-256 et dotés de l'extension .Darkbit.

Une note de rançon intitulée RECOVERY_DARKBIT.txt a été déposée dans tous les répertoires concernés, avec des instructions sur la manière de payer la rançon, qui a été fixée à 80 BTC, soit l'équivalent de 1 869 760 USD au moment de l'attaque. La note indiquait qu'une pénalité de 30 % serait ajoutée si la rançon n'était pas payée dans les 48 heures, et que les données seraient divulguées si la rançon n'était pas payée dans les cinq jours.

La formulation de la demande de rançon et les commentaires similaires sur les médias sociaux et le site web de l'acteur de la menace suggèrent que l'attaque est l'œuvre d'un employé mécontent, d'un groupe d'employés ou d'hacktivistes.

Un acteur de menace précédemment inconnu NewsPenguin cible le Pakistan avec un outil d'espionnage avancé

L'équipe de recherche et de renseignement sur les menaces de Blackberry a récemment publié des conclusions sur NewsPenguin, un acteur inconnu qui cible les organisations basées au Pakistan à l'aide de leurres d'hameçonnage personnalisés.

Les leurres avaient pour thème la Pakistan International Maritime Expo & Conference, qui se tiendra du 10 au 12 février 2023, et contenaient un document Word armé déguisé en manuel de l'exposant pour la conférence. Ce document utilisait une technique d'injection de modèles à distance et intégrait des macros malveillantes pour récupérer l'étape suivante de la chaîne d'infection, qui aboutissait finalement à une charge utile finale, updates.exe.

Cet outil d'espionnage non documenté jusqu'à présent contient un large éventail de fonctions anti-analyse, anti-sandbox et de vol d'informations :

- Vérification de la taille du disque dur de l'hôte

- Déterminer si l'hôte dispose de plus de 10 Go de RAM

- Utilisation de GetTickCount pour identifier le temps de fonctionnement

- Déterminer s'il fonctionne dans un bac à sable ou une machine virtuelle

Lors de l'installation, le logiciel malveillant se connecte et enregistre l'hôte compromis auprès d'un serveur C2 codé en dur par le biais d'un identifiant de chaîne de 12 caractères. L'hôte peut alors recevoir des instructions de l'attaquant sous la forme d'une série de commandes intégrées. Ces commandes permettent notamment de

- Identifier et répertorier les informations sur les processus et les hôtes

- Identifier et copier, supprimer, déplacer et/ou modifier des fichiers et des répertoires sur l'hôte.

- Exécuter des exécutables portables

- Terminer les processus (y compris lui-même)

- Charger (exfiltrer) les fichiers de la victime et télécharger des fichiers pouvant contenir des logiciels malveillants supplémentaires.

Autre technique d'évasion, le logiciel malveillant attend exactement cinq minutes entre l'émission de commandes. Cela peut contribuer à minimiser le bruit associé à ses communications C2 et l'aider à ne pas être détecté par les mécanismes de sécurité et de détection.

Étant donné que l'événement ciblé était organisé par la marine pakistanaise et portait sur les technologies marines et militaires, ce nouvel acteur de la menace pourrait avoir été motivé par le vol d'informations ou l'espionnage plutôt que par des raisons financières. Nous continuerons à suivre et à surveiller les activités de ce groupe.

Gamaredon cible les organisations ukrainiennes avec Telegram

Gamaredon (alias ACTINIUM) est un groupe APT russe soutenu par l'État et attribué publiquement, qui cible des personnes et des entités ukrainiennes depuis une dizaine d'années.

Au début de la nouvelle année, l'équipe de recherche et de renseignement sur les menaces de BlackBerry a publié des conclusions sur une nouvelle campagne de Gamaredon dans laquelle le groupe a utilisé l'application de messagerie populaire Telegram dans le cadre d'une chaîne d'exécution en plusieurs étapes. L'utilisation de Telegram a permis aux activités de la campagne de se fondre dans le trafic normal du réseau et de ne pas être détectées.

Le vecteur d'infection de la campagne était une série de leurres d'hameçonnage très ciblés auxquels étaient joints des documents militarisés rédigés en russe et en ukrainien et conçus pour sembler provenir de véritables agences gouvernementales ukrainiennes. Les documents utilisaient des techniques d'injection de modèles à distance telles que l'exploitation de CVE-2017-019941, qui permet l'exécution de code par le biais de fichiers Word infectés. Lorsqu'un document malveillant est ouvert, l'étape suivante de l'attaque commence.

Le géofencing a été utilisé pour s'assurer que seules les cibles ayant des adresses IP en Ukraine étaient affectées. S'il était confirmé que la cible se trouvait en Ukraine, un script était téléchargé et se connectait à un compte Telegram codé en dur qui menait à une nouvelle adresse IP malveillante. Chaque compte Telegram déployait périodiquement une nouvelle adresse IP pour construire une nouvelle URL, qui servait de charge utile à l'étape suivante. Cette structure a permis au groupe d'actualiser dynamiquement son infrastructure tout en restant difficile à détecter par les mécanismes de sécurité traditionnels.

Nous avons retracé l'activité de la campagne jusqu'à un nœud opérant depuis la Crimée et avons déterminé qu'il était actif depuis au moins le printemps 2022.

Blind Eagle s'en prend aux autorités judiciaires, financières, publiques et policières colombiennes.

Fin février 2023, l'équipe de recherche et de renseignement sur les menaces de BlackBerry a été témoin d'une nouvelle campagne attribuée avec un degré de confiance modéré au groupe de menace sud-américain Blind Eagle (APT-C-3642). Blind Eagle est actif depuis 2019, ciblant des industries en Colombie, en Équateur, au Chili et en Espagne.

L'objectif global de la campagne était de déposer et de déployer le logiciel malveillant de base AsyncRAT. Le groupe se fait passer pour différentes organisations gouvernementales, notamment des agences fiscales. L'attaque initiale commence souvent lorsqu'une victime tombe sur un lien d'hameçonnage crédible qui amorce une chaîne d'exécution élaborée en plusieurs parties.

Lors des campagnes de Blind Eagle, le réseau de diffusion de contenu de la plateforme sociale populaire Discord a été utilisé de manière abusive pour héberger des logiciels malveillants (les fonctionnalités de Discord ont été exploitées par de nombreux acteurs de la menace et groupes de cybercriminels).

Autres attaques notables

Un gang de chats noirs s'en prend à une université irlandaise

LockBit

Au cours de la période considérée, LockBit a été le fournisseur RaaS le plus actif - rien qu'en janvier, 50 des 165 attaques de ransomware connues44 étaient imputables à LockBit. Parmi les attaques les plus notables, on peut citer les suivantes :

- Deux semaines après l'attaque, LockBit a déclaré qu'un membre avait enfreint ses règles en attaquant un établissement de soins de santé, s'est excusé et a publié un décrypteur gratuit. Au cours de ces deux semaines, les examens de laboratoire et d'imagerie des patients ont été retardés, les lignes téléphoniques ont été désactivées et le système de paie du personnel a été mis hors service.

- Le 25 décembre 2022, le groupe a lancé une attaque contre l'administration du port de Lisbonne (APL), l'un des plus grands ports du Portugal.

- Le 27 janvier 2023, des chercheurs45 ont partagé des informations sur une nouvelle variante nommée LockBit Green. Peu de temps après, d'autres chercheurs ont déterminé que la nouvelle variante utilisait le code source fuité de Conti.

- Début février, le groupe de ransomware a affirmé être à l'origine d'une attaque contre le Royal Mail (la multinationale britannique des services postaux) et a déclaré que les données seraient publiées sur son site de fuite. Le site de fuite a été mis en ligne le 23 février 2023 et les données étaient toujours accessibles au public à la fin du mois de mars 2023.

Abus de Microsoft OneNote

Par le passé, les auteurs de menaces distribuaient fréquemment des documents Microsoft® Office contenant des macros infectées qui s'exécutaient automatiquement lorsque la victime ouvrait le document. À la mi-2022, Microsoft a désactivé l'exécution automatique des macros Office, rendant ces attaques moins fructueuses. En conséquence, les auteurs de menaces ont cherché de nouveaux moyens d'exploiter ce logiciel de travail très répandu.

Au cours de la période couverte par le présent rapport, l'utilisation des pièces jointes de Microsoft® OneNote46 (une application de prise de notes numériques de la suite Office 365® ) pour distribuer des logiciels malveillants et des ransomwares s'est intensifiée. Les attaquants ajoutent des pièces jointes OneNote contenant des charges utiles telles que des exécutables Windows, des fichiers batch, des scripts Visual Basic ou des fichiers d'application HTML aux campagnes de phishing et de spam malveillant.

Lorsqu'une victime ouvre une pièce jointe OneNote malveillante, elle passe à l'étape suivante de l'infection, qui consiste souvent à télécharger et à déployer des logiciels malveillants courants. Les acteurs de la menace connus pour abuser des pièces jointes OneNote sont notamment Agent Tesla, AsyncRAT, IcedID, FormBook, RemcosRAT, RedLine, Qakbot et bien d'autres.

Techniques courantes de MITRE

| Nom de la technique | ID de la technique | Tactique |

|---|---|---|

|

Découverte d'informations sur le système

|

T1082

|

Découverte

|

|

Processus d'injection

|

T1055

|

Défense Evasion

|

|

Virtualisation/évasion de la sandbox

|

T1497

|

Défense Evasion

|

|

Découverte de logiciels de sécurité

|

T1518.001

|

Découverte

|

|

Mascarade

|

T1036

|

Défense Evasion

|

|

Découverte du système à distance

|

T1018

|

Découverte

|

|

Protocole de la couche application

|

T1071

|

Commandement et contrôle

|

|

Découverte de fichiers et de répertoires

|

T1083

|

Découverte

|

|

Protocole de la couche non applicative

|

T1095

|

Commandement et contrôle

|

|

Découverte du processus

|

T1057

|

Découverte

|

|

Chargement latéral de DLL

|

T1574.002

|

Persistance

|

|

Interprète de commandes et de scripts

|

T1059

|

Exécution

|

|

Capture d'entrée

|

T1056

|

Collection

|

|

Emballage du logiciel

|

T1027.002

|

Défense Evasion

|

|

Désactiver ou modifier des outils

|

T1562.001

|

Défense Evasion

|

|

Rundll32

|

T1218.011

|

Défense Evasion

|

|

Canal crypté

|

T1573

|

Commandement et contrôle

|

|

Fichiers ou informations obscurcis

|

T1027

|

Défense Evasion

|

|

Clés d'exécution du registre/dossier de démarrage

|

T1547.001

|

Persistance

|

|

Découverte de la fenêtre d'application

|

T1010

|

Découverte

|

| ID de la technique | |

|---|---|

| Découverte d'informations sur le système |

T1082

|

| Processus d'injection |

T1055

|

| Virtualisation/évasion de la sandbox |

T1497

|

| Découverte de logiciels de sécurité |

T1518.001

|

| Mascarade |

T1036

|

| Découverte du système à distance |

T1018

|

| Protocole de la couche application |

T1071

|

| Découverte de fichiers et de répertoires |

T1083

|

| Protocole de la couche non applicative |

T1095

|

| Découverte du processus |

T1057

|

| Chargement latéral de DLL |

T1574.002

|

| Interprète de commandes et de scripts |

T1059

|

| Capture d'entrée |

T1056

|

| Emballage du logiciel |

T1027.002

|

| Désactiver ou modifier des outils |

T1562.001

|

| Rundll32 |

T1218.011

|

| Canal crypté |

T1573

|

| Fichiers ou informations obscurcis |

T1027

|

| Clés d'exécution du registre/dossier de démarrage |

T1547.001

|

| Découverte de la fenêtre d'application |

T1010

|

| Tactique | |

|---|---|

| Découverte d'informations sur le système |

Découverte

|

| Processus d'injection |

Défense Evasion

|

| Virtualisation/évasion de la sandbox |

Défense Evasion

|

| Découverte de logiciels de sécurité |

Découverte

|

| Mascarade |

Défense Evasion

|

| Découverte du système à distance |

Découverte

|

| Protocole de la couche application |

Commandement et contrôle

|

| Découverte de fichiers et de répertoires |

Découverte

|

| Protocole de la couche non applicative |

Commandement et contrôle

|

| Découverte du processus |

Découverte

|

| Chargement latéral de DLL |

Persistance

|

| Interprète de commandes et de scripts |

Exécution

|

| Capture d'entrée |

Collection

|

| Emballage du logiciel |

Défense Evasion

|

| Désactiver ou modifier des outils |

Défense Evasion

|

| Rundll32 |

Défense Evasion

|

| Canal crypté |

Commandement et contrôle

|

| Fichiers ou informations obscurcis |

Défense Evasion

|

| Clés d'exécution du registre/dossier de démarrage |

Persistance

|

| Découverte de la fenêtre d'application |

Découverte

|

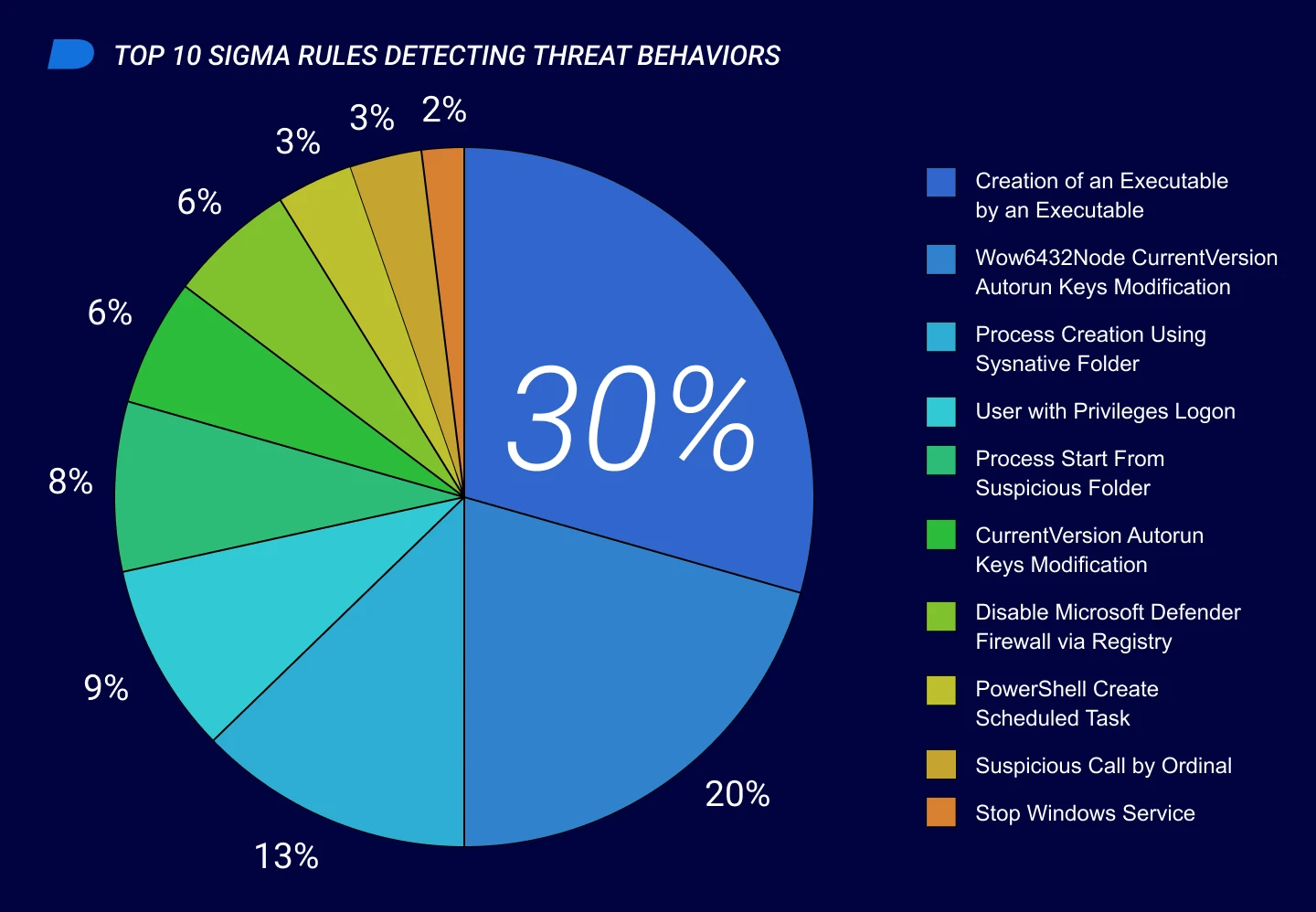

Techniques de détection

L'équipe de recherche et de renseignement sur les menaces de BlackBerry effectue une analyse approfondie de chaque intrusion afin de glaner des informations sur l'activité du système d'exploitation, notamment les événements liés aux fichiers et les modifications apportées aux clés de registre, aux processus, aux autorisations, aux exécutables, aux tâches planifiées, aux services et à tout autre élément.

L'équipe a mis en correspondance tous les comportements des échantillons que les solutions Cylance Endpoint Security ont arrêtés avec les règles Sigma accessibles au public47. La figure 6 présente les dix principales règles Sigma activées lors de l'exécution d'échantillons au cours de la période couverte par le présent rapport, suivies d'une description de chaque règle Sigma et des techniques et tactiques MITRE ATT&CK qui y sont associées.

| Règle de Sigma | Description | MITRE ATT&CK Technique | Tactique MITRE ATT&CK |

|---|---|---|---|

|

Création d'un exécutable par un exécutable

|

Détecte la création d'un exécutable par un autre exécutable

|

Développer les capacités : Logiciels malveillants - T1587.001

|

Développement des ressources

|

|

Wow6432Node CurrentVersion Autorun Keys Modification

|

Détecte la modification du point d'extension du démarrage automatique (ASEP) dans le registre.

|

Exécution du démarrage automatique au démarrage ou à l'ouverture de session : Clés d'exécution du registre / Dossier de démarrage - T1547.001

|

Persistance

|

|

Création de processus à l'aide du dossier Sysnative

|

Détecte les événements de création de processus qui utilisent le dossier Sysnative (commun pour les spawns Cobalt Strike).

|

Processus d'injection - T1055

|

Défense Evasion

|

|

Utilisateur avec privilèges Connexion

|

Détecte une connexion d'utilisateur avec des groupes ou des privilèges spéciaux similaires aux groupes ou aux privilèges d'administrateur.

|

Comptes valides - T1078

|

L'escalade des privilèges

|

|

Démarrage du processus à partir d'un dossier suspect

|

Détecte les démarrages de processus dans des répertoires inhabituels et rarement utilisés

|

Exécution par l'utilisateur - T1204

|

Exécution

|

|

Modification des clés d'exécution automatique de la version actuelle

|

Détecte la modification du point d'extension du démarrage automatique (ASEP) dans le registre.

|

Exécution du démarrage automatique au démarrage ou à l'ouverture de session : Clés d'exécution du registre / Dossier de démarrage - T1547.001

|

Persistance

|

|

Désactiver le pare-feu Microsoft Defender via le registre

|

Détecte la désactivation ou la modification des pare-feu du système afin de contourner les contrôles limitant l'utilisation du réseau.

|

Affaiblir les défenses : Désactiver ou modifier le pare-feu du système - T1562.004

|

Défense Evasion

|

|

PowerShell Créer une tâche programmée

|

Détecte les abus possibles du planificateur de tâches de Windows pour programmer l'exécution initiale ou récurrente d'un code malveillant.

|

Tâche programmée/emploi : Tâche programmée - T1053.005

|

Persistance

|

|

Appel suspect par Ordinal

|

Détecte les appels suspects de DLL dans les exportations rundll32.dll par valeur ordinale.

|

Exécution du proxy binaire du système : Rundll32 - T1218.011

|

Défense Evasion

|

|

Arrêter le service Windows

|

Détecte un service Windows à arrêter

|

Arrêt de service - T1489

|

Impact

|

| Description | |

|---|---|

| Création d'un exécutable par un exécutable |

Détecte la création d'un exécutable par un autre exécutable

|

| Wow6432Node CurrentVersion Autorun Keys Modification |

Détecte la modification du point d'extension du démarrage automatique (ASEP) dans le registre.

|

| Création de processus à l'aide du dossier Sysnative |

Détecte les événements de création de processus qui utilisent le dossier Sysnative (commun pour les spawns Cobalt Strike).

|

| Utilisateur avec privilèges Connexion |

Détecte une connexion d'utilisateur avec des groupes ou des privilèges spéciaux similaires aux groupes ou aux privilèges d'administrateur.

|

| Démarrage du processus à partir d'un dossier suspect |

Détecte les démarrages de processus dans des répertoires inhabituels et rarement utilisés

|

| Modification des clés d'exécution automatique de la version actuelle |

Détecte la modification du point d'extension du démarrage automatique (ASEP) dans le registre.

|

| Désactiver le pare-feu Microsoft Defender via le registre |

Détecte la désactivation ou la modification des pare-feu du système afin de contourner les contrôles limitant l'utilisation du réseau.

|

| PowerShell Créer une tâche programmée |

Détecte les abus possibles du planificateur de tâches de Windows pour programmer l'exécution initiale ou récurrente d'un code malveillant.

|

| Appel suspect par Ordinal |

Détecte les appels suspects de DLL dans les exportations rundll32.dll par valeur ordinale.

|

| Arrêter le service Windows |

Détecte un service Windows à arrêter

|

| MITRE ATT&CK Technique | |

|---|---|

| Création d'un exécutable par un exécutable |

Développer les capacités : Logiciels malveillants - T1587.001

|

| Wow6432Node CurrentVersion Autorun Keys Modification |

Exécution du démarrage automatique au démarrage ou à l'ouverture de session : Clés d'exécution du registre / Dossier de démarrage - T1547.001

|

| Création de processus à l'aide du dossier Sysnative |

Processus d'injection - T1055

|

| Utilisateur avec privilèges Connexion |

Comptes valides - T1078

|

| Démarrage du processus à partir d'un dossier suspect |

Exécution par l'utilisateur - T1204

|

| Modification des clés d'exécution automatique de la version actuelle |

Exécution du démarrage automatique au démarrage ou à l'ouverture de session : Clés d'exécution du registre / Dossier de démarrage - T1547.001

|

| Désactiver le pare-feu Microsoft Defender via le registre |

Affaiblir les défenses : Désactiver ou modifier le pare-feu du système - T1562.004

|

| PowerShell Créer une tâche programmée |

Tâche programmée/emploi : Tâche programmée - T1053.005

|

| Appel suspect par Ordinal |

Exécution du proxy binaire du système : Rundll32 - T1218.011

|

| Arrêter le service Windows |

Arrêt de service - T1489

|

| Tactique MITRE ATT&CK | |

|---|---|

| Création d'un exécutable par un exécutable |

Développement des ressources

|

| Wow6432Node CurrentVersion Autorun Keys Modification |

Persistance

|

| Création de processus à l'aide du dossier Sysnative |

Défense Evasion

|

| Utilisateur avec privilèges Connexion |

L'escalade des privilèges

|

| Démarrage du processus à partir d'un dossier suspect |

Exécution

|

| Modification des clés d'exécution automatique de la version actuelle |

Persistance

|

| Désactiver le pare-feu Microsoft Defender via le registre |

Défense Evasion

|

| PowerShell Créer une tâche programmée |

Persistance

|

| Appel suspect par Ordinal |

Défense Evasion

|

| Arrêter le service Windows |

Impact

|

Règle de Sigma : Création d'un exécutable par un exécutable

Liée à l'événement Sysmon ID 11 FileCreate, cette attaque consiste en la création d'un fichier .exe par un autre fichier .exe. Les chemins d'accès où les fichiers binaires ont été créés sont les suivants :

> C:\Users\<user>\AppData\Local\Temp\> C:\Users\<user>\Desktop\> C:\Users\<user>\Downloads\> C:\<custom_path>\> C:\NProgramData\N

Règle de Sigma : Wow6432Node CurrentVersion Autorun Keys Modification

Liée à l'événement Sysmon ID 13 Registry Value Set, cette attaque comprend la modification d'un point d'extension de démarrage automatique (ASEP) dans le registre. Les principales clés de registre autorun sont les suivantes :

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

Les clés d'exécution automatique peuvent être créées avec des noms similaires à des éléments Windows existants. Voici quelques exemples :

- Paramètres Windows

- Pilote Microsoft Windows

- Explorateur

- Processus hôte pour les services Windows

Selon le type d'intrusion (par exemple, l'exécution d'un binaire sur un chemin spécifique ou d'un script dans le dossier AppData), les valeurs des clés de registre peuvent être différentes.

Règle de Sigma : Désactiver le pare-feu Microsoft Defender via le registre

Liées à l'événement Sysmon ID 13 Registry Value Set, ces attaques modifient le registre pour désactiver Microsoft Windows Defender à l'aide d'outils tels que PowerShell, reg.exe ou API Calls. Pour ce faire, les acteurs de la menace modifient la clé de registre suivante avec une valeur spécifique. Par exemple :

- >HKLM\System\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\DomainProfile\EnableFirewall

- > DWORD (0x00000000)

Autres comportements menaçants

Processus : cmd.exe

Cette menace utilise cmd.exe pour créer sept sous-processus différents dans la même infection.

- sc.exe (lancé deux fois pour démarrer et pour interroger)

- ping.exe

- findstr.exe

- schtasks.exe (créé trois fois pour supprimer, créer et exécuter)

Voici un exemple de code malveillant qui exploite cmd.exe.

> cmd /c start /b sc start Schedule&ping localhost&sc query Schedule|findstr RUNNING&&(schtasks /delete /TN Ddrivers /f&schtasks /create /ru system /sc MINUTE /mo 50 /ST 07:00:00 /TN Ddrivers /tr \"cmd.exe /c c:\windows\\SysWOW64\drivers\svchost.exe\"&schtasks /run /TN Ddrivers)

Processus : cvtres.exe

Cette menace utilise des clients RAT pour établir des connexions avec des serveurs. Voici un exemple de code malveillant qui exploite cvtres.exe :

> "C:\NWindows\NMicrosoft.NET\NFramework\Nv4.0.30319\Ncvtres.exe\N" HiddenEyeZ_Client 191.101.30[.]201 8880 NmWblLaOd

Processus : AutoIt3.exe

Cette menace utilise AutoIt3.exe (un composant du langage de script AutoIt v3) pour exécuter des scripts malveillants. Par exemple, nous avons observé des scripts AutoIt (qui utilisent généralement l'extension .au3) qui tentent d'obtenir la persistance par le détournement de COM (en remplaçant une référence à un composant système légitime par une référence à un code malveillant). Les acteurs de la menace utilisent le détournement de COM pour créer de nouvelles entrées avec des DLL malveillantes qui seront exécutées ultérieurement au cours de leurs opérations. En voici un exemple :

- > registre SetValue

- > HKCR\\CLSID\\{0EE7644B-1BAD-48B1-9889-0281C206EB85}\\InprocServer32\\(Default)

- > C:\\Users\\<user>\\AppData\\Local\\Temp\\JSAMSIProvider64.dll

Prévisions

Révision de nos prévisions

Nos prévisions :

L'invasion de l'Ukraine par la Russie s'est notamment caractérisée par des cyberattaques contre les infrastructures militaires et civiles ukrainiennes. Si les hostilités se poursuivent, il est probable que ce type de cyberattaques ciblées se répète.

Résultat :

Alors que le conflit en Ukraine se poursuit, les attaques contre les infrastructures critiques numériques et physiques de la région se poursuivent également. Lors d'une réunion48 avec les ministres de l'énergie de l'UE en novembre 2022, le ministre ukrainien de l'énergie, German Galushchenko, a laissé entendre que de grandes parties de l'infrastructure civile avaient été endommagées ou détruites et que les attaques n'avaient pas cessé.

Nos prévisions :

Les opérations de ransomware, y compris les attaques visant les hôpitaux et les organisations médicales, se poursuivront, en particulier dans les pays qui soutiennent ou financent l'Ukraine.

Résultat :

Les attaques de ransomware se sont poursuivies ce trimestre, bien que les motifs autres que financiers ne soient pas clairs. Le célèbre groupe de ransomware LockBit a été actif au cours de cette période et pourrait avoir attaqué au total plus de 1 500 victimes. Le groupe n'hésite apparemment pas à s'en prendre aux organisations médicales et de santé, et les victimes comprenaient des prestataires de soins de santé basés aux États-Unis.

Les attaques des opérateurs de ransomware BlackCat ont également augmenté, ciblant principalement des victimes basées aux États-Unis. En outre, le ransomware ESXiArg, qui affecte des centaines de systèmes vulnérables non corrigés, a suscité des inquiétudes au cours de la période couverte par le présent rapport.

Nos prévisions :

Les cyberattaques contre les infrastructures critiques vont se poursuivre. L'IA pourrait être de plus en plus utilisée non seulement pour l'automatisation des attaques, mais aussi pour développer des attaques avancées de type "deepfake".

Résultat :

Les infrastructures critiques seront toujours une cible pour les acteurs de menaces à motivation financière et politique, et l'utilisation de deepfakes dans le paysage global des menaces a gagné une traction significative. L'équipe de recherche et de renseignement sur les menaces de BlackBerry a observé des escroqueries complexes à la crypto-monnaie qui s'appuient sur des deepfakes et d'autres stratagèmes similaires pour promouvoir des logiciels piratés contenant des logiciels malveillants.

Prévisions nouvelles et actualisées

Augmentation continue des cyberattaques contre l'Ukraine

Si le conflit se poursuit, les cyberattaques contre l'Ukraine continueront également. Le Centre national ukrainien de cyberprotection a signalé que le nombre de cyberattaques49 avait presque triplé en 2022 par rapport à l'année précédente, avec une augmentation significative de 26 %50 des attaques provenant d'adresses IP basées en Russie.

En janvier 2023, ESET a documenté un nouveau wiper de logiciels malveillants appelé SwiftSlicer, attribué au tristement célèbre Sandworm Group. Ce logiciel malveillant compilé en Golang est le dernier d'une longue lignée51 de wipers et détruit les données lorsqu'il est déployé sur un réseau cible.

Les cyberattaques étant un élément bien documenté52 des campagnes militaires russes, il est probable que les attaques contre l'Ukraine se poursuivent.

Utilisation abusive de ChatGPT par les cybercriminels

Le chatbot interactif ChatGPT53 a été lancé dans le monde entier en novembre 2022. Les premiers rapports54 de cybercriminels testant et discutant de son potentiel d'utilisation pour la fraude et la création de souches de logiciels malveillants de base ont commencé en décembre 2022. En janvier 2023, des chercheurs55 ont démontré que ChatGPT pouvait aider à écrire des codes malveillants complexes dotés de capacités polymorphes.

Au fur et à mesure que les robots alimentés par l'IA, comme ChatGPT, deviennent plus avancés et plus courants, leurs capacités seront inévitablement utilisées à des fins malveillantes. La défense contre ces menaces croissantes nécessite des capacités de prévention et de détection ainsi qu'une veille efficace sur les menaces.

Les attaques contre la chaîne d'approvisionnement resteront une menace

Les attaques de logiciels malveillants contre les industries manufacturières et les soins de santé ont dominé notre télémétrie au cours de la période couverte par ce rapport. Ces voleurs d'informations ont été utilisés pour voler des données et obtenir des identifiants d'accès afin de faciliter les intrusions dans les réseaux. Ce type d'accès est fréquemment vendu par l'intermédiaire des services d'IAB, et les journaux des voleurs d'informations sont souvent vendus sur des marchés clandestins. Dans de nombreux cas, les intrusions réussies ont conduit à des attaques ultérieures telles que le déploiement de ransomwares qui amplifient l'impact de l'intrusion initiale.

Malgré des efforts accrus en matière de sécurité, les cyberattaques visant les partenaires de la chaîne d'approvisionnement resteront une menace importante au cours des trois prochains mois. Bien que tous les secteurs soient exposés au risque d'attaques contre la chaîne d'approvisionnement, l'industrie manufacturière est une cible particulièrement attrayante pour les auteurs de menaces à motivation financière et les acteurs parrainés par l'État en raison de leurs actifs financiers, de leurs brevets et d'autres éléments de propriété intellectuelle.

Les récentes attaques de ransomware qui ont ciblé les chaînes d'approvisionnement de l'industrie automobile démontrent l'impact potentiel de ces attaques sur l'industrie manufacturière dans son ensemble. Les perturbations de la chaîne d'approvisionnement affectent non seulement l'entreprise ciblée, mais aussi toutes les autres organisations et tous les systèmes de la chaîne de valeur de l'industrie.

Nous nous attendons à ce que les attaques contre la chaîne d'approvisionnement se poursuivent, de même que l'utilisation des BAI pour faciliter le déploiement des ransomwares.

Conclusion

Les premiers mois de l'année 2023 ont été marqués par l'apparition de nouvelles menaces importantes ainsi que par le déploiement croissant de menaces connues. Le RaaS et le MaaS abordables continuent de permettre aux novices de devenir facilement des acteurs de la menace. Dans le même temps, le nombre d'échantillons de logiciels malveillants inédits a augmenté de 50 % par rapport à la période précédente. Des techniques telles que l'empoisonnement des moteurs de recherche sont de plus en plus répandues, et la publication de ChatGPT marque une étape importante dans l'avancée de la menace des logiciels malveillants générés par l'intelligence artificielle. Dans tous les secteurs d'activité et pour tous les types de technologie, le paysage des menaces se développe plus rapidement que jamais. Les principaux enseignements tirés de cette période de référence sont les suivants :

- L'augmentation des soins de santé numérisés met en évidence le besoin urgent pour les prestataires de soins de santé de sécuriser leurs appareils et de protéger les données des patients. Les infrastructures obsolètes et non sécurisées créent des vulnérabilités, et les nouvelles technologies peuvent introduire des risques qui nécessitent des mesures de sécurité supplémentaires. Avec le développement de la numérisation, le secteur des soins de santé - y compris les fabricants d'appareils, les fournisseurs de logiciels et de solutions réseau, et les prestataires de soins de santé - doit donner la priorité à la cybersécurité dans l'ensemble de son infrastructure afin de répondre aux exigences réglementaires et de protéger les données des patients.

- Disponibles à différents prix, y compris à bas prix et gratuitement, les logiciels malveillants de base connaissent une croissance explosive, permettant aux acteurs de la menace, quelle que soit leur taille, de lancer des attaques réussies sans nécessiter de connaissances techniques approfondies. En conséquence, les industries du monde entier sont ciblées par de puissants logiciels malveillants qui peuvent voler des données, créer des portes dérobées et permettre des plans d'extorsion. Les malwares de base étant largement utilisés par différents groupes APT56, il est de plus en plus difficile d'attribuer des campagnes ou des incidents spécifiques à des acteurs de menace particuliers. Les défenseurs doivent rester vigilants et s'assurer de la mise en place d'un cadre de suivi et de surveillance adéquat pour toutes les familles de malwares courants. En associant ce cadre à des mécanismes de défense à plusieurs niveaux, les organisations bénéficieront d'une protection maximale.

- Les clients des secteurs de la finance, de la santé, de l'alimentation et de la vente au détail de produits de première nécessité ont été les plus visés au cours de la période considérée. Ces industries fournissent des services essentiels, et toute défaillance dans leurs écosystèmes peut entraîner de graves conséquences qui se répercutent non seulement au niveau local, mais aussi dans toute la région, le pays ou le monde. La transformation numérique croissante et l'interconnexion au sein des verticales industrielles et entre elles augmentent encore les risques.

Dans cet environnement en évolution rapide, la défense de votre organisation contre les logiciels malveillants et les cyberattaques nécessite les deux éléments suivants :

- Détection et réponse avancées basées sur l'IA qui ont fait leurs preuves pour reconnaître et bloquer de manière proactive les menaces connues et inconnues.

- Des informations approfondies et précises sur les moyens utilisés par les acteurs de la menace pour cibler votre secteur, les outils qu'ils utilisent et leurs motivations éventuelles. Ces informations contextuelles, anticipatives et exploitables sur les cybermenaces peuvent contribuer à réduire l'impact des menaces sur votre organisation.

BlackBerry offre une cybersécurité complète qui comprend la détection et la réponse basées sur l'IA et le renseignement sur les cybermenaces. En se basant sur la télémétrie de nos solutions basées sur l'IA et en la complétant par d'autres sources de renseignements publiques et privées, l'équipe mondiale de recherche et de renseignement sur les menaces BlackBerry fournit des informations exploitables sur les attaques, les acteurs de la menace et les campagnes malveillantes qui permettent de prendre des décisions éclairées et d'agir rapidement afin d'éliminer les perturbations de l'activité de l'entreprise.

Ressources

Indicateurs publics de compromis

Règles publiques

Techniques courantes de MITRE

Contre-mesures MITRE D3FEND

Références

1 https://intel471.com/blog/privateloader-malware

2 https://www.darkreading.com/risk/breaking-down-the-propagate-code-injection-attack

3 https://www.semrush.com/blog/black-hat-seo/

5 https://attack.mitre.org/groups/G0127/

7 https://cert.gov.ua/article/405538

8 https://github.com/NYAN-x-CAT/AsyncRAT-C-Sharp

9 https://www.proofpoint.com/us/blog/threat-insight/charting-ta2541s-flight

11 https://cybernews.com/news/silverstone-formula-one-ransomware/

12 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-34527

13 https://www.ic3.gov/Media/News/2022/220420.pdf

14 https://www.developer.com/news/90-of-the-public-cloud-runs-on-linux/

15 https://www.interpol.int/en/Crimes/Cybercrime/Cryptojacking

16 https://blogs.juniper.net/en-us/threat-research/dota3-is-your-internet-of-things-device-moonlighting

17 https://github.com/xmrig/xmrig

18 https://therecord.media/sysrv-a-new-crypto-mining-botnet-is-silently-growing-in-the-shadows

19 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-35914

20 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-4034

22 https://www.hhs.gov/sites/default/files/the-return-of-emotet.pdf

23 https://go.recordedfuture.com/hubfs/reports/cta-2022-0802.pdf

24 https://www.hhs.gov/sites/default/files/royal-blackcat-ransomware-tlpclear.pdf

25 https://www.pcrisk.com/removal-guides/22190-mallox-ransomware

26 https://community.riskiq.com/article/d8b749f2

27 https://malpedia.caad.fkie.fraunhofer.de/actor/toddycat

28 https://blog.cyble.com/2023/03/21/notorious-sidecopy-apt-group-sets-sights-on-indias-drdo/

29 https://www.mandiant.com/resources/blog/china-nexus-espionage-southeast-asia

32 https://www.cbc.ca/news/politics/ukraine-energy-minister-interview-rbl-1.6759503

33 https://www.weforum.org/agenda/2022/10/europe-is-energy-sector-resilience-cyber-risk/

36 https://www.politico.com/news/2023/02/14/russia-malware-electric-gas-facilities-00082675

37 https://www.intezer.com/blog/malware-analysis/teamtnt-cryptomining-explosion/

40 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-21974

41 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0199

42 https://attack.mitre.org/groups/G0099/

43 https://therecord.media/alphv-blackcat-posted-data-ireland-munster-technical-university/

47 https://github.com/SigmaHQ/sigma

50 https://cert.gov.ua/article/3718487

51 https://www.welivesecurity.com/2023/02/24/year-wiper-attacks-ukraine/

53 https://openai.com/blog/chatgpt

54 https://research.checkpoint.com/2023/opwnai-cybercriminals-starting-to-use-chatgpt/

56 https://threatpost.com/apt-commodity-rats-microsoft-bug/175601/

Les données contenues dans ce rapport ont été produites par BlackBerry Cybersecurity telemetry et sont la propriété de BlackBerry Limited.