Introduction

Le renseignement sur les menaces peut être considéré comme "l'art de prendre l'adversaire par surprise". Anticiper, atténuer et prévenir les surprises sous la forme de cyberattaques est la mission première d'un programme pratique de renseignement sur les menaces.

Pour atteindre cet objectif, il faut adopter une approche proactive qui réponde à des questions essentielles telles que les suivantes : Quels sont les acteurs de la menace les plus susceptibles d'avoir un impact sur mon organisation ? Quels sont leurs motivations, leurs objectifs et leurs capacités ? Comment se comportent-ils et quelles cyber-armes utilisent-ils pour atteindre leurs objectifs ? Et surtout, quelles contre-mesures concrètes puis-je déployer pour améliorer les capacités de cyberdéfense de mon organisation ?

Notre équipe est fière de publier son premier rapport mondial sur la cybersécurité ( BlackBerry Cybersecurity Global Threat Intelligence Report). La mission de ce rapport est de fournir des informations exploitables sur les attaques ciblées, les acteurs de la menace motivés par la cybercriminalité et les campagnes visant des organisations telles que la vôtre, afin que vous puissiez prendre des décisions en connaissance de cause et mener rapidement des actions efficaces.

Dans cette première édition, vous trouverez des rapports rédigés par certains des meilleurs chercheurs en menaces et analystes du renseignement de l'équipe de recherche et de renseignement sur les menaces de BlackBerry , des experts de classe mondiale qui comprennent non seulement les menaces techniques, mais aussi les évolutions géopolitiques locales et mondiales et leur impact sur les modèles de menaces organisationnelles dans chaque région. Pour produire ce rapport (couvrant les 90 jours entre le 1er septembre et le 30 novembre 2022), l'équipe a exploité les données et la télémétrie obtenues à partir de nos propres produits et capacités d'analyse basés sur l'intelligence artificielle (IA), complétés par d'autres sources de renseignements publiques et privées.

Voici quelques-uns des points saillants de ce rapport :

- 90 jours en chiffres. Une vue d'ensemble de la période de 90 jours en statistiques, y compris le nombre d'échantillons uniques de logiciels malveillants que BlackBerry a empêché d'avoir un impact sur nos clients et la répartition géographique de ces attaques. Voici un aperçu : notre technologie a arrêté en moyenne 62 nouveaux échantillons malveillants par heure, soit environ un nouvel échantillon par minute.

- Armes les plus courantes. Informations sur les armes les plus courantes utilisées dans les cyberattaques, y compris la résurgence de chargeurs malveillants comme Emotet, la présence étendue de Qakbot dans le paysage des cybermenaces et l'augmentation des téléchargeurs comme GuLoader.

- L'accès à distance augmente le nombre de voleurs d'informations. Avec l'essor post-pandémique du travail à distance et hybride, le besoin d'accéder aux réseaux internes depuis l'extérieur s'est généralisé. Les attaquants profitent des nouvelles possibilités d'accès à distance en utilisant des voleurs d'informations (infostealers) pour dérober les informations d'identification de l'entreprise et les vendre sur le marché noir. Notre rapport présente quelques-uns des voleurs d'informations les plus courants et les plus répandus que nous avons vus déployés au cours de cette période.

- Aucune plateforme n'est "sûre". Les acteurs de la menace ont de multiples stratégies pour cibler les différentes plateformes de serveurs, d'ordinateurs de bureau et de téléphones portables. Par exemple, malgré l'opinion dominante, macOS n'est pas une plateforme "plus sûre" : les logiciels malveillants et les vulnérabilités de macOS abondent. Parmi les autres sujets abordés figurent les tendances telles que le nombre croissant d'attaques contre les plateformes Linux, l'utilisation de langages de programmation moins courants tels que GoLang pour développer des logiciels malveillants multiplateformes, ainsi qu'une analyse approfondie des menaces qui pèsent sur les appareils mobiles fonctionnant sous Android et iOS.

- Une perspective sectorielle unique. En raison de sa forte présence dans les secteurs de la cybersécurité et de l'Internet des objets (IoT), BlackBerry est particulièrement bien placé pour découvrir les menaces qui pèsent sur des secteurs tels que l'automobile et qui ne sont pas souvent abordées dans d'autres rapports sur les menaces. Cette édition comprend des informations sur les tendances en matière de cybersécurité que nous avons observées et qui auront un impact sur l'industrie automobile ainsi que sur les secteurs de la santé et de la finance.

- Principaux acteurs de la menace et contre-mesures. Notre télémétrie a également révélé les activités de nombreux acteurs de la menace. Le rapport comprend des informations sur certaines de leurs tactiques, techniques et procédures (TTP) les plus courantes, ainsi que des liens vers des listes publiques de contre-mesures appliquées, mises en correspondance avec MITRE ATT&CK et MITRE D3FEND. Notre objectif est de faciliter la mise à jour des défenses organisationnelles et des modèles de menaces sur la base de ces informations exploitables.

- Conclusion et perspectives d'avenir. Enfin, nous présentons nos conclusions et nos prévisions en matière de cybermenaces pour 2023.

Je tiens à remercier les chercheurs d'élite de l'équipe de recherche et de renseignement sur les menaces de BlackBerry qui ont rendu ce rapport possible et qui continuent à produire de nombreux rapports de recherche "premiers sur le marché" tout en améliorant continuellement les produits et les services de BlackBerrybasés sur les données et Cylance basés sur l'IA.

Ismael Valenzuela

Vice-président, Threat Research & Intelligence à BlackBerry

Twitter : @aboutsecurity

BlackBerry Auteurs de renseignements sur les menaces de cybersécurité

Les 90 derniers jours en chiffres

Nombre total d'attaques

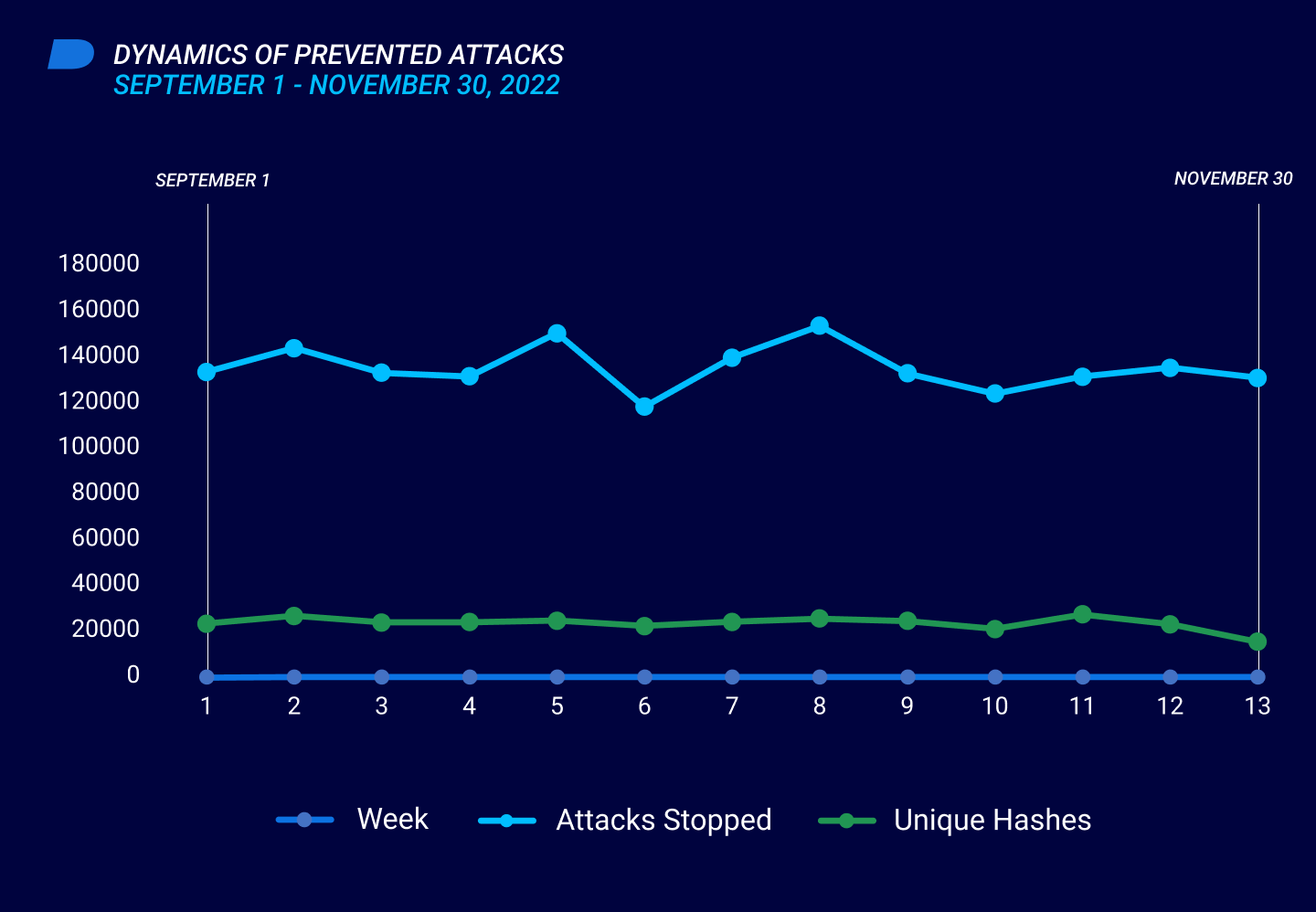

Au cours des 90 jours entre le 1er septembre et le 30 novembre 2022, les solutions Cylance® Endpoint Security de BlackBerry ont arrêté 1 757 248 cyberattaques basées sur des logiciels malveillants. En moyenne, les acteurs de la menace ont déployé environ 19 524 échantillons malveillants par jour contre les clients protégés par nos technologies. Ces menaces comprenaient 133 695 échantillons uniques de logiciels malveillants, ce qui correspond à une moyenne de 1 485 nouveaux échantillons de logiciels malveillants par jour et 62 échantillons par heure : en d'autres termes, une moyenne d'environ un nouvel échantillon par minute.

Le graphique suivant montre la dynamique des cyberattaques potentielles que les solutions Cylance Endpoint Security ont empêchées entre le 1er septembre et le 30 novembre 2022. Les pics observés au cours des semaines 4 (du 29 septembre au 5 octobre) et 7 (du 20 au 26 octobre) résultent de la réutilisation d'échantillons de logiciels malveillants par les acteurs de la menace.

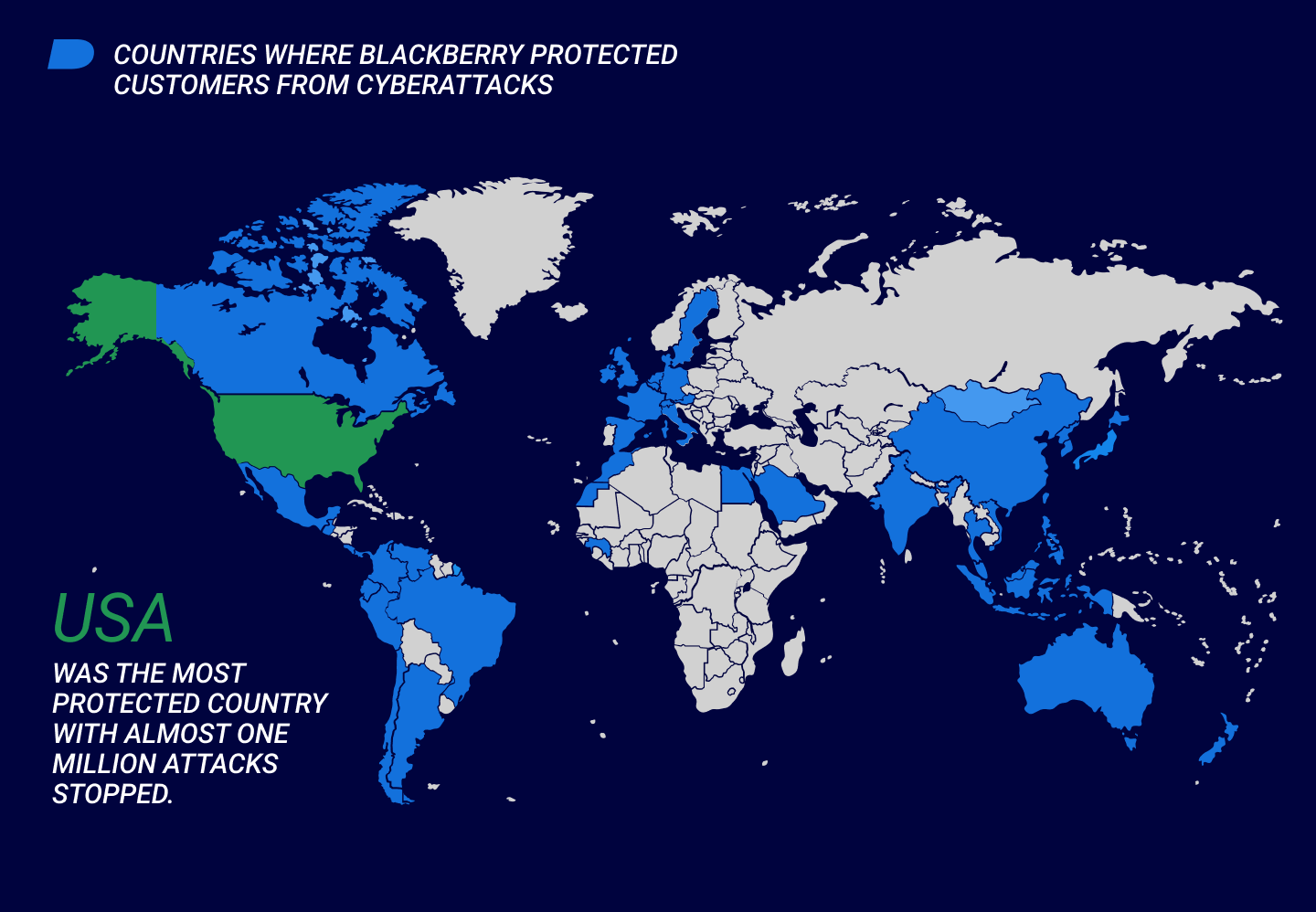

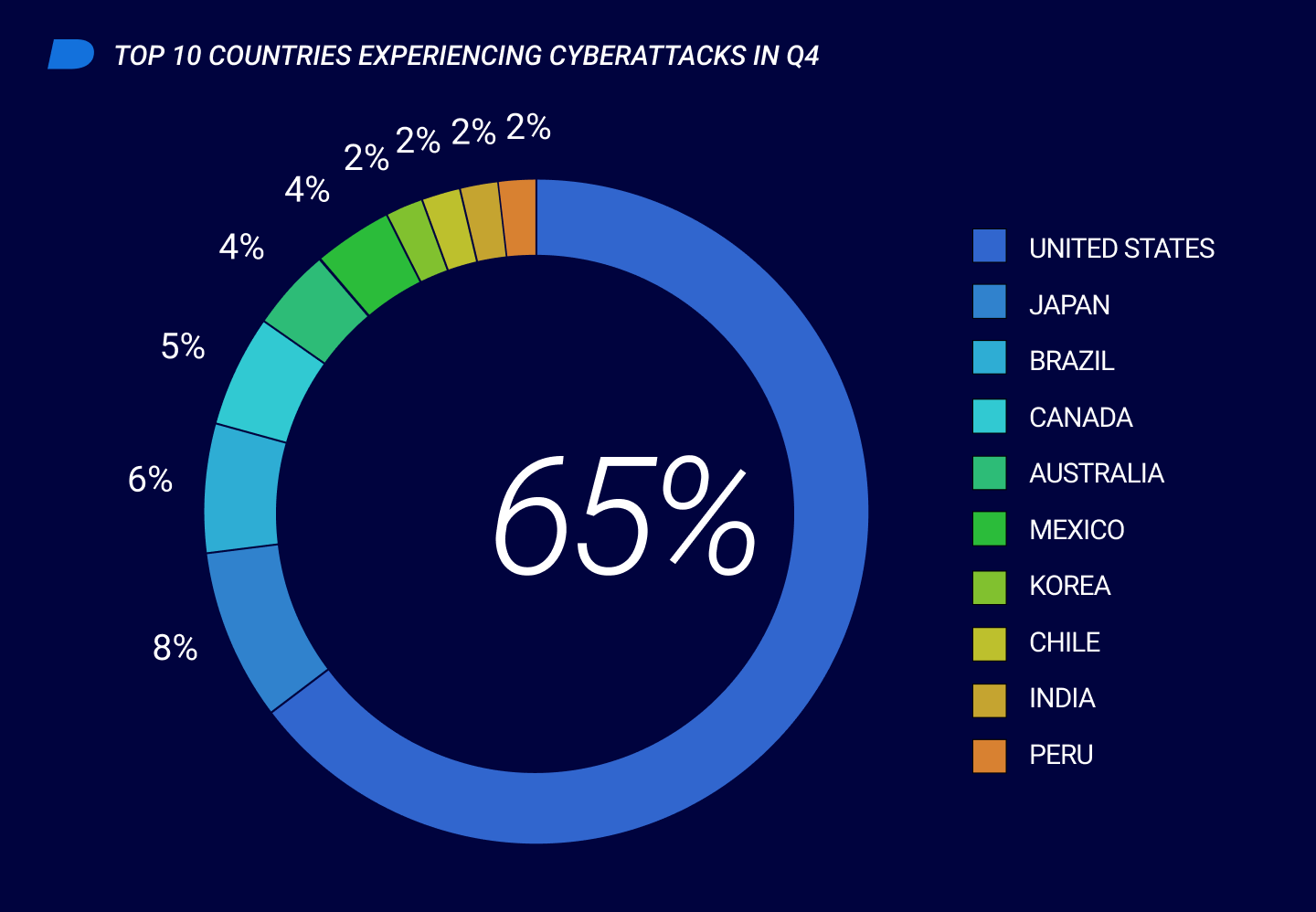

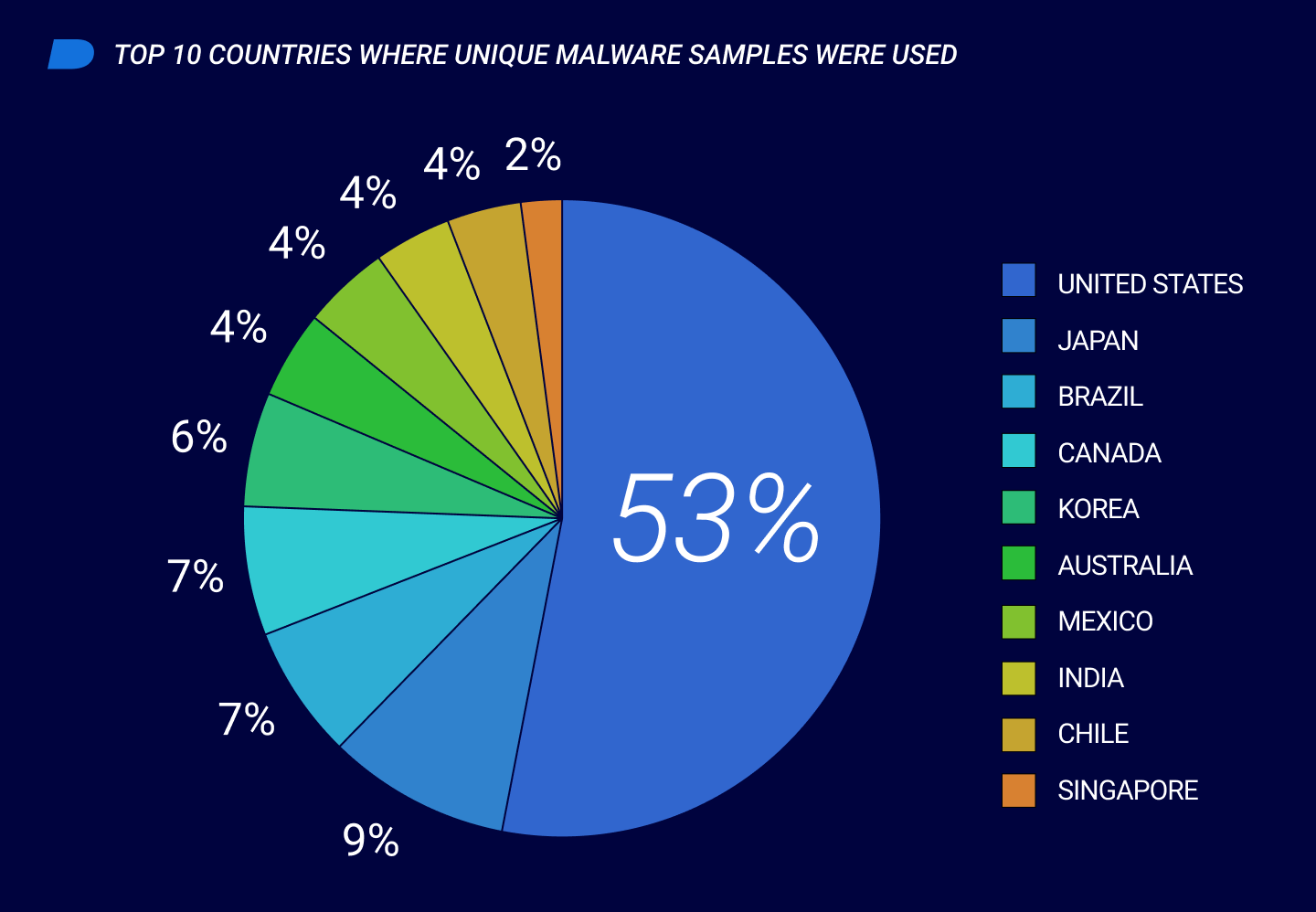

Géographie des attaques évitées par les solutions de sécurité des points finaux Cylance

Types de logiciels malveillants utilisés lors d'attaques au cours de la période couverte par le présent rapport

Entre le 1er septembre et le 30 novembre 2022, les acteurs de la menace ont utilisé une grande variété de logiciels malveillants pour atteindre leurs objectifs financiers, géopolitiques, militaires et tactiques. Les familles de logiciels malveillants les plus répandues et les plus intéressantes sont classées ci-dessous par système d'exploitation (OS).

Il est important de noter que si Windows® reste le système d'exploitation le plus attaqué, ses utilisateurs sont peut-être un peu mieux préparés à faire face à une attaque de logiciels malveillants que les utilisateurs d'autres systèmes d'exploitation, qui se croient peut-être encore à l'abri des cyberattaques. Cependant, les données télémétriques de BlackBerry® montrent que les utilisateurs de macOS®, Linux® et les utilisateurs mobiles sont également fréquemment attaqués : aucune plateforme n'est à l'abri d'une infection.

Fenêtres

Téléchargeurs

Les téléchargeurs incitent les victimes à ouvrir des fichiers qui téléchargent des logiciels malveillants. Les fichiers se présentent souvent comme des documents numériques ou des exécutables légitimes. Les téléchargeurs les plus courants sont les suivants :

- Emotet est l'une des menaces les plus prolifiques actuellement utilisées. Apparue pour la première fois en 2014, elle a survécu à un démantèlement par les forces de l'ordre en avril 2021 et a refait surface à la fin de l'année 2021. Au cours du dernier trimestre, Emotet a refait surface après une interruption de quatre mois, en utilisant des techniques déjà utilisées, notamment une campagne de phishing qui distribue des documents Microsoft® Office malveillants. Ces documents tentent de persuader la victime de les copier dans un répertoire officiel de Microsoft, où des macros sont automatiquement exécutées sans demander l'autorisation de l'utilisateur. Emotet est connu depuis longtemps pour avoir diffusé le cheval de Troie bancaire IcedID, qui a des liens étroits avec de nombreux groupes de ransomware.

- Qakbot est généralement diffusé par des techniques d'hameçonnage, à l'aide d'un courriel leurre. Ce dernier contient généralement un lien hypertexte LNK qui redirige vers une page web malveillante contenant un fichier ZIP protégé par un mot de passe et contenant un fichier ISO. Le fichier LNK exécute un fichier JavaScript qui, à son tour, exécute une DLL malveillante de Qakbot portant une extension .DAT. Une caractéristique intéressante de Qakbot est son utilisation des fils de discussion existants comme moyen de propagation. Sa capacité à "répondre aux" destinataires peut faire croire à ses victimes que le lien ou la pièce jointe figurant dans le fil de discussion existant est envoyé par une source fiable. Qakbot est fréquemment utilisé par de nombreux groupes de ransomware et a été associé ce trimestre à Black Basta, un possible rebrand de Conti qui a ciblé une série d'entreprises basées aux États-Unis en 2022.

- GuLoader télécharge et implémente un exécutable à partir d'un emplacement distant, et est fréquemment utilisé pour télécharger et exécuter des infostealers tels que RedLine et Raccoon. GuLoader abuse généralement de services basés sur le cloud tels que Google Cloud™ et OneDrive® pour héberger ses charges utiles ; cependant, nous l'avons également détecté à l'aide de bots Telegram.

Ransomware

Infostealers

Avec l'essor post-pandémique du travail à distance et hybride, la nécessité d'un accès extérieur aux réseaux internes s'est généralisée. Les attaquants ont immédiatement profité de l'augmentation des autorisations d'accès à distance en utilisant des infostealers - qui étaient auparavant utilisés le plus souvent pour la cyber-fraude - pour voler des identifiants d'entreprise et les vendre sur le marché noir. Ces identifiants volés sont souvent utilisés par les courtiers d'accès initial (IAB) et les affiliés des opérations de ransomware pour compromettre les réseaux des organisations d'origine et déployer des ransomwares.

Les voleurs d'infos vus au cours de cette période sont les suivants :

- Redline est le voleur d'informations le plus actif et le plus répandu. Redline est capable de voler des informations d'identification à de nombreuses cibles, notamment des navigateurs, des portefeuilles de crypto-monnaie, des logiciels FTP et de réseaux privés virtuels (VPN), etc.

- Raccoon infostealer fonctionne comme un logiciel malveillant en tant que service (MaaS), permettant aux cybercriminels en herbe d'utiliser ses puissantes fonctionnalités pour seulement 100 dollars par mois. Bien que Raccoon n'ait pas été aussi largement déployé que Redline, il est toujours considéré comme une menace puissante. BlackBerry a même détecté des cas où Raccoon avait été introduit par une infection initiale par Redline. Raccoon peut voler des informations d'identification à partir de portefeuilles cryptographiques, d'extensions de navigateur, de Discord et de Telegram, prendre des captures d'écran et agir comme un chargeur pour lancer d'autres charges utiles.

En septembre 2022, des acteurs de la menace ont tenté de compromettre Uberi. L'attaque a été publiquement attribuée à des affiliés du groupe Lapsus$. Aucun ransomware n'a été déployé lors de l'incident Uber, l'entreprise ayant réagi rapidement pour mettre fin à l'attaque.

Injecteurs de fichiers

Trojans d'accès à distance

Les chevaux de Troie d'accès à distance (RAT) peuvent enregistrer les frappes au clavier, accéder à la webcam de l'utilisateur, voler les informations d'identification du navigateur et fournir aux attaquants un programme de ligne de commande à distance qui peut exécuter des commandes shell sur l'appareil infecté ainsi que sur d'autres ordinateurs du réseau. Les RAT observés au cours de la période couverte par le présent rapport sont les suivants :

- njRAT a été vu pour la première fois en 2015 et reste l'un des RAT les plus populaires utilisés aujourd'hui. Il a été déployé par des acteurs de la menace motivés par des raisons financières ainsi que dans le cadre d'attaques plus ciblées. Le constructeur de njRAT est largement disponible, ce qui permet aux acteurs de la menace de l'adapter facilement à n'importe quel modèle d'attaque souhaité. Il est couramment utilisé par les acteurs de la menace au Moyen-Orient, et notre télémétrie propriétaire a identifié une instance de njRAT avec un serveur de commande et de contrôle (C2) hébergé en Jordanie.

- FlawedAmmyy, apparu en 2018, est basé sur une fuite du code source de l'outil d'accès à distance valide Ammyy Admin, qui est utilisé à la fois par les entreprises et les consommateurs pour gérer le contrôle à distance et les diagnostics sur les machines Microsoft Windows. Bien que FlawedAmmyy ait été principalement attribué au groupe cybercriminel TA505 (connu pour ses opérations de ransomware par le biais de son ransomware Cl0p), il est couramment utilisé par de nombreux acteurs de menaces cybercriminelles.

macOS/OSX

Logiciels publicitaires/espions

Détourneurs de navigateur

Logiciels malveillants et agents proxy

Les logiciels malveillants de type proxy sont des chevaux de Troie qui transforment un système infecté en serveur proxy permettant à un pirate d'exécuter des actions en votre nom. Les agents proxy sont des logiciels malveillants proxy qui ajoutent également des capacités de type RAT, telles que l'exécution de commandes locales sur les machines infectées. Les logiciels malveillants proxy ont généralement tendance à prendre en charge moins de fonctions que les autres types de logiciels malveillants, ce qui leur permet de cibler un plus grand nombre de victimes car ils nécessitent moins de bibliothèques. Le langage de programmation GoLang est très utilisé dans cette catégorie de logiciels malveillants, car sa prise en charge de bibliothèques proxy telles que Proxit facilite le développement pour les cybercriminels novices.

BlackBerry a remarqué l'utilisation croissante de GoLang pour cibler les systèmes macOS dans le cadre d'une attaque multiplateforme plus large contre plusieurs plateformes pour des attaques opportunistes telles que le spam malveillant (malspam). Pour fonctionner efficacement sur plusieurs plateformes, ces attaques s'appuient sur des fonctions simples qui existent sur toutes les plateformes. La plupart des échantillons de logiciels malveillants par proxy observés sont des agents proxy qui attaquent les navigateurs disponibles sur plusieurs plateformes.

Linux

Bots et Botnets

Un bot est un programme autonome qui exécute des commandes sans intervention humaine, et un botnet est un groupe de bots contrôlés par un seul acteur de la menace. Les botnets sont généralement constitués en tirant parti d'une mauvaise configuration ou d'une vulnérabilité non corrigée qui permet l'installation d'un code malveillant qui ajoute l'ordinateur de la victime au botnet. Depuis l'émergence du désormais célèbre réseau de robots Mirai, qui a mené des attaques par déni de service distribué (DDoS) à grande échelle en 2016, d'autres réseaux de robots Linux ont vu le jour.

Des botnets connus de type Internet Relay Chat (IRC), comme ShellBot, persistaient encore à la fin de l'année 2022, utilisant des tactiques de force brute pour pénétrer dans les systèmes par le biais d'identifiants mal configurés ou par défautiv. En outre, nous avons vu le botnet Sysrv abuser des failles d'exécution de code à distance (RCE)v via CVE-2022-22947vi pour compromettre des systèmes et développer son botnet à grande échelle.

Logiciels malveillants et outils

BlackBerry a observé et identifié d'autres logiciels malveillants et outils malveillants au cours de la période couverte par le présent rapport. L'outil SSH (basé sur le protocole shell sécurisé qui permet l'accès à distance) est souvent utilisé en tandem avec un code malveillant pour forcer brutalement les identifiants et/ou scanner les réseaux à la recherche d'opportunités de propagation. Au cours de la période de référence de 90 jours, l'utilisation de l'outil Faster than Lite (FTL) a augmenté. Cet outil est souvent utilisé de manière abusive par le groupe de menace OutLawvii et il a été constaté qu'il était associé à ShellBot.

Notre télémétrie a révélé des campagnes similaires déployant l'outil de force brute SSH Spirit, basé sur GoLang, qui est également utilisé de manière abusive comme outil de propagation. Spirit est généralement diffusé avec les bots IRC Pwnrig et Tsunami, que nous pouvons attribuer avec un degré de confiance assez élevé au groupe de pirates 8220 Gang.

La désormais célèbre vulnérabilité Log4j a été régulièrement exploitée par diverses familles de logiciels malveillants et acteurs de la menace au cours de la période considérée. Par exemple, le cheval de Troie Kinsing a exploité la vulnérabilité du paquet Java Log4jviii CVE-2021-44228ix pour le RCE sur les plateformes Linux, et a été vu plus récemment en train d'exploiter la vulnérabilitéx CVE-2020-14882xi du serveur WebLogic d'Oracle. Ce cheval de Troie tente de désactiver les agents de sécurité et de services en nuage d'un appareil et de tuer tous les logiciels malveillants et mineurs de crypto-monnaie (mineurs de crypto-monnaie) rivaux sur le système de la victime avant de déployer son propre mineur de crypto-monnaie.

Crypto-miners et cryptojacking

Le cryptojacking est un stratagème très répandu dans lequel un acteur de la menace installe un logiciel malveillant de minage de crypto-monnaie sur l'appareil d'une victime afin de miner des pièces de crypto-monnaie sans le consentement de l'utilisateur. Les mineurs de crypto-monnaie sont un fléau persistant dans le paysage des cyber-menaces depuis une dizaine d'années. Les mineurs de crypto-monnaie affectent tous les principaux systèmes informatiques et peuvent s'attarder longtemps avant d'être découverts.

Même si les crypto-monnaies ont perdu de leur valeur au cours de la période considérée, le déploiement de mineurs de crypto-monnaies à grande échelle peut générer des avantages financiers tangibles pour les acteurs de la menace. Dans l'ensemble, malgré l'évolution du marché, la crypto-monnaie est toujours reine pour bon nombre de ces acteurs de la menace basés sur Linux.

Ce trimestre, les mineurs de crypto-monnaie ont représenté une part importante des menaces ciblant les appareils Linux. Le minage de crypto-monnaie est devenu plus gourmand en ressources et donc plus coûteux. En conséquence, les attaquants ont commencé à compromettre les environnements de plusieurs victimes pour déployer des mineurs et détourner les ressources informatiques nécessaires. Le ShellBot et le Sysrv bot mentionnés précédemment s'infiltrent dans les systèmes, déploient des mineurs de crypto-monnaie et détournent les ressources du système.

En général, les mineurs de crypto-monnaie s'introduisent dans l'environnement d'une victime après la compromission par le biais d'une charge utile déposée ou en exploitant une vulnérabilité telle que CVE-2022-26134xii (Atlassian Confluence) ou CVE-2019-2725xiii (WebLogic), comme on l'a souvent vuxiv avec le mineur de crypto-monnaie de PwnRig. Les mineurs de crypto-monnaie tentent de se fondre dans les ressources d'arrière-plan standard telles que les tâches cron (qui programment des tâches de routine à répéter à des moments précis dans le futur) et de rester inaperçus le plus longtemps possible.

Le trimestre a également révélé des détections liées à CryptoNight, un algorithme de minage utilisé pour sécuriser les réseaux et valider les transactions dans certaines crypto-monnaies telles que Monero et Webchain, y compris un pic dans l'utilisation du mineur Webchain ainsi que plusieurs mineurs basés sur XMRig. XMRig est un utilitaire open-source populaire couramment utilisé pour miner des crypto-monnaies, notamment Bitcoin et Monero, et c'est l'un des mineurs de monnaie les plus utilisés par les acteurs de la menace aujourd'hui.

Appareils mobiles

Android

En 2022, près de 71 % des appareils mobiles dans le monde utilisaient le système d'exploitation Android™. Parmi les menaces survenues au cours de la période considérée, on peut citer les suivantes :

- Lotoor est un outil qui peut être utilisé à la fois à des fins bénignes et malveillantes. Les possesseurs d'Android peuvent utiliser Lotoor pour effectuer un rootage ou débloquer des fonctionnalités supplémentaires sur leurs appareils, mais l'outil peut également être utilisé pour contourner les fonctions de sécurité intégrées de Google et implanter des logiciels malveillants persistants.

- AdvLibrary infecte les appareils pour monétiser le trafic Internet en affichant des publicités non sollicitées et en générant du trafic sortant sur des publicités payantes. Les victimes ne subissent généralement pas de pertes financières directes, mais elles peuvent être confrontées à des dépenses supplémentaires liées à l'augmentation du trafic de données. Les cybercriminels génèrent des revenus avec AdvLibrary grâce aux clics sur les publicités et au trafic vers des sites faisant l'objet de publicités malveillantes.

iOS

iOS® est généralement considéré comme un système d'exploitation mobile plus sûr que les autres. Si les exploits iOS "zero-day" sont coûteux et rarement utilisés dans des attaques incontrôlées, iOS n'est pas à l'abri des exploits qui "jailbreakent" ou déverrouillent les appareils iPhone®, une activité potentiellement dangereuse qui supprime les dispositifs de sécurité Apple® d'origine et donne un accès complet à l'appareil. Bien que certains propriétaires jailbreakent intentionnellement leurs iPhones à des fins telles que la suppression d'applications par défaut indésirables, les téléphones jailbreakés sont vulnérables aux attaques.

De nombreux acteurs de la menace s'appuient sur les jailbreaks de l'iPhone pour déployer des implants sur les appareils des victimes. Par exemple, Vortex est une famille de logiciels malveillants potentiellement malveillants qui cible les utilisateurs d'iOS. Comme Lotoor pour Android, Vortex est un rooteur capable de débrider des iPhones que les cybercriminels peuvent utiliser pour installer des logiciels malveillants. Cette technique est surtout utilisée par des acteurs de niveau intermédiaire qui n'ont pas la capacité technique de lancer des menaces de type "zero-day". Au cours du dernier trimestre, BlackBerry a vu au moins deux versions différentes de Vortex destinées à déverrouiller les appareils iOS.

Attaques spécifiques à l'industrie

Automobile

L'industrie automobile, vieille d'un siècle, est au cœur d'une révolution technologique majeure. Des avancées technologiques décisives permettent de développer de nouveaux types de véhicules, de systèmes et de services. Cette transformation numérique offre de nombreux avantages, mais a également introduit de nouveaux défis en matière de cybersécurité.

À mesure que les véhicules deviennent plus connectés et autonomes, ils deviennent potentiellement plus vulnérables aux cybermenaces et aux acteurs de la menace. En outre, les systèmes de fabrication de plus en plus complexes qui produisent les véhicules sont également exposés à des cyberattaques.

Au cours des années précédentes, l'industrie automobile a été relativement épargnée par les menaces à grande échelle et fortement médiatisées. Cependant, des entités malveillantes ont commencé à cibler non seulement les constructeurs automobiles, mais l'industrie dans son ensemble, en s'efforçant de perturber les opérations, de voler des données sensibles et de compromettre les chaînes d'approvisionnement. En 2022, nous avons observé une augmentation du nombre d'entités malveillantes ciblant l'industrie automobile et de l'ampleur des perturbations qu'elles provoquent.

Pour se protéger contre ces menaces, les entreprises de l'industrie automobile doivent reconnaître les risques potentiels inhérents à un avenir automobile plus connecté et mettre en œuvre de solides mesures de cybersécurité pour protéger les véhicules et les conducteurs.

Tendances récentes des menaces

En raison de sa dimension mondiale, l'industrie automobile présente un nombre considérable de points finaux à surveiller et à protéger. Elle comprend toutes les organisations de la chaîne de valeur, depuis les entreprises qui s'approvisionnent en matériaux de construction bruts jusqu'aux concessionnaires et aux propriétaires d'automobiles. La vaste surface d'attaque numérique de cette chaîne d'approvisionnement complexe doit être sécurisée pour que cette importante activité mondiale reste opérationnelle.

Entre le 1er septembre et le 30 novembre 2022, les attaques allaient du spearphishing sophistiqué au malspam de base, ce qui montre que l'industrie automobile fait constamment l'objet d'attaques de la part de cyberadversaires avancés ou novices.

Téléchargeurs

Les téléchargeurs de logiciels malveillants sont présents dans presque tous les types de cyberattaques et peuvent varier en termes d'apparence, de type de fichier et de sophistication relative des techniques qu'ils utilisent pour pénétrer dans les systèmes. Les auteurs de menaces trompeuses incitent les victimes involontaires à installer le téléchargeur dans le cadre de la première partie de la cyberattaque. Une fois le code exécuté, les téléchargeurs installent d'autres codes malveillants et charges utiles pour mener des cyberattaques de plus grande envergure.

GuLoader est un excellent exemple de téléchargeur qui a ciblé l'industrie automobile au cours de la période considérée. Ce logiciel malveillant a été identifié pour la première fois en 2019 et continue d'évoluer. GuLoader se fait souvent passer pour des documents numériques ou des exécutables légitimes avant de télécharger d'autres logiciels malveillants.

Infostealers

Les données précieuses et souvent exclusives de l'industrie automobile en font une cible de choix pour les cyber-voleurs. Ces données sont une marchandise qui peut souvent avoir plus de valeur que les véhicules eux-mêmes.

Les malwares infostealers sont un type de code malveillant qui recherche et exfiltre illicitement des données du système d'une victime, données qui peuvent ensuite être utilisées à des fins financières et/ou tactiques. Les infostealers peuvent être utilisés en conjonction avec des RAT comme Remcos en tant que logiciels malveillants de base qui sont souvent vendus en tant que service à d'autres acteurs de la menace pour obtenir un accès malveillant et le contrôle des systèmes des victimes.

Ransomware

Les ransomwares sont le cauchemar de toutes les équipes de sécurité, et les acteurs de la menace savent que les ransomwares ciblant les chaînes d'approvisionnement de l'industrie peuvent être dévastateurs. Dans l'industrie automobile, une attaque de ransomware à n'importe quel stade de la chaîne d'approvisionnement pourrait interrompre la production ou la distribution, entraînant une perte de revenus et de réputation dans l'ensemble des écosystèmes de l'industrie.

Le ransomware BlackCat a été observé dans certaines des attaques de ransomware les plus connues en 2022. S'attaquant souvent aux petites et moyennes entreprises, les groupes de cybercriminels qui utilisent ce RaaS particulier semblent être largement motivés par des considérations financières et ont largement ciblé l'industrie manufacturière. Le ransomware BlackCat s'infiltre dans un environnement, exfiltre des données précieuses, puis crypte les systèmes connectés.

ALPVH (le groupe de menace à l'origine du ransomware BlackCat) utilise fréquemment des stratagèmes de double extorsion, en publiant souvent les données des victimes compromises via leur site de fuite (un site web qui héberge des documents privés volés et potentiellement sensibles). Leur objectif est de faire pression sur l'organisation ciblée pour qu'elle paie la rançon, en capitalisant sur la crainte que des données plus précieuses soient publiées ou vendues à des concurrentsxvi.

Outils à double usage

Les applications à double usage sont généralement des outils et des logiciels légitimes qui offrent des caractéristiques ou des fonctions que les acteurs de la menace peuvent potentiellement utiliser à mauvais escient ou de manière abusive. Le terme "living off the land" (LotL) décrit les actions des acteurs de la menace qui abusent d'outils légitimes pour contourner les systèmes de sécurité et éviter d'être détectés.

Les acteurs de la menace s'appuient de plus en plus sur des outils à double usage plutôt que sur des codes malveillants pour se propager dans un environnement, exfiltrer des données précieuses ou même déployer des logiciels malveillants en tant qu'outil "autorisé". Les administrateurs système doivent supprimer tous les outils à double usage pour lesquels il n'existe pas de cas d'utilisation ou de justification commerciale valables.

Le paysage des menaces dans l'automobile au sens large

En raison de la prolifération des fonctions "intelligentes" et connectées à Internet dans les voitures modernes et de l'avènement des véhicules définis par logiciel (SDV) qui reçoivent et gèrent de nouvelles fonctions par le biais de mises à jour logicielles, les véhicules présentent une surface d'attaque de plus en plus attrayante pour les acteurs de la menace. En fait, les estimations montrent qu'il y aura jusqu'à 775 millions de voitures connectées sur les routes d'ici 2023xvii. Le nombre de tentatives de cyberattaques est susceptible d'augmenter car les adversaires savent que les perturbations, quelles qu'elles soient, ne peuvent être tolérées pendant la production, la fabrication, l'expédition et les ventes.

Divers types d'attaques directes contre des véhicules ont eu lieu ces dernières années, et les véhicules équipés d'un système d'ouverture sans clé se sont révélés particulièrement vulnérables. En fait, les données de la compagnie d'assurance britannique LV= General Insurance montrent que 48 % des vols de voitures concernaient des véhicules équipés d'une technologie sans cléxviii. En octobre 2022, Europol a annoncé le démantèlement d'un réseau européen de vol de voitures qui ciblait les véhicules à accès et démarrage sans clé, en utilisant un logiciel frauduleux pour voler des véhicules sans porte-clés physiquexix (la divulgation a eu lieu après que l'exploit ait été signalé et corrigé).

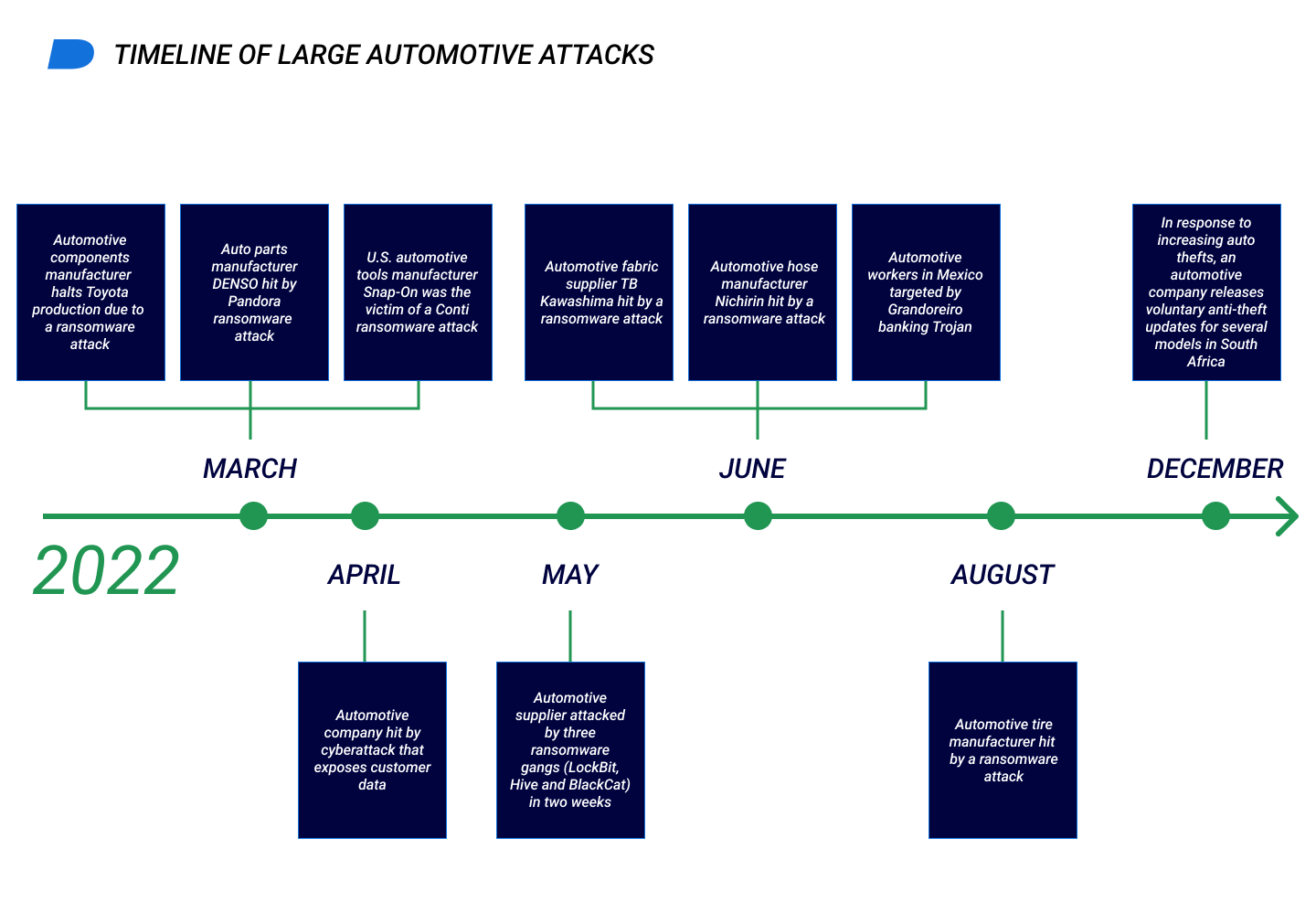

Dans l'ensemble, l'industrie automobile a subi une série quasi ininterrompue de cyberattaques au cours des cinq dernières années, notamment des violations de données, des ransomwares et des attaques par des groupes de menaces persistantes avancées (APT). Le nombre de menaces a atteint un pic en 2022 et devrait se poursuivre en raison de la prolifération des technologies embarquées dans les nouveaux véhicules. Par exemple, en 2017, un constructeur automobile a été victime du ransomware WannaCryxx, qui l'a contraint à interrompre brièvement sa production. En 2019, le groupe APT32 (également connu sous le nom d'OceanLotus) est apparuxxi, que certaines sources associent à la fourniture d'un soutien au secteur automobile vietnamienxxii. Ce même groupe a également ciblé et compromis les réseaux d'autres constructeurs automobilesxxiii. Entre 2020 et 2022, le nombre d'attaques (principalement des ransomwares) a augmenté. En 2022, des attaques notables par ransomware ont touché l'un des plus grands concessionnaires automobiles d'Europexxiv, un constructeur automobile spécialisé néerlandaisxxv et un fabricant de pneus américainxxvi.

La figure ci-dessous présente une chronologie d'un échantillon d'attaques plus importantes signalées dans l'industrie automobile en 2022.

Attaques de la chaîne d'approvisionnement

La pandémie et l'invasion de l'Ukraine par la Russie ont révélé la fragilité des chaînes d'approvisionnement. L'industrie automobile n'est pas à l'abri des retards, des pénuries et des perturbations auxquels d'autres industries sont confrontées.

Compte tenu de la complexité du secteur, de nombreuses entreprises s'appuient sur une stratégie de chaîne d'approvisionnement en flux tendu pour maintenir leurs vastes écosystèmes de fournisseurs, de pièces et de fabricants, créant ainsi une surface d'attaque extrêmement vaste qui peut potentiellement être exploitée par des acteurs menaçants. La caractéristique de la stratégie JAT est que les produits ne sont pas fabriqués tant qu'ils ne sont pas nécessaires. Par conséquent, la fabrication peut être ralentie ou arrêtée si les composants et matériaux nécessaires ne sont pas immédiatement disponibles. Par conséquent, une cyberattaque au sein de la chaîne d'approvisionnement peut effectivement interrompre la production automobile.

Au lieu de cibler directement les constructeurs automobiles, qui peuvent être fortement protégés contre les intrusions, les adversaires malveillants peuvent s'attaquer à leurs différents fournisseurs, en particulier ceux dont la cybersécurité est moindre. Par exemple, en mars 2022, la compromission des systèmes de fichiers d'un fournisseur de plastique et d'électronique a entraîné des retards de production pour environ 13 000 véhicules dans une entreprise automobile japonaise. Selon un porte-parole cité par Automotive News Europe, la chaîne d'approvisionnement de ce constructeur automobile comprend 60 000 entreprises réparties sur quatre niveauxxxvii. Des cyberattaques à n'importe quel endroit d'une chaîne d'approvisionnement de cette taille peuvent potentiellement avoir un impact sur la capacité des autres entreprises à recevoir les pièces et matériaux nécessaires.

Tendances pour l'avenir

Soins de santé

Le secteur de la santé est confronté à un nombre croissant de cybermenaces, les acteurs de la menace ciblant les organismes de santé pour leurs données hautement confidentielles et leurs informations précieuses. Il s'agit d'un problème important pour les prestataires de soins de santé, car une cyberattaque réussie peut avoir de graves conséquences, notamment la perte ou la publication de données sensibles sur les patients, des pertes financières, voire des dommages physiques directs aux patients. Les soins de santé sont particulièrement vulnérables à ces menaces en raison d'une combinaison de facteurs, notamment l'utilisation généralisée de technologies médicales ayant une longue durée de vie, la nature complexe et souvent interconnectée des systèmes de soins de santé et les grandes quantités de données sensibles qui sont régulièrement collectées et stockées. Il est impératif que les prestataires de soins de santé comprennent les dangers du paysage actuel des cybermenaces et se protègent de manière proactive, ainsi que leurs patients, contre les dommages potentiels.

Dans l'ensemble, les ransomwares constituent toujours la plus grande menace pour le secteur de la santé, et les groupes de menace qui s'appuient sur les ransomwares le ciblent toujours très activement, comme le montre l'attaque de ransomwares contre CommonSpirit Health en octobre, où des données appartenant à plus de 600 000 patients ont été compromisesxxix. Dans le passé, certains groupes RaaS comme Maze ont indiqué qu'ils n'attaqueraient pas les hôpitaux, mais de telles promesses ne peuvent être garanties. Compte tenu de la diversité des groupes RaaS et de la prolifération des modèles d'affiliation, le groupe qui exécute une attaque peut ne pas être le même que celui qui a développé le logiciel malveillant, ce qui pose des problèmes de traçabilité et d'attribution.

Selon notre télémétrie, les solutions Cylance Endpoint Security ont bloqué 7 748 échantillons uniques de logiciels malveillants ciblant le secteur de la santé au cours de cette période, ce qui représente une moyenne de plus de 80 échantillons uniques de logiciels malveillants par jour. Le cheval de Troie le plus populaire est Qakbot, utilisé par les cybercriminels depuis au moins 2012 et qui représente un risque élevé pour le secteur de la santé. En 2022, Qakbot était principalement utilisé par des affiliés déployant le ransomware Black Basta. Étant donné qu'Emotet n'a pas mené beaucoup de campagnes après sa récente fermeture de quatre mois et que TrickBot semble se concentrer sur l'amélioration de son malware Bumblebee, nous pensons que Qakbot reste le cheval de Troie le plus actif facilitant l'accès au réseau de santé pour les affiliés RaaS et les IAB.

Meterpreter (une charge utile Metasploit qui fournit un shell interactif à l'attaquant) et BloodHound étaient également actifs pendant cette période. Nous avons détecté une attaque utilisant Meterpreter parallèlement à l'exécution de SharpHound, un collecteur pour BloodHound qui est généralement utilisé pour les déplacements latéraux à l'intérieur d'un réseau après une attaque. L'Agence pour la cybersécurité et la sécurité des infrastructures (CISA) recommande aux administrateurs de réseaux et de systèmes d'exécuter intentionnellement BloodHound eux-mêmes pour comprendre les chemins d'attaque possibles sur leurs environnementsxxx.

Nous avons également observé l'abandon du RAT Netwire par TinyNuke. Trojan bancaire à l'origine, doté de fonctions similaires à celles de ZeuS, TinyNuke est un cheval de Troie complet qui inclut le contrôleur de périphérique du serveur VNC et la fonctionnalité SOCKS inversée. TinyNuke a également été utilisé par le groupe Kimsukyxxxi et attribué à la République populaire démocratique de Corée (RPDC). En examinant cette attaque, nous avons constaté que TinyNuke téléchargeait et exécutait le RAT Netwire et se connectait à un domaine hébergé sur DuckDNS, qui est couramment utilisé par les RAT.

BlackBerry Les chercheurs ont également trouvé un cas où un acteur inconnu a déployé le RAT PlugX, qui est couramment utilisé par de nombreux acteurs étatiques, y compris Mustang Panda (pour en savoir plus, consultez notre rapport public), ce qui indique que les cybercriminels et les acteurs étatiques sont intéressés par les attaques contre le secteur de la santé. Et, bien que nous n'ayons pas vu d'infostealers comme Redline et Raccoon ciblant spécifiquement le secteur de la santé, nous avons rencontré une instance de GuLoader, un téléchargeur couramment utilisé par les cybercriminels pour déployer des infostealers.

L'industrie financière

Le secteur financier a toujours été ciblé par les cybercriminels ainsi que par les acteurs de la menace des États-nations qui résident dans des zones affectées par des sanctions financières. Au cours de cette période de 90 jours, les solutions Cylance Endpoint Security ont bloqué 9 721 échantillons uniques de logiciels malveillants lancés contre des cibles du secteur financier, avec une moyenne d'environ 108 échantillons malveillants uniques identifiés par jour.

Différents acteurs de la menace, y compris des États-nations, se sont appuyés sur des outils commerciaux de test de pénétration (pen testing) tels que Cobalt Strike et d'autres pour brouiller la ligne d'attribution entre les cybercriminels et les activités de test légitimes. Cette confusion donne aux cybercriminels plus de temps pour agir au sein d'un réseau après en avoir obtenu l'accès. En 2022, nous avons été témoins de plusieurs incidents au cours desquels des logiciels commerciaux de simulation d'adversaires, dont Cobalt Strike, et des logiciels de tests d'intrusion Metasploit, Mimikatz et Brute Ratel ont été utilisés à l'intérieur d'institutions financières. Brute Ratel est un outil de simulation d'attaques adverses, et les attaquants comme les professionnels de la sécurité utilisent couramment Mimikatz pour extraire de la mémoire d'un système des informations confidentielles telles que des mots de passe et des informations d'identification. À l'heure actuelle, on ne sait pas si la présence de Mimikatz et de Brute Ratel s'inscrit dans le cadre d'activités légitimes de tests d'intrusion ou d'attaques réelles.

Il est de notoriété publique que les outils d'accès initial sont très demandés car ils permettent d'accéder aux réseaux des victimes qui peuvent ensuite être vendus. De nombreux acteurs de la menace, dont le groupe Lapsus$, s'appuient sur les voleurs d'informations pour accéder aux entreprises. (Le groupe Lapsus$ est un groupe de menace international axé sur l'extorsion et connu pour ses nombreuses cyberattaques contre des entreprises et des agences gouvernementales).

Cylance Les solutions de sécurité des points finaux ont également mis un terme à diverses attaques liées à l'extraction de crypto-monnaie et à des attaques contre les écosystèmes Linux, qui sont des cibles attrayantes en raison de leur manque relatif de visibilité par rapport au monde Windows. Un exemple est la porte dérobée Rekoobe, un cheval de Troie Linux qui cible activement des victimes dans le monde entier depuis au moins sept ansxxxii.

Acteurs de la menace les plus actifs

TA505 est un groupe de cybercriminels actif et influent qui a un impact significatif dans le monde des cybermenaces à motivation financière. Le groupe cible les secteurs de l'éducation, de la finance, de la santé, de l'hôtellerie et de la vente au détail dans le monde entier.

Ils sont connus pour envoyer de grandes quantités de courriels malveillants et disposent d'un large éventail de logiciels malveillants, ce qui indique l'existence de liens étroits avec des réseaux clandestins de logiciels malveillants. Actuellement, le groupe continue d'utiliser le ransomware Locky comme principal outil d'attaque, mais il est également connu pour expérimenter d'autres types de logiciels malveillants.

L'ensemble des outils de TA505 comprend le ransomware Cl0p, le FlawedAmmyy RAT (basé sur une fuite du code source d'une version de l'outil légitime Ammyy Admin) et des chevaux de Troie bancaires tels que Dridex.

ALPHV

ALPHV est un groupe de cybercriminels relativement nouveau et en pleine expansion qui a attiré l'attention par ses tactiques d'extorsion innovantes et ses méthodes d'attaque non conventionnelles. Malgré son histoire relativement courte, le groupe a eu un impact significatif dans la communauté cybercriminelle et il est probable qu'il continue à évoluer et à étendre ses opérationsxxxiii.

ALPHV est connu pour son utilisation de Rust, un puissant langage de programmation qui permet à l'auteur de la menace d'utiliser une seule base de code sur de nombreux systèmes d'exploitation différents. Le groupe utilise de nombreux binaires, scripts et bibliothèques LotL (LOLBins) pour atteindre ses objectifs.

BlackCat RaaS est déployé dans le cadre de la phase finale des campagnes de piratage de l'ALPHV, après que le groupe a effectué des mouvements latéraux au sein d'hôtes spécifiques et recueilli toutes les informations qu'il recherchait. ALPHV commence alors à pratiquer l'extorsion financière et a même menacé de mener des attaques DDoS pour contraindre les victimes à payer la rançon. Avec la publication du ransomware BlackCat en tant que RaaS, le groupe de pirates a rejoint la tendance des logiciels malveillants à double extorsion qui exfiltrent les données et les chiffrent en échange d'une rançon, une tendance qui se développe rapidement.

Le groupe ALPHV ne semble pas cibler un secteur ou un pays en particulier. Comme ALPHV permet à d'autres acteurs de la menace d'utiliser le ransomware BlackCat, la présence du malware n'indique pas nécessairement une attaque directe d'ALPHV. À ce jour, le ransomware BlackCat a frappé les secteurs de la vente au détail, de la finance, de l'industrie, de l'administration, de la technologie, de l'éducation et des transports dans des pays tels que les États-Unis, l'Australie, le Japon, l'Italie, l'Indonésie, l'Inde et l'Allemagnexxxiv.

APT32 serait basé au Vietnam et mène des activités cybernétiques malveillantes depuis au moins 2014. Ses cibles ont été diverses industries privées, des gouvernements étrangers et des individus tels que des dissidents et des journalistes, avec un accent particulier sur les pays d'Asie du Sud-Est, notamment le Vietnam, les Philippines, le Laos et le Cambodge. APT32 emploie fréquemment des tactiques telles que la compromission stratégique de sites web pour accéder aux systèmes des victimes. Ce groupe sophistiqué a également attaqué des organisations de défense, des entreprises de haute technologie, des services de santé et des entreprises manufacturières.

L'équipe de recherche et de renseignement sur les menaces de BlackBerry a analysé plusieurs intrusions d'APT32. Le groupe a utilisé une suite de RAT baptisée Ratsnif pour exploiter de nouvelles capacités d'attaque du réseau. Nous avons également identifié l'utilisation par le groupe de la stéganographie (technique consistant à cacher des données secrètes dans un fichier ou un message ordinaire, non secret) pour intégrer une charge utile malveillante dans une image PNG.

APT29, également connu sous le nom de Dukes, est un groupe bien financé et très organisé soupçonné de mener des activités de cyberespionnage pour le compte du gouvernement russe depuis au moins 2008. Le groupe cible particulièrement les gouvernements et les organisations non gouvernementales d'Amérique du Nord et d'Europe, mais des entités d'Asie, d'Afrique et du Moyen-Orient ont également été attaquées.

Le groupe utilise fréquemment Cobalt Strike, Mimikatz et AdFind (un outil d'interrogation en ligne de commande gratuit qui peut être utilisé pour collecter des informations à partir d'Active Directory). Le groupe a également développé un ensemble d'outils personnalisés, dont CloudDuke, CozyDuke et FatDuke, entre autres. En outre, APT29 est connu pour exploiter les vulnérabilités de certains produits afin d'accéder aux systèmes de ses victimes.

Mustang Panda est un groupe APT basé en Chine qui a été identifié comme un acteur de menace de cyberespionnage. Le groupe a été détecté pour la première fois en 2017 et pourrait être actif depuis 2014xxxv. Mustang Panda a ciblé un large éventail d'organisations, notamment des organismes gouvernementaux, des organisations à but non lucratif, des institutions religieuses et des organisations non gouvernementales (ONG) dans des pays du monde entier, notamment les États-Unis, l'Europe, la Mongolie, le Myanmar, le Pakistan et le Vietnam.

Le groupe utilise fréquemment China Chopper et PlugX pour ses opérations. PlugX est un RAT modulaire qui peut être configuré pour utiliser à la fois HTTP et DNS pour des activités de commande et de contrôle (C2). China Chopper est un logiciel malveillant hébergé sur des serveurs web qui permet un accès non autorisé au réseau d'une organisation et ne nécessite pas qu'un appareil infecté communique avec un serveur C2 distant.

L'équipe de recherche et de renseignement sur les menaces de BlackBerry a également découvert une activité récente dans laquelle Mustang Panda a utilisé l'intérêt mondial pour la guerre russo-ukrainienne afin d'attaquer des cibles en Europe et dans la région Asie-Pacifique.

TA542

Techniques courantes de MITRE

| Technique MITRE | ID de la technique | Tactique |

|---|---|---|

|

Découverte d'informations sur le système

|

T1082

|

Découverte

|

|

Processus d'injection

|

T1055

|

Évasion de la défense

|

|

Virtualisation/évasion de la sandbox

|

T1497

|

Évasion de la défense

|

|

Découverte du système à distance

|

T1018

|

Découverte

|

|

Mascarade

|

T1036

|

Évasion de la défense

|

|

Protocole de la couche application

|

T1071

|

Commande et contrôle

|

|

Emballage du logiciel

|

T1027.002

|

Évasion de la défense

|

|

Découverte de logiciels de sécurité

|

T1518.001

|

Découverte

|

|

Découverte du processus

|

T1057

|

Découverte

|

|

Désactiver ou modifier des outils

|

T1562.001

|

Évasion de la défense

|

|

Découverte de la fenêtre d'application

|

T1010

|

Découverte

|

|

Instrumentation de gestion de Windows

|

T1047

|

Exécution

|

|

Registre des requêtes

|

T1012

|

Découverte

|

|

Fichiers ou informations obscurcis

|

T1027

|

Évasion de la défense

|

|

Modifier le registre

|

T1112

|

Évasion de la défense

|

|

Découverte de fichiers et de répertoires

|

T1083

|

Découverte

|

|

Canal crypté

|

T1573

|

Commande et contrôle

|

|

Interprète de commandes et de scripts

|

T1059

|

Exécution

|

|

Rundll32

|

T1218.011

|

Évasion de la défense

|

|

Regsvr32

|

T1218.010

|

Évasion de la défense

|

| ID de la technique | |

|---|---|

| Découverte d'informations sur le système |

T1082

|

| Processus d'injection |

T1055

|

| Virtualisation/évasion de la sandbox |

T1497

|

| Découverte du système à distance |

T1018

|

| Mascarade |

T1036

|

| Protocole de la couche application |

T1071

|

| Emballage du logiciel |

T1027.002

|

| Découverte de logiciels de sécurité |

T1518.001

|

| Découverte du processus |

T1057

|

| Désactiver ou modifier des outils |

T1562.001

|

| Découverte de la fenêtre d'application |

T1010

|

| Instrumentation de gestion de Windows |

T1047

|

| Registre des requêtes |

T1012

|

| Fichiers ou informations obscurcis |

T1027

|

| Modifier le registre |

T1112

|

| Découverte de fichiers et de répertoires |

T1083

|

| Canal crypté |

T1573

|

| Interprète de commandes et de scripts |

T1059

|

| Rundll32 |

T1218.011

|

| Regsvr32 |

T1218.010

|

| Tactique | |

|---|---|

| Découverte d'informations sur le système |

Découverte

|

| Processus d'injection |

Évasion de la défense

|

| Virtualisation/évasion de la sandbox |

Évasion de la défense

|

| Découverte du système à distance |

Découverte

|

| Mascarade |

Évasion de la défense

|

| Protocole de la couche application |

Commande et contrôle

|

| Emballage du logiciel |

Évasion de la défense

|

| Découverte de logiciels de sécurité |

Découverte

|

| Découverte du processus |

Découverte

|

| Désactiver ou modifier des outils |

Évasion de la défense

|

| Découverte de la fenêtre d'application |

Découverte

|

| Instrumentation de gestion de Windows |

Exécution

|

| Registre des requêtes |

Découverte

|

| Fichiers ou informations obscurcis |

Évasion de la défense

|

| Modifier le registre |

Évasion de la défense

|

| Découverte de fichiers et de répertoires |

Découverte

|

| Canal crypté |

Commande et contrôle

|

| Interprète de commandes et de scripts |

Exécution

|

| Rundll32 |

Évasion de la défense

|

| Regsvr32 |

Évasion de la défense

|

Exemples de comportements liés à des techniques courantes

| Technique | Comportements |

|---|---|

|

Découverte d'informations sur le système - T1082

|

> wmic csproduct get UUID

> query user > tasklist | findstr "dll" > systeminfo >> output > date /t |

|

Processus d'injection - T1055

|

> dllhost.exe

> rundll32.exe > explorer.exe > MSBuild.exe |

|

Évasion de la virtualisation/de la sandbox - T1497

|

> timeout 5000

> Start-Sleep -s 100 > Vérifier les registres de VMWare et VirtualBox |

|

Découverte du système à distance - T1018

|

> net group /domain admins

> nltest /domain_trusts /alltrusts > net view /all |

|

Mascarade - T1036

|

> Renommer le nom de fichier du logiciel malveillant en un nom de fichier légitime

> Utiliser l'extension .jpg pour les fichiers binaires > Utiliser des tâches planifiées avec des noms légitimes comme win32times et autres. |

| Comportements | |

|---|---|

| Découverte d'informations sur le système - T1082 |

> wmic csproduct get UUID

> query user > tasklist | findstr "dll" > systeminfo >> output > date /t |

| Processus d'injection - T1055 |

> dllhost.exe

> rundll32.exe > explorer.exe > MSBuild.exe |

| Évasion de la virtualisation/de la sandbox - T1497 |

> timeout 5000

> Start-Sleep -s 100 > Vérifier les registres de VMWare et VirtualBox |

| Découverte du système à distance - T1018 |

> net group /domain admins

> nltest /domain_trusts /alltrusts > net view /all |

| Mascarade - T1036 |

> Renommer le nom de fichier du logiciel malveillant en un nom de fichier légitime

> Utiliser l'extension .jpg pour les fichiers binaires > Utiliser des tâches planifiées avec des noms légitimes comme win32times et autres. |

Contre-mesures MITRE D3FEND

La compréhension des contre-mesures courantes peut aider les organisations à améliorer leurs stratégies défensives et à déterminer si des techniques de visibilité et/ou de détection adéquates sont en place. Les contre-mesures peuvent être basées sur des événements du système d'exploitation (tels que des événements de processus qui se produisent dans le système) ou des événements de fichiers (tels que la création, la modification ou la suppression de fichiers).

Une liste complète des techniques d'attaque et des contre-mesures associées se trouve dans notre dépôt GitHub. Nous vous recommandons de ne choisir que les contre-mesures que vous pouvez pleinement mettre en œuvre et qui répondent le mieux aux besoins de votre organisation.

Attaques les plus saines

Entre le 1er septembre et le 30 novembre 2022, l'équipe de recherche et de renseignement sur les menaces de BlackBerry a suivi, découvert, recherché et publié les dernières informations sur le paysage des cybermenaces dans le monde. L'économie mondiale se remet encore de la pandémie COVID-19, et les événements géopolitiques actuels en Europe de l'Est et les relations Est-Ouest restent incertaines. Ces facteurs convergent pour créer un terrain fertile pour les acteurs de la menace qui tentent des exploits à la fois politiques et financiers.

Ce trimestre, nous avons vu des groupes APT affiliés à des États, des gangs de ransomware à motivation financière et de nombreux autres acteurs de la menace de toutes tailles, capacités et motivations mener de multiples campagnes. Vous trouverez ci-dessous une sélection des attaques les plus importantes à l'échelle mondiale, ainsi que les découvertes les plus significatives que nous avons faites au cours du trimestre.

DJVU : Un ransomware étrangement familier

Le ransomware DJVU se fait passer pour des services ou des applications légitimes et est souvent regroupé avec des fichiers leurres pour paraître bénin. Evolution du célèbre ransomware STOP, DJVU a connu de nombreuses itérations depuis sa création en 2018. Le ransomware utilise la cryptographie stream cipher Salsa20 pour sa routine de chiffrement. Après avoir effectué de nombreuses vérifications anti-analyse et anti-sandbox pour confirmer qu'il s'exécute sur un système réel, le malware chiffre plusieurs types de fichiers avant de générer une note de rançon avec des instructions pour que la victime récupère ses fichiers. La menace s'est récemment aggravée lorsque les auteurs de la menace ont ajouté au ransomware des capacités de téléchargement avant chiffrement.

Ce trimestre, DJVU a téléchargé et déployé des logiciels malveillants de type infostealer en collaboration apparente avec les groupes de menace à l'origine des variantes Arkei, Vidar Stealer et Redline Stealer, créant ainsi des voies supplémentaires pour que les acteurs de la menace profitent du préjudice subi par les victimes.

Mustang Panda abuse d'applications légitimes pour cibler des victimes au Myanmar

Début octobre, nous avons publié les résultats de plusieurs mois de traque du groupe APT Mustang Panda. Également connu sous les noms de Bronze President, Red Delta et Honeymyte, ce groupe est publiquement attribué à la Chine.

Au cours de notre enquête, nous avons découvert une campagne visant le Myanmar. Cette campagne se faisait passer pour des organes de presse populaires du Myanmar et visait plusieurs entités, dont un portail VPN gouvernemental. Le vecteur d'infection de cette campagne utilisait des leurres d'hameçonnage avec des pièces jointes malveillantes qui incitaient les utilisateurs à les exécuter, ce qui permettait aux attaquants de s'implanter dans le système.

La chaîne d'exécution contenait plusieurs composants, dont un utilitaire bénin légitime susceptible de détourner l'ordre de recherche des DLL, un chargeur de DLL malveillant et une charge utile DAT chiffrée. Après le chargement latéral du chargeur de DLL malveillant, une charge utile PlugX est chargée en mémoire. Le vecteur d'infection, la chaîne d'exécution, l'utilisation de PlugX et l'ensemble des TTP sont conformes à la méthodologie de campagne éprouvée de Mustang Panda.

Le ransomware BianLian crypte les fichiers en un clin d'œil

BianLian est un ransomware extrêmement rapide écrit dans le langage de programmation Go (GoLang). Dans ce livre blanc, nous avons prédit l'augmentation actuelle de l'utilisation malveillante de langages moins courants comme GoLang. Les acteurs de la menace reconnaissent le potentiel de ces langages pour créer des logiciels malveillants, en particulier des ransomwares sur mesure. GoLang offre une prise en charge particulièrement robuste de la concurrence, qui peut accélérer les attaques en permettant à plusieurs fonctions malveillantes de s'exécuter indépendamment en même temps.

BianLian est une menace relativement récente qui a ciblé un large éventail d'industries. Le groupe à l'origine du logiciel malveillant semble avoir des motivations purement financières, et les attaques liées à BianLian se sont poursuivies jusqu'à la fin de l'année 2022. Le groupe semble fortement exploiter les systèmes et les réseaux auxquels il accède. Leur méthode de déploiement typique est l'infiltration manuelle des systèmes pour obtenir l'accès initial, suivie de l'utilisation abusive de LOLBins pour explorer les réseaux et les systèmes. Après avoir recueilli ces informations, ils déploient leur ransomware à des fins lucratives.

Un acteur de menace RomCom non attribué usurpant des applications populaires frappe maintenant l'armée ukrainienne

En octobre, BlackBerry a découvert le RAT RomCom, jusqu'alors inconnu, ciblant les institutions militaires ukrainiennes. Le même acteur de la menace était connu pour déployer des versions usurpées du célèbre logiciel Advanced IP Scanner avant de se tourner vers PDF Filler (une autre application populaire) et pourrait avoir développé ces exploits lui-même.

Le RAT RomCom tente de prendre le contrôle malveillant des appareils affectés. Le vecteur d'infection initial que nous avons observé est un courriel contenant un lien vers un faux document en ukrainien appelé Наказ_309.pdf (Order_309.pdf en anglais), qui permet d'accéder au téléchargeur de l'étape suivante.

Au cours de la période couverte par le présent rapport, cet acteur de la menace a été observé en train de développer activement de nouvelles techniques ciblant des victimes du monde entier.

Un acteur de la menace RomCom abuse de marques de logiciels populaires pour cibler l'Ukraine et potentiellement le Royaume-Uni

Après une série d'attaques contre l'Ukraine, le même groupe a lancé de nouvelles campagnes d'attaques qui tirent parti de marques de logiciels populaires. L'équipe de recherche et de renseignement sur les menaces de BlackBerry a découvert ces campagnes en analysant les artefacts du réseau identifiés lors de nos recherches antérieures sur RomCom RAT.

Nos chercheurs ont découvert que l'acteur de la menace se faisait passer pour SolarWinds Network Performance Monitor, KeePass Open-Source Password Manager et PDF Reader Pro dans ses campagnes. Les campagnes ont utilisé ces sociétés légitimes comme façades et ont conçu de faux sites web qui imitent les vrais sites afin d'inciter les victimes à télécharger le malware Remcos RAT. L'acteur de la menace RomCom a continué à déployer activement de nouvelles campagnes ciblant des victimes en Ukraine, et pourrait s'étendre à des cibles anglophones dans le monde entier dans sa dernière série d'attaques.

Le ransomware ARCrypter étend ses opérations de l'Amérique latine au monde entier

L'équipe d'enquête sur les menaces de BlackBerry a surveillé la famille de ransomwares ARCrypter tout au long de l'année 2022. En août, une variante inconnue baptisée ARCrypter parBlackBerry a été découverte dans des institutions latino-américaines. L'INVIMA (Institut national colombien de surveillance des aliments et des médicaments) a été temporairement fermé en octobre en raison d'une cyberattaque signaléexxxvi.

Grâce à nos efforts de chasse aux menaces, BlackBerry a identifié d'autres échantillons d'intérêt pour ce ransomware. Compte tenu du calendrier de l'attaque et du contenu de la note de rançon mentionnant INVIMA, nous avons conclu avec un degré élevé de certitude que le ransomware ARCrypter a été utilisé dans la cyberattaque INVIMA. Des recherches supplémentaires ont permis de découvrir deux ensembles de fichiers : un dropper de logiciel malveillant supplémentaire et un crypteur de fichiers.

Mustang Panda profite de la guerre russo-ukrainienne pour attaquer des cibles en Europe et en Asie-Pacifique

En décembre, notre surveillance continue de Mustang Panda a permis de découvrir une campagne ciblant des entités de plusieurs pays et continents.

Cette campagne s'appuyait sur des leurres thématiques (tels qu'un fichier intitulé "Political Guidance for the New EU Approach Towards Russia.rar") liés aux événements géopolitiques actuels. Le leurre contenait un document leurre et un fichier LNK qui suivait la même convention de dénomination que le fichier RAR leurre. Les autres composants comprenaient des utilitaires légitimes susceptibles de détourner l'ordre de recherche des DLL, des chargeurs de DLL malveillants et des charges utiles DAT similaires aux composants utilisés par le groupe dans le passé.

L'objectif de la chaîne d'exécution est de livrer une charge utile PlugX dans la mémoire du système hôte qui fournit des capacités d'accès à distance complètes aux hôtes compromis.

Bien que la chaîne d'exécution principale et les TTP de cette campagne aient déjà été observées auparavant, ces attaques ont montré des changements subtils, notamment une petite modification du flux d'exécution afin que la fonction EnumSystemCodePagesW soit utilisée pour l'exécution du shellcode au lieu de EnumThreadWindows. Cette modeste modification a nécessité des ajustements au niveau de la sensibilisation à la défense et des contre-mesures afin d'assurer la protection la plus efficace.

En pivotant à partir d'un certificat SSL de domaine unique, nous avons pu découvrir 15 adresses IP supplémentaires, dont cinq étaient des serveurs C2 pour le groupe Mustang Panda, qui transmettent des fichiers similaires conformes à la même chaîne d'attaque et aux mêmes TTP à d'autres lieux et victimes.

La portée mondiale des campagnes indique que le groupe dispose de ressources et de capacités importantes. Nous ne pensons pas qu'il s'agisse de leur dernière attaque.

Attaques supplémentaires

Emotet est une famille de logiciels malveillants élaborée et en constante évolution qui est revenue sur le devant de la scène en novembre 2022. Attribué à l'entité criminelle TA542 et également connu sous le nom de Heodo ou Geodo, le logiciel malveillant a connu de nombreuses itérations depuis sa conception en 2014xxxvii.

Envoyé par courrier électronique, Emotet se présente souvent sous la forme d'un document Microsoft® Excel® troyen. Il s'appuie sur la tromperie pour persuader la victime d'ouvrir la pièce jointe et de ne pas tenir compte des avertissements de sécurité qui s'affichent à l'écran. Les cibles d'Emotet peuvent varier considérablement et ses documents leurres se font passer pour une série de sujets dans plusieurs langues et régions. Lorsque la victime ignore les avertissements et autorise l'exécution des faux documents, la charge utile du logiciel malveillant tente de se télécharger. Une fois le logiciel malveillant installé, il peut exécuter un large éventail de fonctions, notamment déposer et déployer d'autres logiciels malveillants.

Au début du mois de décembre, des informations sont apparues sur CryWiper, un nouveau logiciel malveillant. CryWiper est unique parce qu'il a été spécifiquement conçu et déployé pour cibler des entités en Russie, notamment des tribunaux et des bureaux de mairesxxxviii.

À première vue, CryWiper se comporte comme un ransomware classique : il supprime les copies d'ombre du système afin d'empêcher la récupération des fichiers affectés ; il chiffre et ajoute l'extension .CRY aux fichiers affectés ; il ajoute une note de rançon README.txt qui contient des instructions sur le paiement de la rançon pour récupérer les fichiers. Cependant, CryWiper n'est pas un ransomware : c'est un wiper. Comme tous les wipers, l'objectif de CryWiper est de corrompre et de détruire les fichiers sur les systèmes cibles afin qu'ils soient irrécupérables par quelque moyen que ce soit, même si la rançon est payée.

CryWiper atteint ce niveau de dévastation des fichiers grâce à l'utilisation de Mersenne Vortex, un algorithme de générateur de nombres pseudo-aléatoires (PRNG) qui écrase et détruit le contenu original des fichiers sans espoir de récupération.

Conclusions et prévisions pour le premier trimestre 2023

Le trimestre écoulé (et l'année 2022 en général) a révélé d'importantes tendances en matière de cybersécurité qui se poursuivront probablement tout au long de l'année 2023 et au-delà. Le nombre d'acteurs de menaces à motivation politique continue d'augmenter, avec des menaces comprenant la diffusion de fausses informations et de désinformation par le biais de sites de fake news, le suivi des actions et des comportements des journalistes et des dissidents, et des tentatives d'attaques directes contre des organisations gouvernementales et militaires.

Dans l'ensemble, les acteurs de la menace ont utilisé un éventail de méthodes comprenant des outils et des techniques nouvellement identifiés ainsi que des modifications d'outils existants qui leur permettent de mieux échapper à la détection. L'augmentation des attaques ciblées dans les secteurs de l'automobile, de la santé et de la finance a mis en lumière la nécessité de protéger les surfaces de menaces étendues et vulnérables de ces secteurs.

La défense de votre organisation contre les logiciels malveillants et les cyberattaques nécessite une connaissance approfondie de la manière dont les acteurs de la menace ciblent votre secteur, des outils qu'ils utilisent et de leurs motivations éventuelles. Cette connaissance détaillée fournit des renseignements contextuels, anticipatifs et exploitables sur les cybermenaces qui peuvent réduire l'impact des menaces sur votre organisation.

Enseignements tirés de l'expérience

- Outre la motivation financière, un nombre croissant d'acteurs de la menace ciblent désormais des victimes individuelles et institutionnelles sur la base de considérations économiques, géopolitiques et sociétales. Les défenseurs doivent prendre en compte de manière proactive l'impact possible des développements économiques et politiques sur la cybersécurité.

- Les acteurs de la menace utilisent de plus en plus des langages de programmation moins courants ou exotiques, tels que GoLang et Rust, pour développer de nouveaux logiciels malveillants. Les chasseurs de menaces doivent rester vigilants et apprendre comment l'utilisation de nouveaux langages de programmation peut se manifester dans les attaques. GoLang prenant en charge le codage multiplateforme, les attaques contre Linux et macOS pourraient se multiplier à l'avenir.

- L'accès plus large aux outils d'accès initial a donné lieu à des incidents majeurs en 2022, tout comme la disponibilité des ransomwares en tant que service géré pour les groupes ne disposant pas des compétences techniques suffisantes pour créer leurs propres logiciels malveillants. En conséquence, l'utilisation de ransomwares par des acteurs étatiques s'est accrue.

- L'industrie automobile a été fortement touchée par une grande variété de cyberattaques en 2022. La compromission de grands fabricants et fournisseurs de l'industrie a entraîné l'arrêt d'un certain nombre de chaînes de production. Ces séries d'attaques devraient se poursuivre en 2023.

- Les attaques de la chaîne d'approvisionnement qui utilisent des applications légitimes pour diffuser des charges utiles malveillantes peuvent être atténuées, voire évitées, par la mise en œuvre de politiques de confiance zéro qui exigent une authentification et une autorisation permanentes pour accéder aux réseaux et aux applications.

Prévisions pour le premier trimestre 2023

- À ce jour, l'invasion de l'Ukraine par la Russie s'est caractérisée par des cyberattaques contre les infrastructures militaires et civiles ukrainiennes. Si les hostilités se poursuivent, il est probable que ce schéma de cyberattaques ciblées se répète.

- Les opérations de ransomware visant les hôpitaux et les organisations médicales se poursuivront, en particulier dans les pays qui soutiennent ou financent l'Ukraine.

- Les cyberattaques contre les infrastructures critiques vont se poursuivre. L'IA pourrait être de plus en plus utilisée non seulement pour l'automatisation des attaques, mais aussi pour développer des attaques avancées de type "deepfake".

- Les attaques contre les institutions financières européennes, comme celle de septembre 2022 contre la société Revolut, basée au Royaume-Uni (une société et une application de fintech populaire), qui a compromis plus de 50 000 dossiers de clients, pourraient également se poursuivre.

- Dans les Amériques, nous prévoyons une explosion des attaques commerciales de logiciels espions pour téléphones portables. Nous nous attendons à ce que les acteurs brésiliens de la menace étendent encore les attaques de chevaux de Troie bancaires des systèmes de bureau aux appareils mobiles et continuent de cibler les victimes en Amérique latine. En fait, décembre 2022 a révélé la famille de logiciels malveillants BrasDexxxxix, qui cible spécifiquement les services bancaires brésiliens, y compris PIX, un système de paiement similaire à Zelle aux États-Unis.

- Les attaques contre les systèmes Linux pourraient continuer à passer inaperçues, en particulier celles qui virtualisent les systèmes, introduisent des ransomwares et installent des portes dérobées sur les systèmes cibles.

- Nous nous attendons à une augmentation des attaques ciblées sur l'infrastructure en nuage dans tous les secteurs, car les acteurs de la menace cherchent à obtenir une visibilité accrue dans les organisations qu'ils veulent affaiblir ou dont ils veulent tirer profit.

Ressources

Indicateurs publics de compromis (IoC)

Règles publiques

Techniques courantes de MITRE

Contre-mesures MITRE D3FEND

©2023 BlackBerry Limited. Les marques commerciales, y compris, mais sans s'y limiter, BLACKBERRY, EMBLEM Design et CYLANCE sont des marques commerciales ou des marques déposées de BlackBerry Limited, de ses filiales et/ou de ses sociétés affiliées, utilisées sous licence, et les droits exclusifs sur ces marques sont expressément réservés. Toutes les autres marques sont la propriété de leurs détenteurs respectifs. BlackBerry n'est pas responsable des produits ou services de tiers. Ce document ne peut être modifié, reproduit, transmis ou copié, en partie ou en totalité, sans l'autorisation écrite expresse de BlackBerry Limited.

Clause de non-responsabilité : Les informations contenues dans ce rapport sont uniquement destinées à des fins éducatives. BlackBerry ne garantit pas et n'assume pas la responsabilité de l'exactitude, de l'exhaustivité et de la fiabilité des déclarations ou des recherches de tiers auxquelles il est fait référence dans le présent document. L'analyse exprimée dans ce rapport reflète la compréhension actuelle des informations disponibles par nos analystes de recherche et peut être sujette à des changements au fur et à mesure que des informations supplémentaires sont portées à notre connaissance. Il incombe aux lecteurs de faire preuve de diligence raisonnable lorsqu'ils appliquent ces informations à leur vie privée et professionnelle. BlackBerry ne tolère aucune utilisation malveillante ou abusive des informations présentées dans ce rapport.

Références

i https://www.uber.com/newsroom/security-update/

iii https://www.developer.com/news/90-of-the-public-cloud-runs-on-linux/

iv https://sysdig.com/blog/malware-analysis-shellbot-sysdig/

v https://threatpost.com/sysrv-k-botnet-targets-windows-linux/179646/

vi https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-22947

vii https://yoroi.company/research/outlaw-is-back-a-new-crypto-botnet-targets-european-organizations/

viii https://sandflysecurity.com/blog/log4j-kinsing-linux-malware-in-the-wild/

ix https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-44228

xi https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-14882

xii https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-26134

xiii https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-2725

xiv https://twitter.com/MsftSecIntel/status/1542281836742729733

xvii https://www.juniperresearch.com/press/in-vehicle-commerce-opportunities-exceed-775mn

xviii https://www.lv.com/insurance/press/keyless-technology-drives-rise-in-theft-over-past-four-years

xx https://www.bbc.com/news/uk-england-39906534

xxi https://attack.mitre.org/groups/G0050/

xxii https://resources.infosecinstitute.com/topic/biggest-data-breaches-of-2019-so-far/

xxiii https://www.zdnet.com/article/bmw-and-hyundai-hacked-by-vietnamese-hackers-report-claims/

xxiv https://www.zdnet.com/article/europes-biggest-car-dealer-hit-with-ransomware-attack/

xxv https://www.broshuis.com/news/ransomware-attack

xxvii https://europe.autonews.com/automakers/toyota-suspend-output-japan-after-supplier-hit-cyberattack

xxviii https://www.nhtsa.gov/press-releases/nhtsa-updates-cybersecurity-best-practices-new-vehicles

xxx https://www.cisa.gov/emergency-directive-21-02

xxxi https://asec.ahnlab.com/en/27346/

xxxii https://malpedia.caad.fkie.fraunhofer.de/details/elf.rekoobe

xxxiv https://www.securitymagazine.com/articles/97489-blackcat-alphv-ransomware-breaches-60-organizations

xxxv https://attack.mitre.org/groups/G0129/

xxxvi https://twitter.com/invimacolombia/status/1577455552954712064?s=20&t=JYJsQ6PFhxBv3YHim_PQrw

xxxvii https://malpedia.caad.fkie.fraunhofer.de/actor/mummy_spider

xxxix https://thehackernews.com/2022/12/beware-cybercriminals-launch-new.html