Des renseignements utiles qui comptent

Ce rapport fournit un examen complet du paysage mondial des menaces, en mettant l'accent sur la fourniture de renseignements exploitables que les dirigeants peuvent utiliser pour sécuriser leurs organisations de manière proactive. Ce rapport couvre la période de juillet à septembre 2024.

Les solutions de cybersécurité BlackBerry® ont bloqué près d'un million d'attaques contre des clients américains, en identifiant 80 000 signatures malveillantes uniques et en empêchant 430 000 attaques ciblées contre des entreprises commerciales.

Pour plus d'informations, consultez le site Cyberattacks Across the Globe (en anglais).

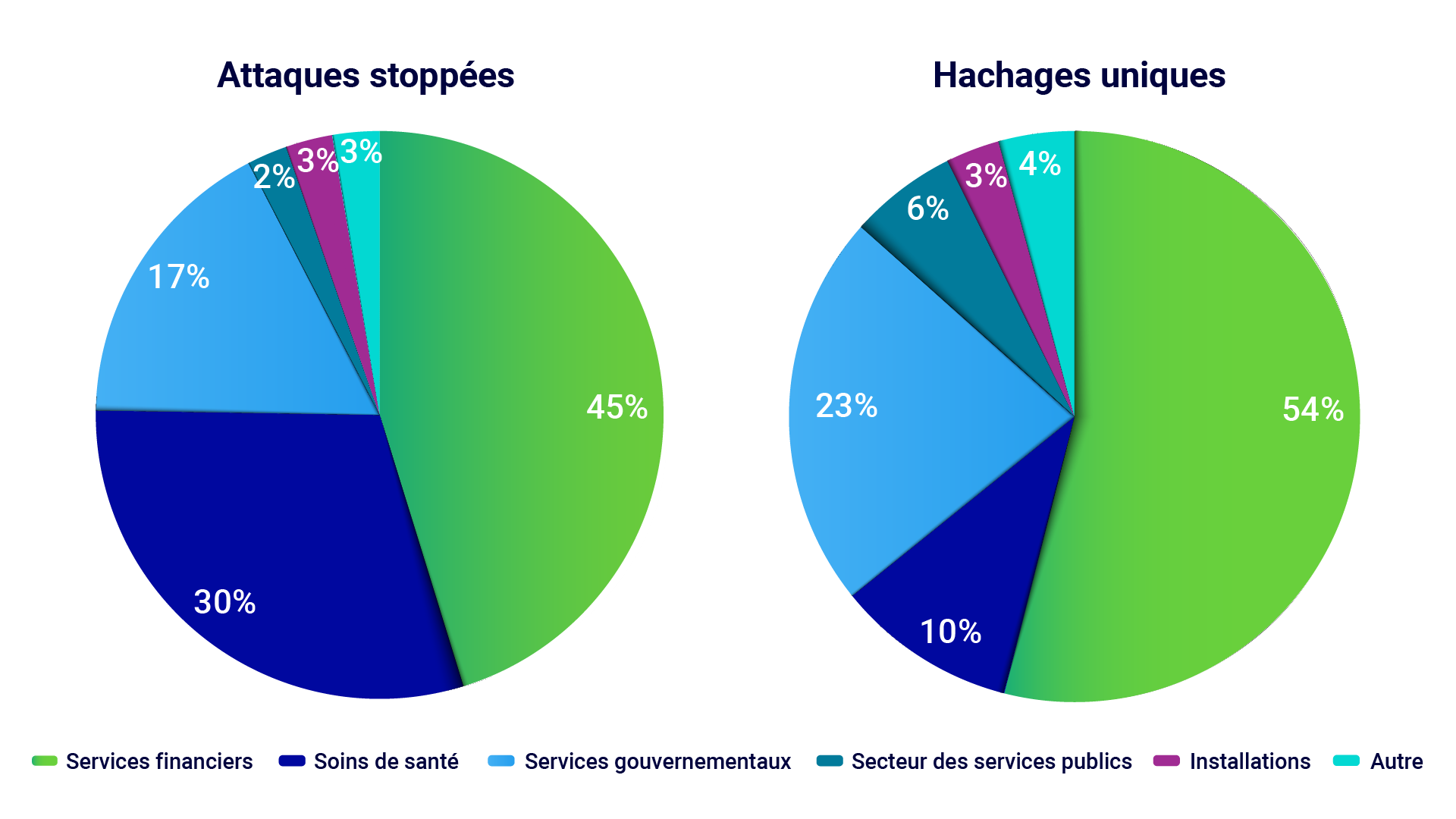

Ce trimestre, sur les 600 000 attaques d'infrastructures critiques détectées, 45 % visaient des institutions financières.

Découvrez les conclusions internes et externes de notre équipe de renseignement sur les cybermenaces (CTI) dans la section " Infrastructures critiques".

Les attaques basées sur PowerShell démontrent l'adaptation régionale des acteurs de la menace tout en maintenant des techniques globales cohérentes dans les régions NALA, APAC et EMEA.

Découvrez comment l'analyse de notre équipe MDR révèle l'évolution des schémas d'attaque régionaux et la persistance mondiale des menaces basées sur PowerShell.

La section "Law Enforcement Limelight" révèle l'évolution du ransomware vers une guerre psychologique ciblée, avec des données exfiltrées de plus en plus souvent utilisées à des fins d'atteinte à la réputation et de levier stratégique plutôt que de simple gain financier.

En savoir plus sur l'épidémie de ransomware qui touche le Canada.

RansomHub héberge désormais des affiliés majeurs, dont LockBit et ALPHV, à l'origine de la majorité des opérations de ransomware détectées au troisième trimestre 2024.

En savoir plus sur les acteurs de la menace et l'outillage.

Le nouveau groupe de ransomware Lynx utilise des tactiques agressives de double extorsion (combinant le vol de données et le cryptage) et s'étend de l'Amérique du Nord et de l'Australie vers les marchés européens.

Consultez notre section sur les menaces prévalentes pour en savoir plus sur les menaces en cours dans les principaux systèmes d'exploitation.

Nous fournissons une liste de protocoles et de contre-mesures de sécurité renforcés pour faire face à l'évolution des tactiques des ransomwares, en mettant l'accent sur la réduction de l'exposition et la sécurité de la communication.

Voir la liste dans les Stratégies d'atténuation des risques.

Découvrez des stratégies d'atténuation détaillées en réponse à Salt Typhoon en se concentrant sur la protection des infrastructures de communication critiques.

Explorer les stratégies de défense pour protéger les infrastructures de communication critiques.

Table des matières

Le BlackBerry® Global Threat Intelligence Report fournit des informations essentielles aux RSSI et aux décideurs, en se concentrant sur les menaces et les défis les plus récents en matière de cybersécurité dans leurs secteurs d'activité et régions spécifiques.

En 2024, de nombreux facteurs ont façonné le paysage des menaces de cybersécurité. Des élections clés dans le monde entier, des conflits en cours et des tensions géopolitiques sur diverses questions litigieuses ont créé un environnement instable. Cette agitation a donné du pouvoir aux acteurs malveillants et aux groupes de cybermenaces à l'échelle mondiale. Ces entités exploitent l'incertitude et l'agitation pour réaliser des profits financiers, mener des opérations de cyberespionnage, causer des dommages ou amplifier le chaos.

Cyberattaques dans le monde entier

Paysage des cyberattaques par secteur d'activité

Sécurité des communications : Menaces et mesures d'atténuation

L'application de la loi sous les feux de la rampe

Cybermenaces : Acteurs clés du traitement, outils et manœuvres défensives

CylanceMDR: Menaces et mesures d'atténuation

Alertes de l'équipe de réponse aux incidents de BlackBerry

Vulnérabilités et expositions courantes

Menaces prévalentes par système d'exploitation

Cyberattaques dans le monde entier

Les performances de BlackBerry en matière de cybersécurité basées sur l'IA

Au cours de la période de trois mois allant de juillet à septembre 2024, les solutions de cybersécurité pilotées par l'IA de BlackBerry ont protégé une grande variété de clients à travers le monde. Notre technologie de sécurité a déjoué près de deux millions de cyberattaques et enregistré plus de 3 000 hachages malveillants uniques par jour ciblant nos clients.

Les États-Unis ont été confrontés au plus grand nombre de cyberattaques au cours de ce trimestre, bien plus que tout autre pays. La technologie de cybersécurité de BlackBerry a bloqué près d'un million d'attaques contre des clients américains, dont environ 80 000 impliquant l'utilisation de hachages malveillants uniques.

BlackBerry suit le nombre de hachages malveillants uniques utilisés dans ces attaques, par rapport au nombre total d' attaques. Souvent, des logiciels malveillants de base ou "prêts à l'emploi" sont réutilisés dans des attaques à grande échelle, ce qui fait que le même binaire est identifié plusieurs fois.

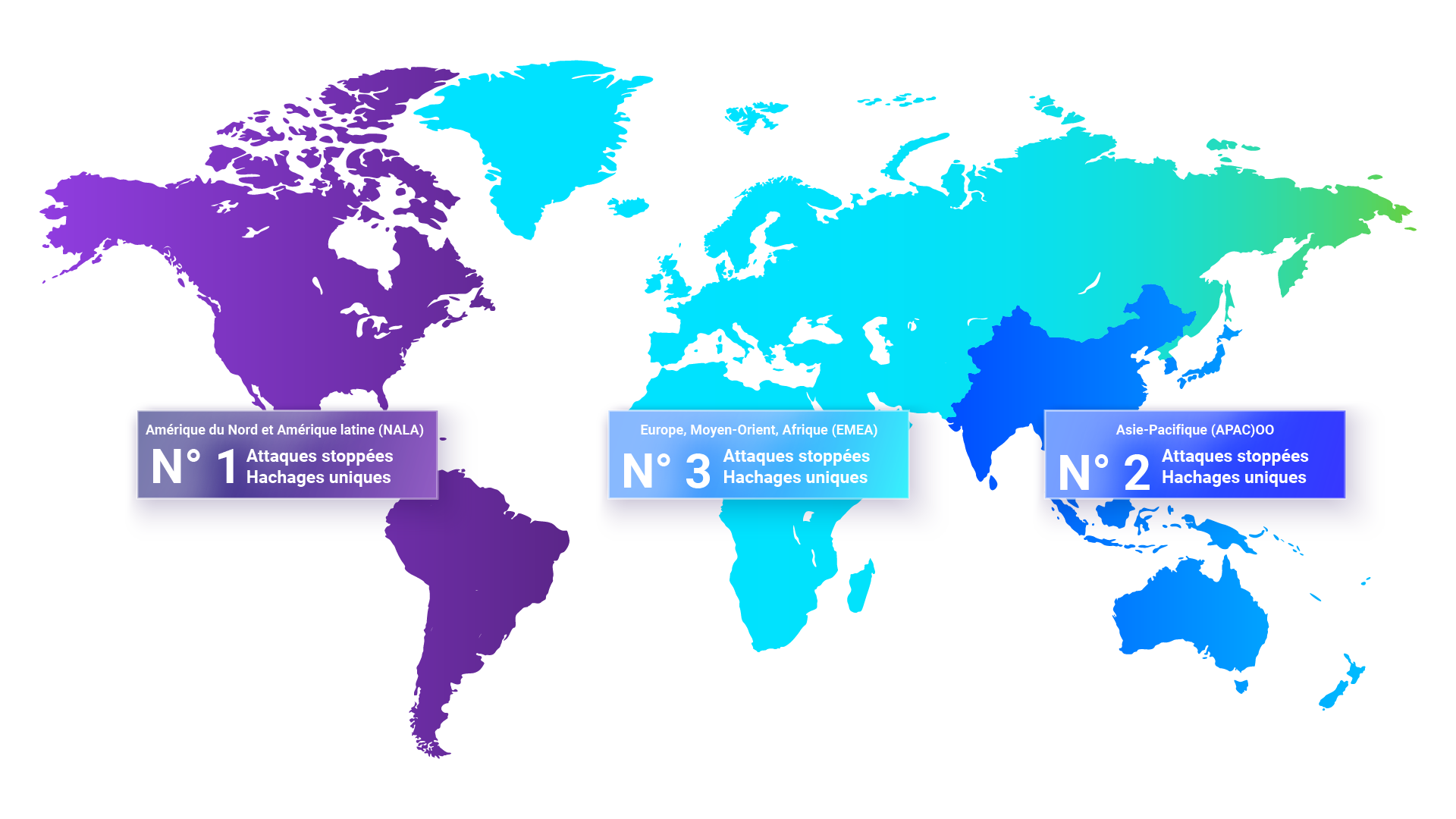

Les logiciels malveillants uniques ou nouveaux sont généralement utilisés dans le cadre d'attaques très ciblées. Les clients de BlackBerry dans la région Amérique du Nord et Amérique Latine (NALA) ont enregistré le plus grand nombre de tentatives d'attaques (c'est-à-dire les attaques stoppées par les solutions de cybersécurité de BlackBerry) et le plus grand nombre de hachages uniques. La région APAC (Asie et Pacifique) s'est classée en deuxième position et la région EMEA (Europe, Moyen-Orient, Afrique) en troisième position.

Au cours de cette période, l'analyse de l'équipe BlackBerry Managed Detection and Response (MDR) a révélé des modèles régionaux distincts dans l'activité des menaces. Les attaques basées sur PowerShell sont apparues comme une menace globale cohérente, avec une exécution codée en Base64 apparaissant dans les cinq premières détections dans toutes les régions - se classant premier dans NALA, cinquième dans APAC et troisième dans EMEA.

Chaque région présente également des caractéristiques uniques en matière de menaces :

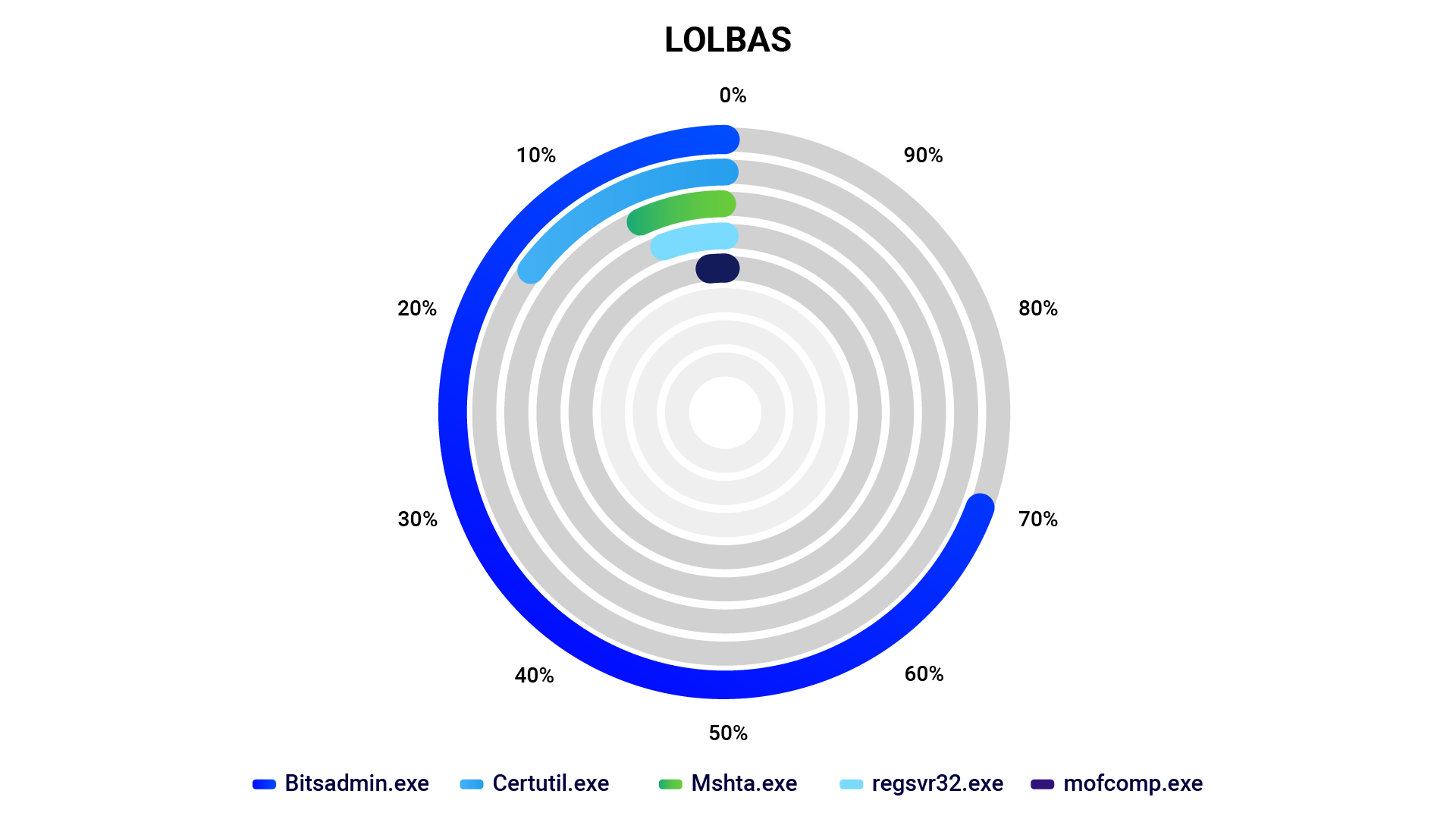

- La NALA a constaté d'importants volumes d'abus d'outils système, les outils Sysinternals renommés et les shells LOLBAS (Living Off the Land Binaries and Scripts) figurant parmi les principales préoccupations.

- L'APAC a été confrontée à d'importantes tentatives de vol d'informations d'identification et d'évasion de défense, ciblant en particulier Windows Defender.

- La région EMEA a montré des schémas d'attaque variés, allant des commandes de téléchargement PowerShell à la manipulation de comptes d'utilisateurs.

Ces différences régionales dans les modèles de cyberattaques suggèrent que les acteurs de la menace adaptent leurs approches en fonction des facteurs régionaux, tout en conservant certaines techniques cohérentes à l'échelle mondiale.

Figure 2 : Les cinq principales alertes CylanceMDR par région.

NALA

2ème : Exécution d'un outil Sysinternals éventuellement renommé

3ème : Les services ont lancé un shell LOLBAS

4ème : Exécution d'outils d'accès à distance

5ème : Exécution d'une commande de téléchargement PowerShell : Exécution d'une commande de téléchargement PowerShell

APAC

2ème : La tâche planifiée Svchost lance Rundll32

3ème : Falsification de Windows Defender via PowerShell

4ème : Abus possible de Msiexec via le chargement de DLL

5ème : Exécution suspecte de PowerShell encodé en Base64

EMEA

2ème : Abus possible de la ligne de commande stdout

3ème : Exécution suspecte de PowerShell encodé en Base64

4ème : Création d'un compte utilisateur via Net Local Group Add

5ème : La tâche de planification Svchost lance Rundll32

Analyse géopolitique et commentaires

Il y a plus de dix ans, Leon Panetta, alors secrétaire américain à la défense, mettait en garde contre un "cyber Pearl Harbor" potentiel, soulignant la perspective d'une cyberattaque paralysante sur les infrastructures essentielles des États-Unis qui se répercuterait sur le monde cyber-physique. Bien que son terrible avertissement ne se soit pas encore concrétisé, notre dépendance à l'égard des technologies numériques vulnérables aux attaques, à l'exploitation et à la manipulation s'est accrue. Certains ont qualifié la situation difficile dans laquelle se trouvent nos sociétés numérisées de "marché diabolique" qui a compromis la sécurité au profit de la croissance économique, de l'augmentation de la productivité et de la commodité.

Il y a dix ans, il n'y avait qu'une poignée d'acteurs principalement étatiques capables de mener des cyberattaques sophistiquées. Aujourd'hui, il existe des centaines d'acteurs étatiques et non étatiques. La dernière évaluation nationale de la cybermenace réalisée par le gouvernement canadien, ainsi que les évaluations de la cybermenace réalisées par d'autres pays alliés tels que le Royaume-Uni, décrivent l'état de la cyberinsécurité comme étant de plus en plus imprévisible, avec un nombre croissant d'acteurs agressifs qui adoptent de nouvelles technologies et de nouvelles tactiques pour améliorer et amplifier leurs activités malveillantes.

L'impact de cette prolifération est omniprésent. Selon la Global Anti-Scam Alliance, on estime que 25,5 % de la population mondiale sera touchée par la fraude cybernétique en 2023. Au Royaume-Uni, plus de 70 % des moyennes et grandes entreprises et près de 66 % des organismes de bienfaisance à revenu élevé ont subi une forme ou une autre de violation de la cybersécurité. Au Canada, plus de deux tiers (70 %) des Canadiens ont subi un incident de cybersécurité au cours de l'année écoulée. L'analyse de BlackBerry confirme ces tendances et met en évidence l'augmentation des cyberattaques contre les infrastructures critiques.

Les rançongiciels sont largement considérés comme la forme la plus perturbatrice de la cybercriminalité et l'on craint de plus en plus qu'ilsne paralysent non seulement les entreprises, mais aussi les pays. En fait, les attaques de ransomware contre les infrastructures critiques, telles que le secteur de la santé, sont en nette augmentation. Aux États-Unis, le ministère de la Santé et des Services sociaux a signalé une augmentation de 278 % des grandes violations de données impliquant des ransomwares dans les hôpitaux entre 2018 et 2022. La prolifération des attaques de ransomware s'accompagne d'une diversification des tactiques et des techniques utilisées par les acteurs de ce type d'attaques. Les groupes de ransomware emploient désormais des stratégies d'extorsion à multiples facettes qui impliquent l'exfiltration et le cryptage des données des victimes, tout en maintenant des sites de fuite de données sur le dark web où sont affichées les données volées aux victimes qui ne se conforment pas à la loi. Le réseau de la criminalité devient de plus en plus complexe.

Le défi n'est pas seulement technique. La réalité alarmante est que les opérations de cybercriminalité ont un impact négatif sur le bien-être humain. Des chercheurs ont constaté une augmentation de 35 à 41 % de la mortalité hospitalière à la suite d'une attaque de ransomware contre un hôpital. D 'autres études ont montré que les attaques par ransomware ont un effet en cascade sur les services d'urgence adjacents, provoquant des perturbations opérationnelles importantes et ayant un impact négatif sur l'arrivée des ambulances, les temps d'attente pour les traitements et les soins prodigués aux patients.

Une autre tendance alarmante est l'émergence d'une industrie de la traite des êtres humains liée à la cybercriminalité. Les Nations unies ont recensé environ 220 000 personnes victimes de la traite dans le cadre d'opérations de cybercriminalité en Asie du Sud-Est en 2023. Ces personnes voient leur vie menacée et sont soumises à la torture et à des peines ou traitements cruels, inhumains et dégradants, à la détention arbitraire, à la violence sexuelle, au travail forcé et à d'autres formes d'exploitation. Les groupes criminels organisés mènent de telles opérations à partir du Cambodge depuis plus d'une décennie et se sont depuis étendus à d'autres pays tels que le Myanmar, la Thaïlande, le Laos et les Philippines. Dans certains cas, des personnes sont acheminées vers ces sites d'opérations cybercriminelles forcées en Asie du Sud-Est depuis des pays aussi éloignés que le Brésil et l'Afrique de l'Est.

Alors que les cybermenaces prolifèrent, les gouvernements et l'industrie travaillent d'arrache-pied pour perturber l'écosystème des ransomwares et renforcer notre capacité collective à dissuader les cyberacteurs malveillants. En octobre 2024, BlackBerry et Sécurité publique Canada ont accepté de coprésider le groupe consultatif du secteur public-privé de l'initiative internationale de lutte contre les rançongiciels (CRI). Avec les 68 États membres de la CRI, BlackBerry travaille à renforcer la résilience collective contre les ransomwares et à mieux équiper les gouvernements du monde entier pour contrer la menace des ransomwares et d'autres menaces cybernétiques.

Paysage des cyberattaques par secteur d'activité

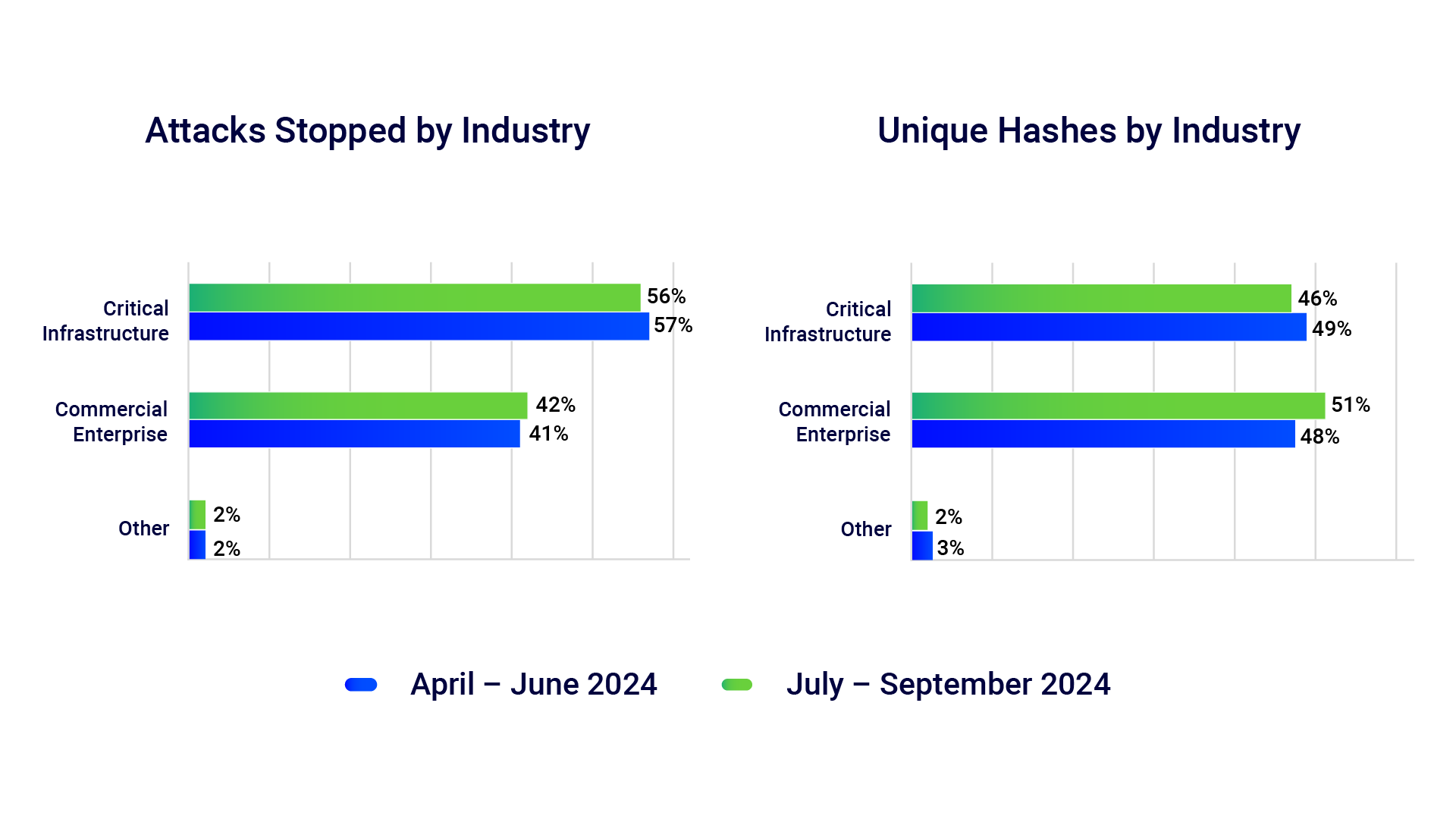

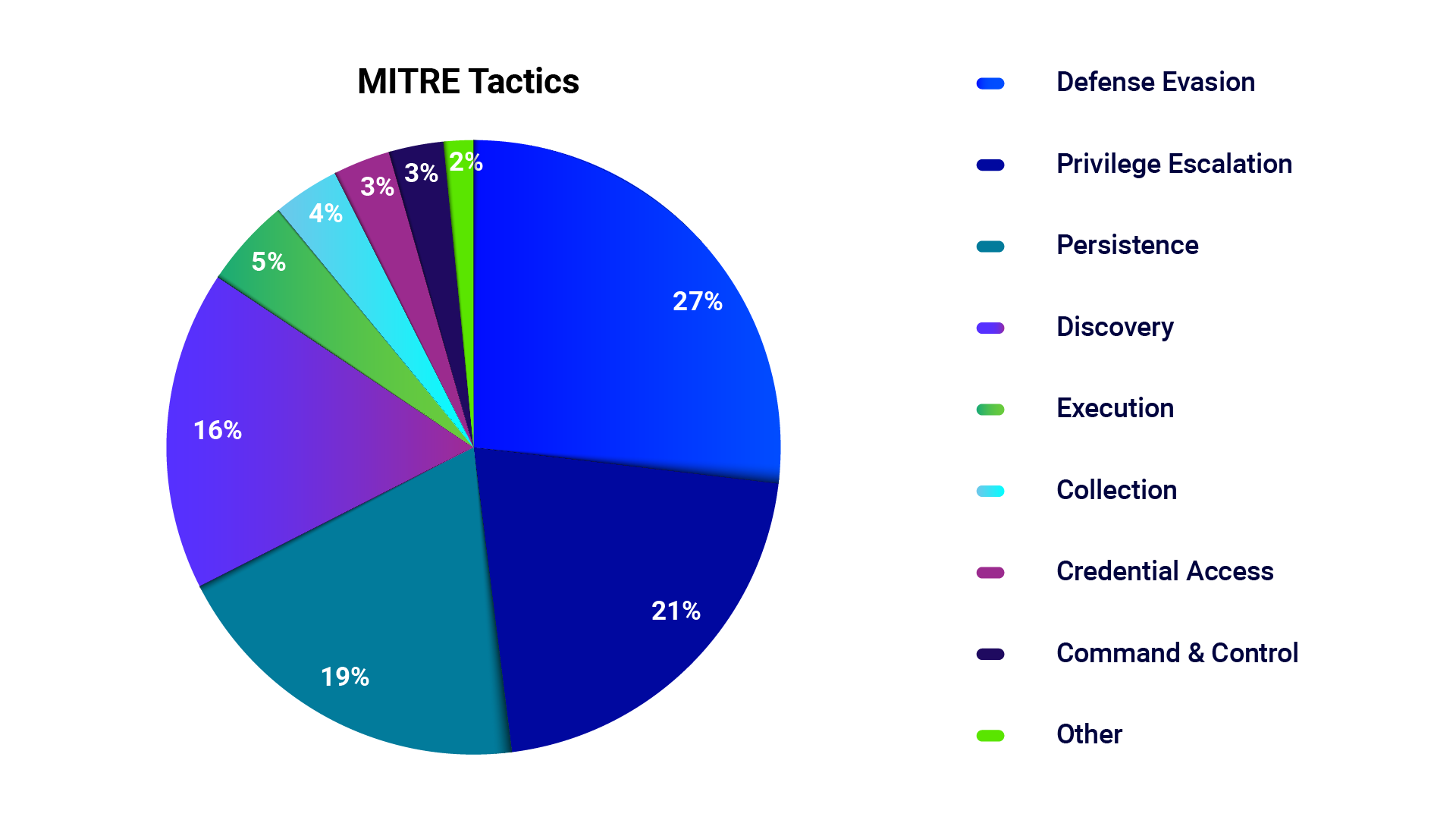

En passant d'une perspective globale à une approche sectorielle, les analystes de BlackBerry ont identifié les principales cibles des acteurs de la menace. Pour les besoins de ce rapport, les secteurs industriels sont regroupés en deux grandes catégories : les infrastructures critiques et les les entreprises commerciales.

BlackBerry recueille des données télémétriques et des statistiques sur les clients des infrastructures critiques dans les 16 secteurs d'activité définis par l'Agence pour la cybersécurité et la sécurité des infrastructures (CISA). Il s'agit notamment des secteurs de la santé, de l'administration, de l'énergie, de la finance et de la défense. Les entreprises commerciales sont celles qui produisent, distribuent ou vendent des biens et des services. Ces entreprises opèrent dans divers secteurs tels que la fabrication, la vente au détail et les services. La figure 3 ci-dessous montre la répartition des attaques et des hachages uniques entre les infrastructures critiques et les entreprises commerciales.

Figure 3 : Répartition des attaques et des hachages uniques dans les infrastructures critiques et les entreprises commerciales, avril - juin 2024 vs. juillet - septembre 2024.

Menaces sur les infrastructures critiques

Les infrastructures critiques peuvent constituer une cible potentiellement lucrative pour les cybercriminels. Les données précieuses détenues par ces industries sont souvent vendues sur des marchés souterrains, utilisées pour planifier de futures attaques ou exploitées à des fins d'espionnage. On a assisté récemment à une recrudescence des attaques visant les secteurs des infrastructures critiques tels que les soins de santé, l'énergie, la finance et la défense. Pour les organisations de ces secteurs, les temps d'arrêt sont coûteux. Elles sont plus enclines à payer une rançon pour restaurer rapidement leurs systèmes en raison des pertes potentielles qu'elles-mêmes et leurs clients pourraient subir du fait des temps d'arrêt et de l'impossibilité d'accéder à des données essentielles.

Avec la numérisation d'un nombre croissant de services et la connexion à Internet d'un nombre sans précédent de systèmes, les organisations de ces secteurs se retrouvent souvent dans la ligne de mire des cybercriminels. Ces groupes criminels vont des pirates novices cherchant à se faire reconnaître par leurs pairs aux acteurs de la menace des États-nations organisés et aux groupes de ransomwares établis cherchant à infliger le chaos à leurs ennemis. L'impact de ces attaques peut être dévastateur, affectant la sécurité nationale et perturbant les opérations essentielles, tout en mettant en danger la stabilité économique et même des vies humaines.

Les solutions de cybersécurité de BlackBerry, y compris les solutions de cybersécurité. CylanceENDPOINT™, ont déjoué près de 600 000 attaques sur les infrastructures critiques ce trimestre, avec 45% de ces attaques ciblant le secteur financier. La finance continue d'être une cible populaire pour les cyberattaquants.

-

Les cybermenaces pour les infrastructures critiques identifiées et bloquées par BlackBerry

Ce sont les menaces que BlackBerry a identifiées et contre lesquelles elle se protège au sein de sa propre base de clients.

-

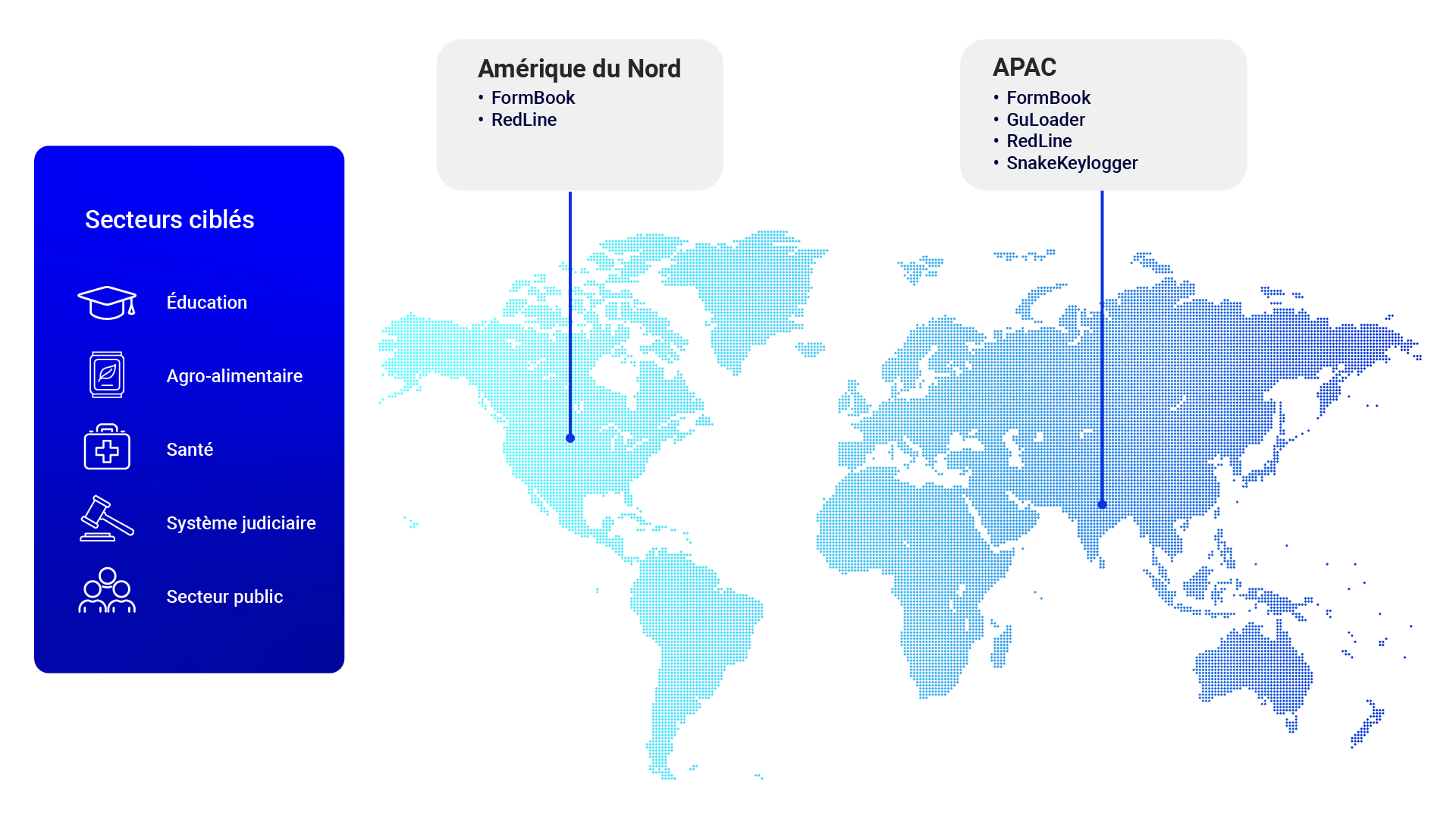

FormBook

Type : Voleur d'informations

Cibles : Production alimentaire, système judiciaire, éducation

Régions : APAC, NALA

FormBook et son évolution, xLoader, sont des familles de logiciels malveillants avancés qui fonctionnent à la fois comme des voleurs d'informations et des téléchargeurs polyvalents. Ils se sont constamment adaptés pour échapper aux cyberdéfenses en utilisant des techniques anti-machine virtuelle (VM), l'injection de processus et le chiffrement personnalisé. Vendu en tant que logiciel malveillant en tant que service (MaaS), xLoader peut extraire des données à partir de navigateurs, de clients de messagerie et de diverses applications. Les récents cyberincidents impliquant xLoader/FormBook ont ciblé la production alimentaire dans la région APAC, ainsi que les secteurs de l'éducation et de la justice dans la région NALA.

-

Snake Keylogger

Type : Voleur d'informations

Cibles : Production alimentaire

Régions : APAC

Snake Keylogger (également connu sous les noms de 404 Keylogger et KrakenKeylogger) est un MaaS qui utilise un keylogger par abonnement doté d'une pléthore de fonctionnalités. Le logiciel malveillant peut voler des données sensibles et des informations d'identification à partir de navigateurs Internet, ainsi qu'enregistrer les frappes au clavier et réaliser des captures d'écran du bureau de la victime.

Initialement publié sur un forum de piratage russe fin 2019, Snake Keylogger a depuis gagné en complexité, avec une plus grande diversification de son infrastructure de commande et de contrôle (C2) et la capacité de chiffrer ses charges utiles de logiciels malveillants. Le logiciel malveillant peut également désactiver les services antivirus (AV) afin de pouvoir fonctionner sans entrave. Ses méthodes d'exfiltration sont exceptionnellement complètes, incluant le courrier électronique, le FTP, le SMTP, Pastebin (un site web de stockage de texte) et l'application de messagerie Telegram. Il convient de noter que Telegram représentait 60 à 80 % du trafic Internet total en Russie en 2023 et qu'il offre un environnement de communication presque totalement non censuré dans un pays où l'accès aux sites Internet est étroitement contrôlé.

-

GuLoader

Type : Téléchargeur

Cibles : Production alimentaire, Système judiciaire

Régions : APAC

GuLoader (également connu sous le nom de CloudEyE) est un téléchargeur important qui distribue des logiciels malveillants supplémentaires. Depuis 2020, le groupe de menace à l'origine de GuLoader a ajouté des techniques anti-analyse afin de rendre plus difficile pour les services de sécurité d'identifier sa présence sur un système ou de mettre en œuvre des contre-mesures. GuLoader fonctionne généralement en tandem avec d'autres logiciels malveillants, notamment des voleurs d'informations tels que FormBook, Agent Tesla et Remcos.

-

RedLine

Type : Voleur d'informations

Cibles : Soins de santé, secteur public, éducation, production alimentaire

Régions: NALA, APAC

RedLine est un voleur d'informations fréquemment distribué par le biais de plateformes MaaS. Ses opérateurs sont principalement motivés par des raisons financières plutôt que par des intérêts politiques ou d'espionnage et emploient une stratégie d'attaque "dispersée", s'attaquant à toutes les industries et régions sans sembler se concentrer sur des cibles spécifiques.

-

Menaces pour les infrastructures critiques signalées par des sources externes

Les chercheurs de BlackBerry ont compilé une liste de cyberattaques récentes et notables qui se sont produites au cours du trimestre et qui ont été rapportées par les médias et d'autres organisations de cybersécurité. Notre objectif est de fournir une vision plus large du paysage des cyber-menaces dans les infrastructures critiques.

-

En juillet, le groupe de menace Play (PlayCrypt) a ciblé deux organisations du secteur de l'énergie : Texas Electric Cooperatives, une association qui représente 76 coopératives électriques dans tout l'État, et 21st Century Energy Group, un fournisseur de divers services et produits énergétiques en Pennsylvanie et dans l'Ohio. Les violations ont entraîné la perte d'informations personnelles et de données comptables et fiscales, dont certaines ont été publiées sur le site Play leak peu de temps après.

-

En juillet, une autre attaque a visé le Richland Paris Hospital, une organisation à but non lucratif de Louisiane qui fournit des services de santé essentiels à la communauté rurale. Cette attaque a été perpétrée par le groupe de ransomware Dispossessor, observé pour la première fois en décembre 2023. Dispossessor agit comme un courtier en données plutôt que comme un groupe de ransomware traditionnel. De manière inhabituelle, Dispossessor a publié une vidéo montrant plus de 100 pages d'informations sensibles sur les patients. En août, le FBI, en collaboration avec les services de police locaux et internationaux , a annoncé qu'il avait démantelé l'infrastructure du groupe Dispossessor.

-

À la fin du mois d'août, les agences américaines ont émis un avis conjoint sur la cybersécurité, avertissant qu'un groupe d'acteurs affiliés à l'Iran, connu sous le nom de Pioneer Kitten, collaborait avec des groupes de ransomware pour attaquer des infrastructures critiques aux États-Unis et à l'étranger, notamment en Azerbaïdjan, aux Émirats arabes unis (EAU) et en Israël. Les secteurs ciblés comprenaient la santé, l'éducation, la défense, la finance et le gouvernement. Pioneer Kitten a permis à des groupes tels que RansomHouse, ALPHV et NoEscape de déployer des ransomwares en exploitant les vulnérabilités des pare-feu et des VPN. Ils ont également utilisé Shodan, un moteur de recherche de l'internet des objets (IoT) qui trouve "tout, des centrales électriques aux téléphones portables, en passant par les réfrigérateurs et les serveurs Minecraft" dans leurs attaques. (Bien qu'il soit destiné aux professionnels, les capacités considérables de Shodan peuvent également être exploitées par les cybercriminels).

-

À la mi-septembre, des chercheurs de Google ont observé un groupe de cyberespionnage baptisé UNC2970, qui serait lié au gouvernement nord-coréen. Utilisant des tactiques d'hameçonnage, ce groupe s'est fait passer pour plusieurs entreprises établies dans les secteurs de l'énergie et de l'aérospatiale, créant de fausses offres d'emploi conçues pour attirer des cibles spécifiques. Une fois qu'une victime a été attirée par le leurre, elle reçoit une "description de poste" en format PDF dans une archive ZIP. Pour ouvrir ce fichier, les attaquants ont fourni une version malveillante de SumatraPDF. Une fois exécutée, cette version déclenchait une chaîne d'exécution facilitée par BURNBOOK, un lanceur de logiciels malveillants conçu en C/C++, qui finissait par déployer une porte dérobée MISTPEN. MISTPEN est une version trojanisée de binhex.dll, un plugin Notepad++, qui a été modifié pour inclure une porte dérobée, compromettant ainsi l'ordinateur de l'utilisateur ciblé.

-

Fin septembre, une cyberattaque contre une station d'épuration d'Arkansas City, au Kansas, a obligé à passer au contrôle manuel. Bien que l'attaque ait affecté les systèmes de contrôle de l'usine, la sécurité de l'eau est restée intacte. L'attaquant s'est enfermé par inadvertance en mettant les systèmes hors ligne, ce qui a empêché la compromission de données sensibles. Bien qu'une demande de rançon ait été laissée, aucun lien avec des groupes de menace connus n'a été identifié.

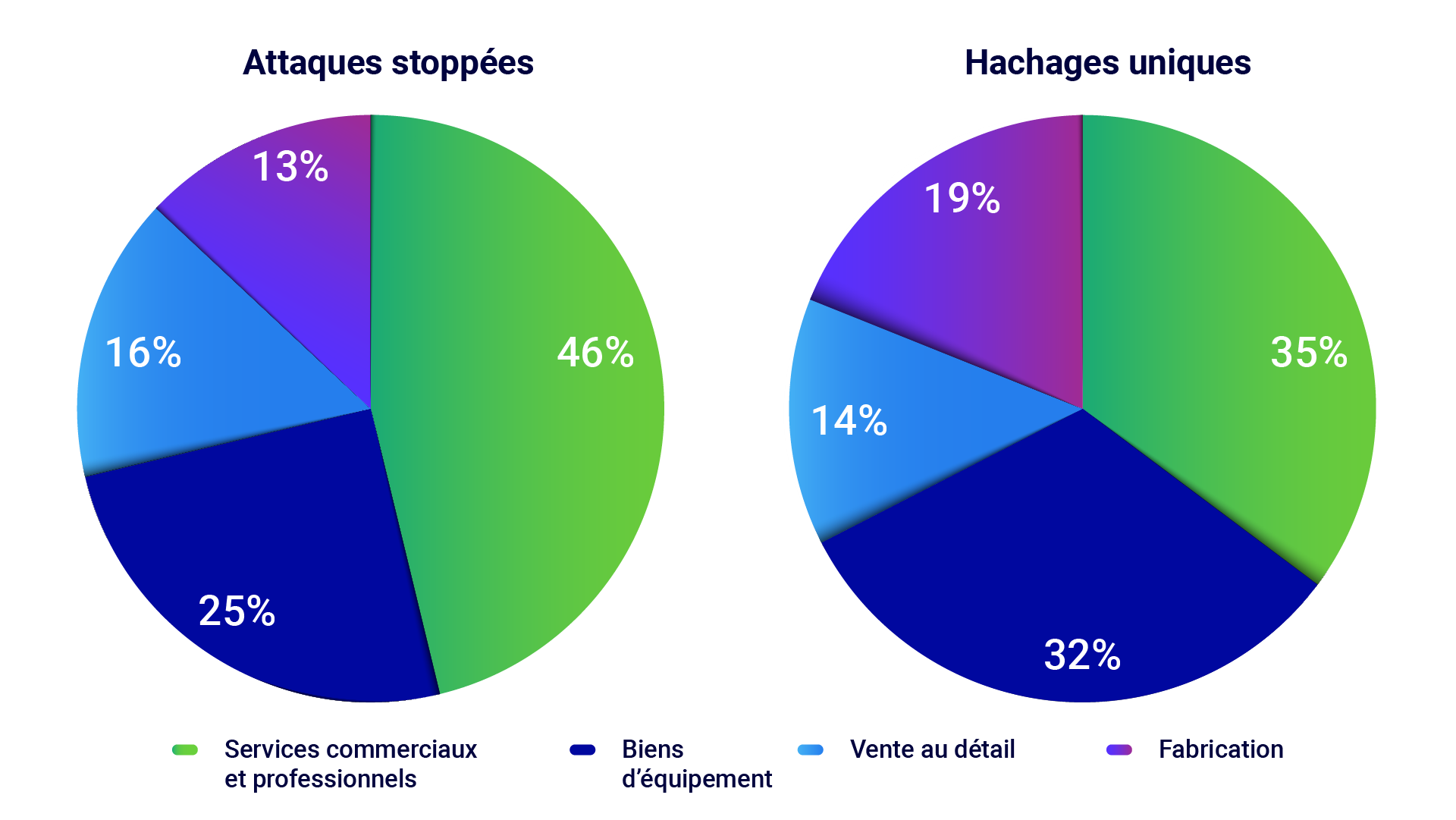

Menaces pour les entreprises commerciales

L'industrie des entreprises commerciales, qui couvre des secteurs tels que les biens d'équipement, le commerce de détail et le commerce de gros, est une cible de choix pour les cyberattaques sophistiquées. Les violations réussies peuvent compromettre les réseaux, entraîner des pertes de données, des perturbations opérationnelles, des atteintes à la réputation et des coûts financiers importants.

Ce trimestre, les solutions de cybersécurité de BlackBerry ont arrêté plus de 430 000 attaques ciblées contre des entreprises commerciales. Le graphique ci-dessous illustre les industries qui ont reçu le plus grand volume de tentatives d'attaques et de hashs de logiciels malveillants uniques.

-

Les cybermenaces des entreprises commerciales identifiées et bloquées par BlackBerry

Ce sont les menaces que BlackBerry a identifiées et contre lesquelles elle se protège au sein de sa propre base de clients.

-

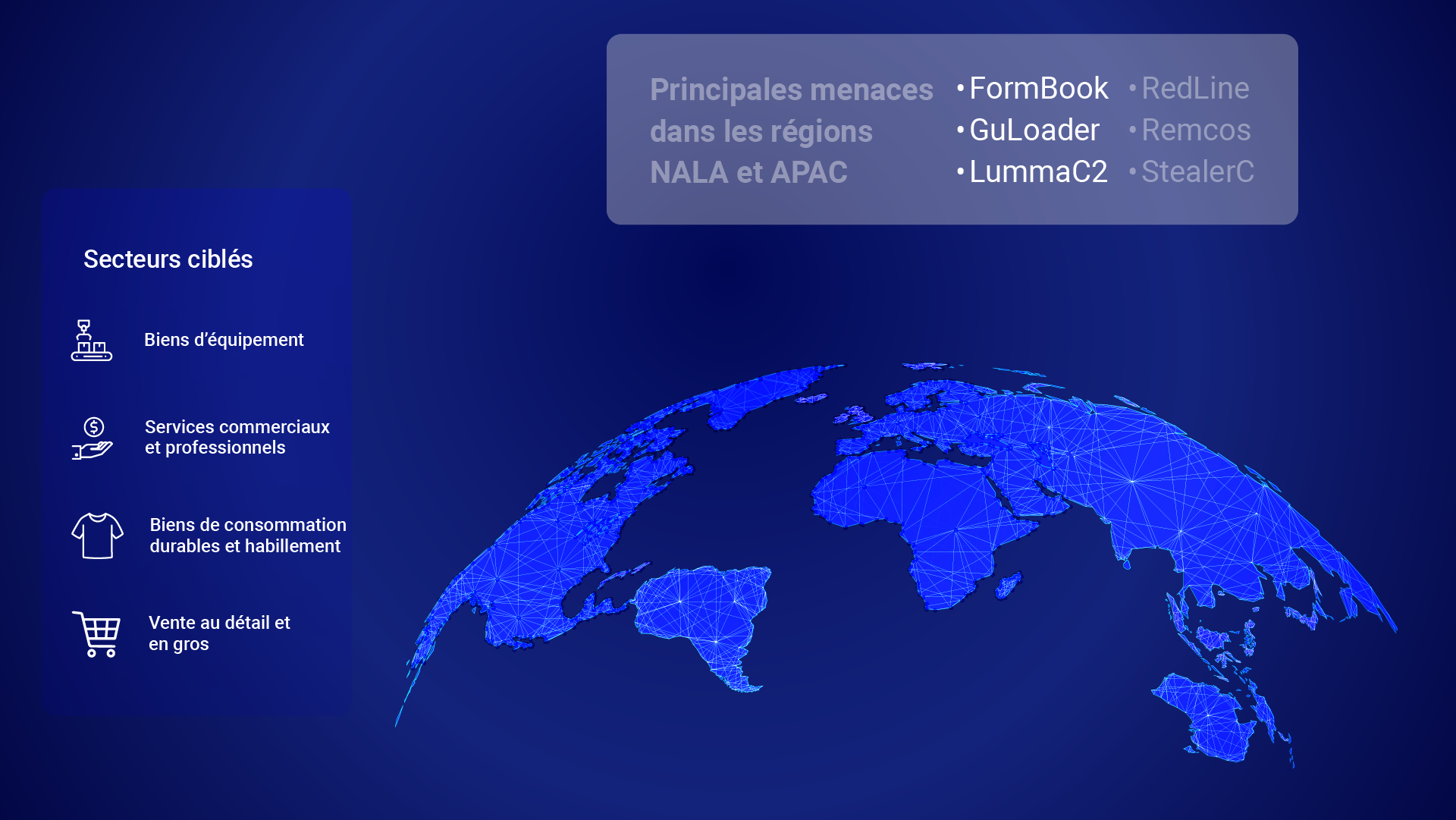

LummaC2

Type : Voleur d'informations

Cibles : Commerce de détail et de gros, Services commerciaux et professionnels

Régions : APAC, NALA

Observé pour la première fois en août 2022, LummaC2 (également connu sous le nom de LummaC2 Stealer) est un voleur d'informations, écrit en langage de programmation C, qui cible à la fois les entreprises commerciales et les infrastructures critiques. Axé sur l'exfiltration de données sensibles, il est souvent promu et distribué via des forums clandestins de cybercriminels russes et des groupes Telegram. Ce puissant infostealer fonctionne en tant qu'opération MaaS et s'appuie souvent sur des chevaux de Troie et des spams pour se propager.

-

StealerC

Type : Voleur d'informations

Cibles : Biens d'équipement, services commerciaux et professionnels

Régions : APAC, NALA

StealerC est un voleur d'informations basé sur le langage C, conçu pour dérober des données sensibles à partir de divers programmes, navigateurs web et clients de messagerie, avant d'exfiltrer ces informations privées vers l'attaquant. Observé pour la première fois en 2023, ce logiciel malveillant peut déposer d'autres charges utiles sur l'appareil de la victime.

-

FormBook

Type : Voleur d'informations

Cibles : Commerce de détail et de gros, Services commerciaux et professionnels

Régions : NALA, APAC

FormBook (observé pour la première fois en 2016) et son évolution, xLoader, sont des familles de logiciels malveillants sophistiqués qui fonctionnent comme des voleurs d'informations complexes et des téléchargeurs polyvalents pour d'autres logiciels malveillants. Ils continuent d'évoluer pour échapper aux cyberdéfenses grâce à des techniques anti-VM, à l'injection de processus et à des routines de chiffrement personnalisées. xLoader peut voler des données à partir de navigateurs et de clients de messagerie et effectuer un large éventail d'autres actions. Comme il est vendu en tant que MaaS, sa présence sur un système ou un réseau ne renvoie pas nécessairement à un acteur spécifique. Ce modèle opérationnel flexible lui permet de cibler un large éventail de secteurs industriels dans le monde entier.

-

GuLoader

Type : Téléchargeur

Cibles: Commerce de détail et de gros, Services commerciaux et professionnels

Régions: APAC, NALA

GuLoader (également connu sous le nom de CloudEyE) est un téléchargeur de premier plan qui distribue des logiciels malveillants. Observées pour la première fois en 2020, les techniques anti-analyse de GuLoader compliquent la tâche des équipes de sécurité lorsqu'il s'agit d'identifier les attaques ou de concevoir des contre-mesures. GuLoader fonctionne généralement en tandem avec d'autres logiciels malveillants, notamment des voleurs d'informations tels que FormBook, Agent Tesla et Remcos.

-

RedLine

Type : Voleur d'informations

Cibles: Biens d'équipement, biens de consommation durables et habillement, services commerciaux et professionnels

Régions: APAC, NALA

RedLine est un malware infostealer largement diffusé, observé pour la première fois en mars 2020 et souvent vendu en tant que MaaS. Le groupe de menace qui distribue le malware semble être motivé par le gain financier plutôt que par la politique, la destruction de données ou l'espionnage. C'est pourquoi RedLine apparaît constamment sur notre radar, ciblant activement un éventail inhabituellement large d'industries et de régions géographiques.

-

Remcos

Type: Accès à distance

Cibles: Commerce de détail et de gros, Services commerciaux et professionnels

Régions: APAC, NALA

Remcos, abréviation de Remote Control and Surveillance (contrôle et surveillance à distance), est un cheval de Troie d'accès à distance (RAT) de qualité commerciale utilisé pour contrôler à distance un ordinateur ou un appareil. Bien qu'il soit présenté comme un logiciel légitime, il est souvent utilisé de manière abusive pour obtenir un accès illégal à l'ordinateur ou au réseau d'une victime.

-

Cybermenaces pour les entreprises commerciales signalées par des sources externes

Les chercheurs de BlackBerry ont compilé une liste de cyberattaques récentes et notables, rapportées par les médias et d'autres organisations de cybersécurité, afin de fournir une vision plus large du paysage de la cybermenace pour les entreprises commerciales.

-

En juillet, Empereon Constar, une société d'externalisation des processus d'affaires basée en Arizona, a été victime d'une intrusion de la part d'opérateurs du ransomware Akira qui auraient dérobé 800 Go de données, dont des informations sur des clients, des fichiers d'employés et des dossiers financiers. Le groupe utilise une double tactique d'extorsion, exigeant une rançon à la fois pour le décryptage et la non-divulgation d'informations confidentielles. S'il n'est pas payé, il menace de publier les données volées sur des sites de fuites en ligne et sur le dark web.

-

Fin juillet, le centre de fitness Odyssey de Pennsylvanie a été la cible du groupe de ransomware Play (également connu sous le nom de PlayCrypt). Le groupe de cybercriminels, responsable de plus de 300 attaques mondiales par ransomware, a utilisé sa méthode de double extorsion, chiffrant les systèmes du centre de remise en forme après avoir exfiltré des données sensibles.

-

Le fournisseur espagnol d'objets d'art Artesanía Chopo a été attaqué en août par le groupe de ransomwares Meow Leaks, qui affirme avoir volé 85 Go de données sensibles. Meow Leaks est l'une des quatre nouvelles souches de logiciels malveillants dérivées de la fuite du code source du tristement célèbre ransomware Conti. Meow Leaks conserve les principales fonctionnalités de Conti, notamment l'utilisation de l'algorithme de chiffrement ChaCha20 sur les machines compromises. Les victimes sont invitées à contacter les opérateurs de Meow par courrier électronique ou par Telegram pour obtenir le décryptage.

-

En septembre, le détaillant belge de mode en ligne LolaLiza a été touché par les opérateurs du ransomware BlackSuit, qui ont obtenu un accès non autorisé à la base de données. Cette attaque révèle les risques que courent les détaillants en ligne qui n'ont pas de magasins physiques, obligeant les propriétaires d'entreprises à choisir entre payer la rançon pour reprendre (avec un peu de chance) le contrôle de leurs sites web ou reconstruire leurs services à partir de zéro. Elle souligne également l'importance de sauvegarder régulièrement les données essentielles telles que les bases de données des clients.

-

Fin septembre, le groupe KILLSEC a pris pour cible le détaillant indien de produits électroniques Poorvika Mobiles. La faille a révélé un grand nombre de données sur les clients, notamment des noms, des adresses, des numéros de téléphone, des numéros d'identification fiscale, des détails sur la livraison des produits, des numéros de facture, des montants de transaction et des documents fiscaux.

-

Le distributeur américain d'armes à feu AmChar a été victime du ransomware Cactus à la fin du mois de septembre. L'attaque a compromis des données, notamment des sauvegardes de bases de données, des fichiers d'employés, des données et des contrats d'entreprise, des informations sur les clients et de la correspondance d'entreprise. Les chercheurs en sécurité pensent que les attaquants ont exploité les vulnérabilités du VPN pour s'introduire dans le réseau d'AmChar. Ils ont ensuite publié les informations sur le "dark web", ce qui présente des risques pour la sécurité des clients et des employés.

Sécurité des communications : Menaces et mesures d'atténuation

En raison de son utilisation quasi universelle, l'infrastructure moderne des télécommunications est aujourd'hui confrontée à un éventail sans précédent de menaces sophistiquées visant ses opérations fondamentales et ses flux de données. Qu'il s'agisse d'acteurs étatiques menant des activités d'espionnage à grande échelle ou d'entreprises cybercriminelles proposant des services d'interception, ces menaces exploitent les compromis inhérents entre la connectivité mondiale et la sécurité dans les réseaux de télécommunications publics de chaque pays.

Alors que les organisations dépendent de plus en plus des communications mobiles et numériques pour leurs opérations sensibles, les failles de sécurité dans ces réseaux sont devenues des vulnérabilités critiques qui pourraient potentiellement exposer des avantages concurrentiels, des plans stratégiques et des informations confidentielles. La récente cascade de brèches dans les réseaux de télécommunications montre qu'aucune organisation ne peut supposer que ses communications sont sécurisées simplement parce qu'elle utilise les services d'un opérateur standard.

Au début de ce trimestre, AT&T a révélé une faille de sécurité majeure dans laquelle des acteurs menaçants ont compromis les enregistrements d'appels et de textes de leurs clients cellulaires sur une période prolongée ; nous savons maintenant que de multiples organisations de télécommunications ont été infiltrées. Certains dirigeants américains ont déclaré qu'il s'agissait de"la pire faille dans le secteur des télécommunications de l'histoire de notre pays". La faille d'AT&T a été très importante car elle a touché non seulement les abonnés d'AT&T, mais aussi toute personne dans le monde ayant communiqué avec un client d'AT&T au cours de la période concernée. Les données compromises comprenaient des métadonnées potentiellement précieuses sur les habitudes de communication, le moment des appels et les relations entre les utilisateurs.

Dans cette section, nous examinerons les différents types d'entités qui menacent les infrastructures de communication, les tactiques qu'elles utilisent et les mesures d'atténuation que les organisations peuvent prendre pour protéger leurs données.

Acteurs de la menace

Les acteurs étatiques représentent une menace importante pour la sécurité des télécommunications internationales, comme en témoignent les récents événements au cours desquels des attaquants liés au gouvernement chinois ont mené une vaste campagne de cyber-espionnage. Ces acteurs sophistiqués ont ciblé de grandes entreprises de télécommunications pour accéder aux données des téléphones portables de personnalités importantes, y compris des candidats à la présidence des États-Unis.

Les autorités américaines pensent qu'un acteur de la menace connu sous le nom de Salt Typhoon, étroitement lié au ministère chinois de la sécurité de l'État, est à l'origine de la campagne d'infiltration des télécommunications. Leurs opérations ont touché plusieurs grands opérateurs, dont Verizon, AT&T et T-Mobile, et les enquêteurs ont découvert qu'ils étaient restés indétectés dans ces réseaux pendant plus d'un an.

Les entités criminelles ont évolué au fil du temps pour fournir des services d'attaque hautement spécialisés dans le secteur des télécommunications. Il s'agit notamment d'organisations qui proposent l'interception d'appels en tant que service et exploitent des plates-formes d'écoute téléphonique en tant que service, avec des services facilement disponibles à l'achat sur l'internet. Certains acteurs de la menace ont développé des capacités de redirection et d'interception des connexions cellulaires pour n'importe quel numéro de téléphone à l'insu de l'utilisateur final.

Le secteur des télécommunications est également menacé par des adversaires qui cherchent à obtenir des avantages en exploitant les communications. Ces acteurs ciblent des personnes et des organisations de premier plan en utilisant des données interceptées pour tenter de les faire chanter ou pour exposer des relations confidentielles afin de saper la confiance du public dans la personne ciblée. Leur capacité à identifier et éventuellement à exposer des partisans très connus de candidats politiques qui tentent de rester hors de la vue du public ou des personnes dont la sécurité physique dépend de leur anonymat, comme les journalistes, les reporters et les activistes politiques, est particulièrement préoccupante.

Menaces identifiées

Les vulnérabilités inhérentes aux réseaux de télécommunications peuvent potentiellement exposer les organisations à un réseau complexe de menaces interconnectées. Si les réseaux de télécommunications publics sont excellents pour offrir une accessibilité mondiale, cette accessibilité s'accompagne de compromis en matière de sécurité que les acteurs malveillants peuvent exploiter (et exploitent souvent).

De l'interception directe des communications à l'analyse sophistiquée des métadonnées, ces menaces visent non seulement le contenu des communications, mais aussi les modèles et les relations qu'elles révèlent. Les récentes atteintes aux droits des principaux fournisseurs de télécommunications ont démontré que ces menaces ne sont pas simplement théoriques, mais qu'elles représentent des risques actifs pour la confidentialité entre employeurs et employés, l'avantage concurrentiel et même la sécurité nationale. Voici quelques-uns de ces risques :

Interception des communications : Les acteurs de la menace peuvent intercepter les appels audio/vidéo et les messages SMS, ce qui leur permet d'écouter les communications en temps réel. La plupart des risques que ces vulnérabilités présentent pour la téléphonie standard existent également dans les applications gratuites utilisées pour les appels vocaux et la messagerie.

Exploitation des métadonnées : Avec l'exploitation des métadonnées, les acteurs de la menace collectent et analysent les enregistrements détaillés des appels (CDR) et des messages (MDR). Ces données leur permettent d'établir des cartes détaillées des relations de contact et d'analyser les schémas de communication, notamment la fréquence, l'heure de la journée et la durée des appels. La visibilité en temps réel de ces métadonnées permet aux acteurs de la menace de suivre les abonnés des différents opérateurs de télécommunications et d'identifier les schémas de communication exploitables.

Ismael Valenzuela, vice-président de BlackBerry Threat Research and Intelligence, explique : " Les métadonnées des télécommunications peuvent être une mine d'or pour les cybercriminels. Même si le contenu des appels et des textes ne fait pas l'objet d'une fuite, la connaissance du contexte de ces appels, par exemple qui appelle une personne, à quelle fréquence et à quel moment, peut être facilement utilisée comme arme. Les acteurs de la menace peuvent savoir approximativement où vous vivez, où vous travaillez, à qui vous parlez le plus souvent et même si vous appelez des numéros potentiellement sensibles, tels que des fournisseurs de soins de santé".

Attaques basées sur l'identité : L'absence de validation de l'identité dans les réseaux publics rend l'usurpation d'identité et de numéro de téléphone endémique et presque impossible à prévenir. Les acteurs de la menace peuvent utiliser des métadonnées volées pour cibler spécifiquement les abonnés des télécommunications en usurpant les numéros avec lesquels ils ont déjà communiqué. Ceux qui décrochent seront très probablement soumis à des appels robotisés, mais dans certains cas, les attaquants peuvent utiliser de nouvelles technologies telles que les générateurs de voix profondes pour mettre au point des escroqueries complexes à l'identité.

Le clonage de la voix d'une personne réelle à l'aide de l'IA générative est connu sous le nom de " deepfake audio". Ces types d'attaques gagnent rapidement du terrain dans le monde de l'entreprise, car les attaquants comptent littéralement sur le fait que les employés font confiance à la voix d'une personne qu'ils connaissent - comme leur patron - et abusent de cette confiance pour perpétuer des escroqueries financières très coûteuses.

Vulnérabilités de l'infrastructure : L'infrastructure moderne des télécommunications présente des défis particulièrement difficiles à relever. Les réparations nécessitent souvent le remplacement complet des composants du système, ce qui peut entraîner des interruptions de service et exiger des investissements importants de la part des fournisseurs de télécommunications.

- Composants de systèmes anciens : Des parties essentielles de l'épine dorsale des télécommunications fonctionnent encore sur des systèmes datant des années 1970 et 1980, qui sont antérieurs aux protections modernes en matière de cybersécurité et qui ont été conçus principalement pour les opérations par ligne terrestre. Pour mettre ces composants vieillissants en conformité avec les mesures de sécurité actuelles, il faudrait les renforcer en acheminant les communications par des réseaux de relais sécurisés et en mettant en œuvre un cryptage de bout en bout qui protège à la fois le contenu des données et leurs schémas de transmission.

- Points d'accès au réseau : Les protocoles d'itinérance cellulaire entre opérateurs contiennent des faiblesses inhérentes qui permettent à des acteurs malveillants de rediriger et d'intercepter les connexions cellulaires. Cette vulnérabilité existe chez tous les grands opérateurs, y compris AT&T, Verizon et T-Mobile, comme le montre l'exploitation réussie parSalt Typhoon de nœuds de réseau chez plusieurs fournisseurs.

- Systèmes d'authentification : Les contrôles de sécurité de base tels que l'authentification multifactorielle sont notablement absents de certains composants de l'infrastructure de télécommunications critique. Cette lacune permet aux acteurs de la menace de maintenir un accès persistant une fois qu'ils sont entrés dans l'infrastructure.

- Systèmes de surveillance : L'infrastructure d'"interception légale", conçue pour les opérations de surveillance légale, peut être compromise et révéler des données opérationnelles sensibles sur les enquêtes en cours et les cibles de surveillance.

- Points de transit des données : Les interconnexions entre les fournisseurs de services Internet et les réseaux de télécommunications créent des points de vulnérabilité supplémentaires où le courrier électronique non crypté et d'autres communications peuvent être interceptés.

- Infrastructure d'acheminement mondial : La conception fondamentale des réseaux de télécommunications donne la priorité à la connectivité mondiale plutôt qu'à la sécurité, ce qui crée des vulnérabilités inhérentes à la manière dont les appels et les données sont acheminés entre les fournisseurs et entre les régions.

Collecte de renseignements : Les violations des télécommunications aident grandement les acteurs de la menace dans leurs capacités de collecte de renseignements. Ces derniers peuvent utiliser les fuites d'informations pour surveiller en temps réel des abonnés spécifiques et, dans certains cas, identifier des relations cachées. Dans le contexte des campagnes politiques, cette surveillance leur permet de découvrir des partisans de premier plan qui tentent de préserver leur vie privée et d'exposer des relations confidentielles. Ces renseignements peuvent révéler d'autres schémas de communication susceptibles d'être exploités de manière inattendue.

"Vous pouvez penser que vous n'avez rien qu'un attaquant puisse vouloir", ajoute M. Valenzuela, "mais le simple fait de savoir qui vous appelez le plus régulièrement et en qui vous seriez le plus susceptible d'avoir confiance et donc de décrocher un appel, permet aux cybercriminels de perpétrer plus facilement n'importe laquelle des nombreuses escroqueries par téléphone, y compris celles qui s'appuient sur une fausse voix pour usurper la voix d'une personne que vous connaissez".

Menaces secondaires : L'exploitation des vulnérabilités des télécommunications peut conduire à des menaces secondaires. Il s'agit notamment de tentatives de chantage, en particulier lorsque des relations confidentielles sont exposées. En outre, les informations compromises peuvent être utilisées pour la collecte de renseignements sur la concurrence et l'espionnage. La compromission d'une personne, d'une entité ou d'une organisation de premier plan peut même avoir un impact sur les processus démocratiques et menacer la sécurité nationale.

Selon David Wiseman, vice-président de BlackBerry SecuSUITE®les secrets qui procurent des avantages concurrentiels - que ce soit sur le marché ou sur le champ de bataille - sont vulnérables à l'exposition. Les réseaux de télécommunications publics sont principalement conçus pour être accessibles, ce qui conduit souvent à des compromis en matière de sécurité.

Les réseaux publics, y compris les plateformes de messagerie chiffrée, posent un problème important : leur nature ouverte permet à pratiquement n'importe qui de s'y inscrire. Wiseman explique : "Sur des plateformes comme Signal ou WhatsApp, les utilisateurs s'inscrivent eux-mêmes, ce qui contribue à des problèmes tels que l'usurpation d'identité, la fraude et les inquiétudes concernant les "deepfakes". Les systèmes ouverts avec auto-enregistrement sont intrinsèquement à haut risque".

Atténuations

Pour faire face à l'évolution des menaces liées aux télécommunications, les entreprises doivent mettre en œuvre des mesures de sécurité complètes qui vont au-delà du simple cryptage. Si les outils de communication grand public offrent une certaine protection, ils ne permettent pas de faire face aux attaques sophistiquées ciblant à la fois le contenu des messages et les métadonnées.

Une défense efficace nécessite une approche à plusieurs niveaux qui associe des solutions technologiques à des protocoles stratégiques et à la vigilance humaine. Les stratégies suivantes fournissent un cadre permettant aux organisations de protéger leurs communications sensibles contre les acteurs étatiques, les entités criminelles et les autres acteurs qui cherchent à exploiter les vulnérabilités des télécommunications.

Authentification et vérification de l'identité : Les protocoles d'authentification multifactorielle (AMF) et de vérification de l'identité constituent des défenses essentielles de première ligne contre les accès non autorisés et les attaques d'ingénierie sociale.

- Tactique : mettre en place des systèmes d'authentification robustes tout en formant les utilisateurs à vérifier les communications inattendues par des canaux alternatifs ou secondaires.

- Exemple : Lorsqu'un cadre reçoit un message urgent d'un membre du conseil d'administration en dehors des heures normales et formulant une demande inhabituelle, il suit le protocole en procédant à une vérification par un canal de communication distinct préétabli.

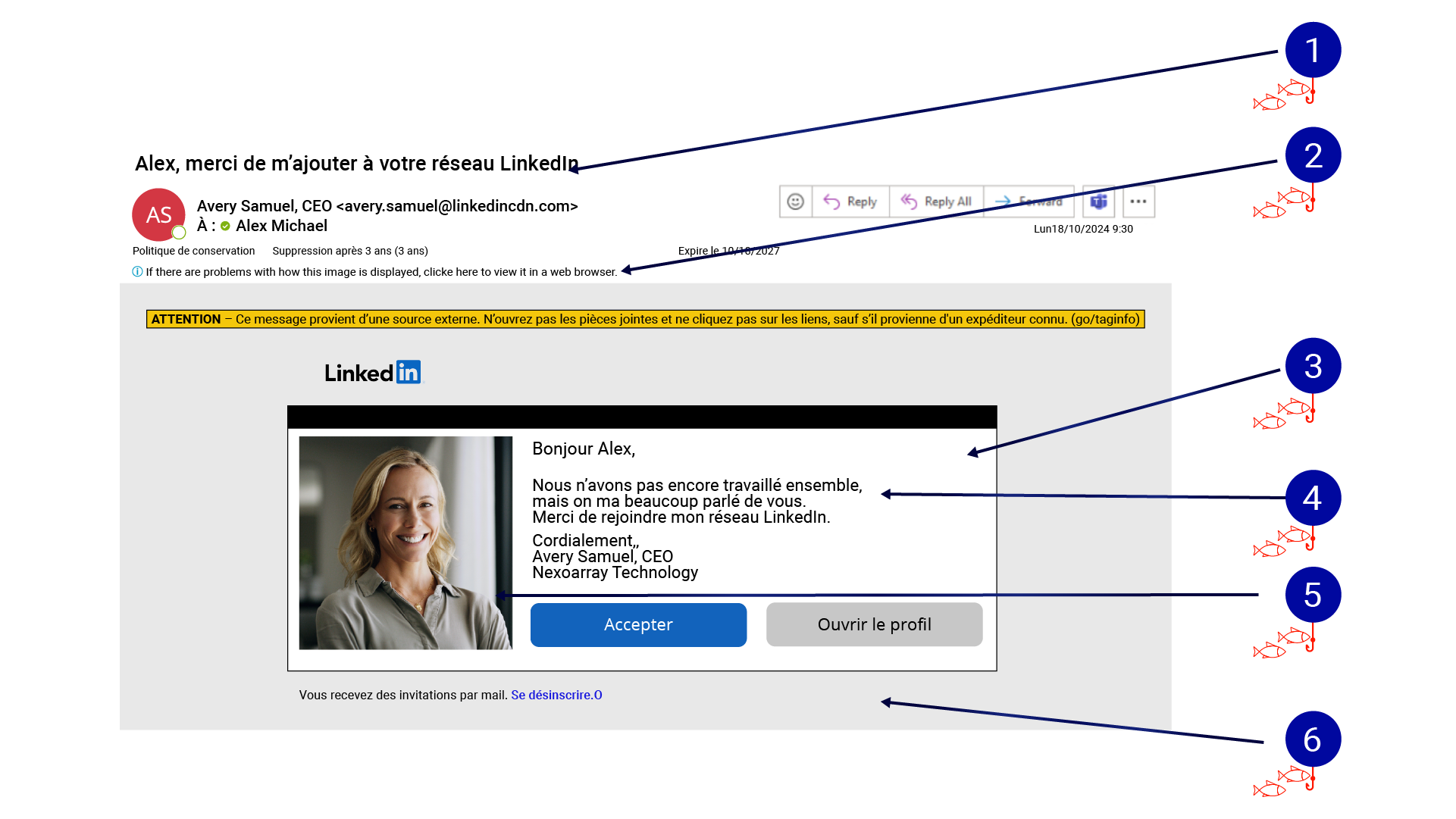

Sécurité des liens et des messages : Les attaques par ingénierie sociale exploitent la confiance dans des numéros de téléphone et des sources de messages familiers pour diffuser des contenus malveillants.

- Tactique : Établir des protocoles stricts pour le traitement des liens et mettre en œuvre des systèmes qui analysent et vérifient le contenu des messages avant leur transmission.

- Exemple : Une institution bancaire met en œuvre une politique de non-clic sur les liens externes, exigeant que toutes les communications importantes se fassent au sein de sa propre plateforme sécurisée.

Contrôle de l'infrastructure : Les organisations ont besoin d'une surveillance complète de leurs canaux de communication pour empêcher les accès non autorisés et maintenir les normes de sécurité.

- Tactique : Déployer des systèmes de communication dans lesquels l'organisation conserve le contrôle total de l'infrastructure, de l'autorisation des utilisateurs et des protocoles de sécurité.

- Exemple : Une entreprise de défense met en place un système de communication en boucle fermée dans lequel tous les utilisateurs doivent être préautorisés et toutes les communications sont acheminées par des canaux sécurisés et surveillés.

Protection des métadonnées : Les schémas de communication et les métadonnées peuvent révéler des informations sensibles, même lorsque le contenu du message est sécurisé.

- Tactique : Cryptage et tunnelisation de toutes les métadonnées, y compris les informations sur l'appelant, la durée de la communication et les schémas de relation entre les utilisateurs.

- Exemple : Une institution financière empêche ses concurrents de cartographier ses discussions de fusion en cryptant non seulement les communications, mais aussi les schémas de communication des cadres entre eux.

Amélioration de la sécurité mobile : Les communications mobiles posent des problèmes de sécurité uniques qui nécessitent des solutions cryptographiques spécialisées.

- Tactique : mettre en œuvre des authentifications cryptographiques certifiées pour toutes les communications mobiles afin d'empêcher l'usurpation d'identité, la fraude et l'accès non autorisé.

- Exemple : Une agence gouvernementale déploie des appareils mobiles dotés d'une authentification cryptographique intégrée, garantissant que toutes les communications sont vérifiées et sécurisées, quel que soit l'endroit où elles se trouvent.

Contrôle du cycle de vie des données : Les systèmes de communication traditionnels abandonnent le contrôle des données une fois qu'elles sont partagées, ce qui crée des vulnérabilités permanentes en matière de sécurité.

- Tactique : maintenir la propriété organisationnelle de toutes les données partagées avec la possibilité de révoquer l'accès ou de supprimer le contenu à tout moment.

- Exemple : Lorsqu'un cadre quitte une entreprise du Fortune 100, l'organisation révoque immédiatement l'accès à tous les documents et communications précédemment partagés.

Défense contre l'ingénierie sociale : Le comportement humain de base présente souvent la plus grande vulnérabilité en matière de sécurité dans les systèmes de communication.

- Tactique : mettre en œuvre des programmes de formation complets soutenus par des systèmes automatisés afin de détecter et de prévenir les tentatives d'ingénierie sociale.

- Exemple : La plateforme de communication sécurisée d'une organisation signale automatiquement tout modèle ou demande de communication inhabituel et exige une vérification supplémentaire.

Intégration de l'évaluation des risques : Les mesures de sécurité doivent être adaptées aux risques spécifiques de l'organisation et aux exigences réglementaires.

- Tactique : Évaluer régulièrement les risques liés à la sécurité des communications et adapter les protocoles en fonction des menaces émergentes et des besoins en matière de conformité.

- Exemple : Un prestataire de soins de santé procède à des évaluations trimestrielles de ses mesures de sécurité des communications, en mettant à jour les protocoles en fonction des nouvelles informations sur les menaces et des changements réglementaires.

Intégration holistique de la sécurité : La sécurité des communications doit être intégrée dans une stratégie de cybersécurité plus large.

- Tactique : Veiller à ce que les communications sécurisées fonctionnent de concert avec d'autres mesures et protocoles de sécurité.

- Exemple : Une entreprise manufacturière intègre sa plateforme de communication sécurisée à ses systèmes de contrôle d'accès et de prévention des pertes de données, créant ainsi un écosystème de sécurité unifié.

Architecture des données temporaires : Le stockage permanent des données accroît la vulnérabilité aux violations et aux accès non autorisés.

- Tactique : mettre en œuvre des systèmes qui minimisent la persistance des données grâce à des protocoles de stockage temporaire et de purge automatique.

- Exemple : La plateforme de communication d'un cabinet juridique supprime automatiquement les messages des serveurs immédiatement après confirmation de la livraison à tous les destinataires autorisés.

Lisez notre blog pour en savoir plus sur la manière dont les acteurs de la menace utilisent et abusent des métadonnées volées dans les communications mobiles.

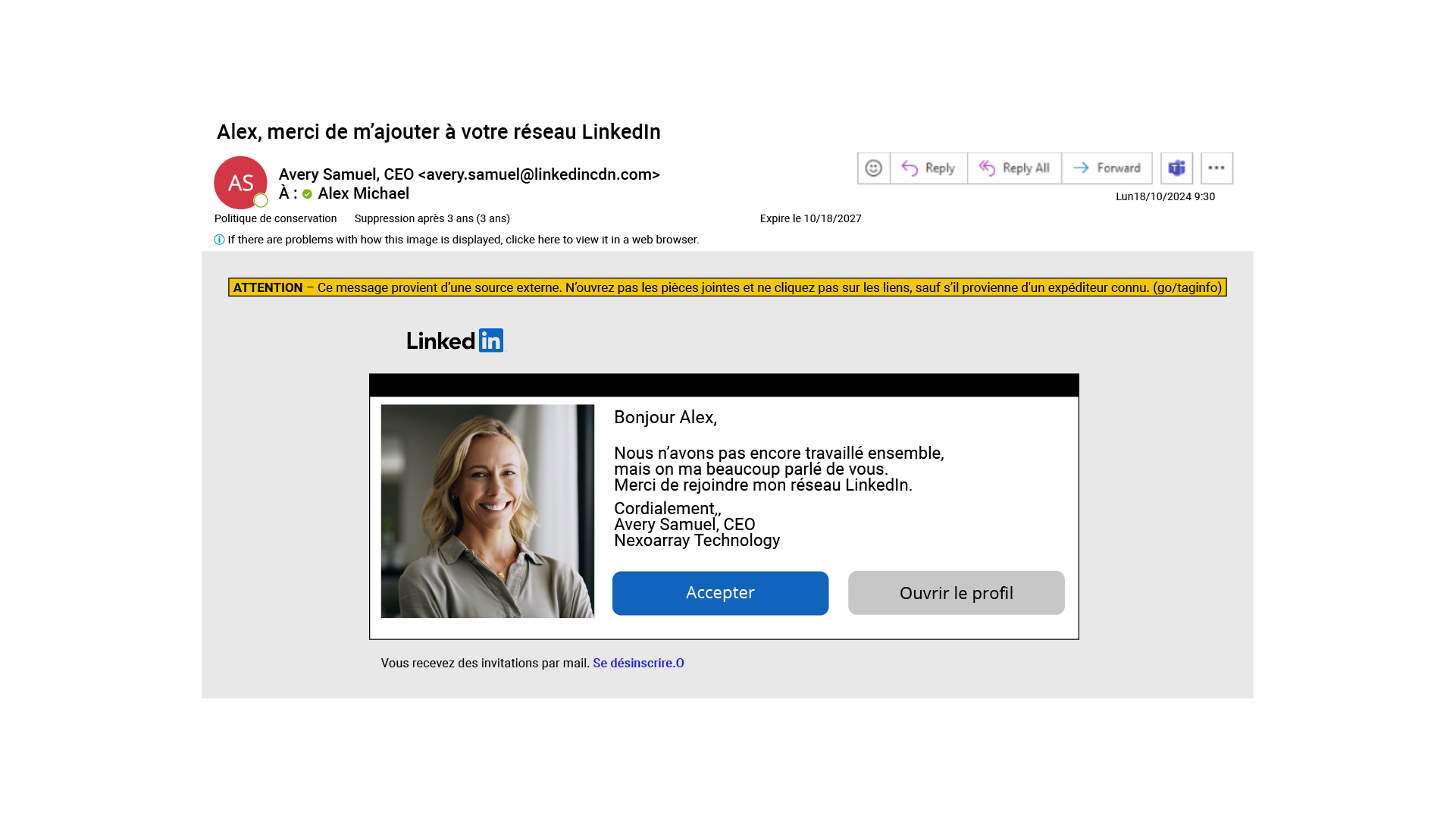

Les dangers des Deepfakes

Le FBI a récemment publié une mise en garde contre les cybercriminels qui utilisent l'IA générative pour commettre des fraudes à grande échelle, en ciblant les entreprises commerciales et les organisations financières avec des escroqueries élaborées. L'avis met en garde contre les ramifications des fausses vidéos et des faux appels vocaux, ainsi que des images de profil générées par l'IA pour usurper l'identité de personnes susceptibles d'être utilisées dans des escroqueries à l'embauche, comme la campagne nord-coréenne visant à infiltrer des entreprises informatiques occidentales avec des espions se faisant passer pour des travailleurs à distance.

Cette surface de cyberattaque nouvellement élargie constitue une menace très réelle pour les entreprises commerciales de toutes tailles, avec des pertes prévues pour atteindre un montant stupéfiant de 40 milliards de dollars d'ici 2027. Comme l'a récemment expliqué Shiladitya Sircar, vice-président principal de l'ingénierie des produits et de la science des données chez BlackBerry, dans un épisode du podcastUnsupervised Learning de Daniel Miessler, "ce type d'adversaire IA génératif crée de nouveaux vecteurs d'attaque avec toutes ces informations multimodales que personne ne voit venir. Il crée un paysage de menaces plus complexe et plus nuancé qui donne la priorité aux attaques basées sur l'identité, et cela ne fera que s'améliorer".

Les implications pour les entreprises sont profondes. Lorsque les parties prenantes ne peuvent plus se fier à l'authenticité des communications des dirigeants, tous les aspects des opérations sont affectés, qu'il s'agisse d'annonces qui bouleversent le marché ou de directives stratégiques internes. Le secteur des services bancaires et financiers est apparu comme la cible principale, confronté à des défis sans précédent pour maintenir des communications sécurisées et des processus de vérification des transactions. Comme le souligne M. Sircar, "l'aspect le plus préoccupant de ces "deepfakes" est le risque d'érosion de la confiance - la confiance dans les systèmes qui sont légitimes, qui sont vrais".

Les entreprises prévoyantes se positionnent déjà en amont des nouvelles exigences réglementaires, notamment la loi américaine No AI Fraud Act et la législation canadienne sur les médias non consensuels. Ces évolutions réglementaires signalent un changement crucial dans la manière dont les entreprises doivent aborder la sécurité des communications et la vérification de l'identité.

À mesure que les logiciels d'altération de la voix profonde et de l'IA générative s'améliorent, il est probable que ces outils seront utilisés plus fréquemment dans un nombre croissant d'attaques ciblées. Si vous souhaitez en savoir plus sur les deepfakes, y compris sur les mesures d'atténuation que vous pouvez utiliser pour protéger votre organisation, vous pouvez télécharger notre livre blanc sur les deepfakes ici, ou écouter notre discussion complète avec Shiladitya Sircar sur le podcast Unsupervised Learning (apprentissage non supervisé).

Si vous pensez avoir été victime d'une fraude de type "deepfake", vous pouvez déposer un rapport auprès de l'Internet Crime Complaint Center du FBI à l'adresse suivante : www.ic3.gov.

L'application de la loi sous les feux de la rampe

Historique : La montée en puissance des groupes de ransomwares

L'écosystème des ransomwares a considérablement évolué depuis la première attaque enregistrée en 1989, lorsque le cheval de Troie du SIDA a été mis en circulation. L'évolution des ransomwares a été progressive avant l'émergence des crypto-monnaies en 2010. L'ère du bitcoin a toutefois entraîné une croissance rapide des cybermenaces, en particulier au cours de la dernière moitié de la décennie.

En 2019, des groupes tels que MAZE, Ryuk et Sodinokibi/REvil ont fait des ravages en chiffrant des systèmes et des réseaux informatiques et en exigeant des paiements pour obtenir les clés de déchiffrement. Il s'agissait d'une stratégie d'attaque efficace à l'époque, car peu d'organisations conservaient des sauvegardes de leurs systèmes et encore moins disposaient de plans d'intervention en cas de cyberincident.

La menace des ransomwares en constante évolution

À cette époque, les opérations de ransomware étaient considérées comme des groupes criminels organisés traditionnels : des cybercriminels compétents s'unissaient pour une cause ou un objectif commun. Depuis, les groupes de ransomware sont devenus des adversaires très adaptables et, à mesure que les pratiques de cybersécurité se sont améliorées, les tactiques, techniques et procédures (TTP) des opérateurs de ransomware se sont elles aussi améliorées.

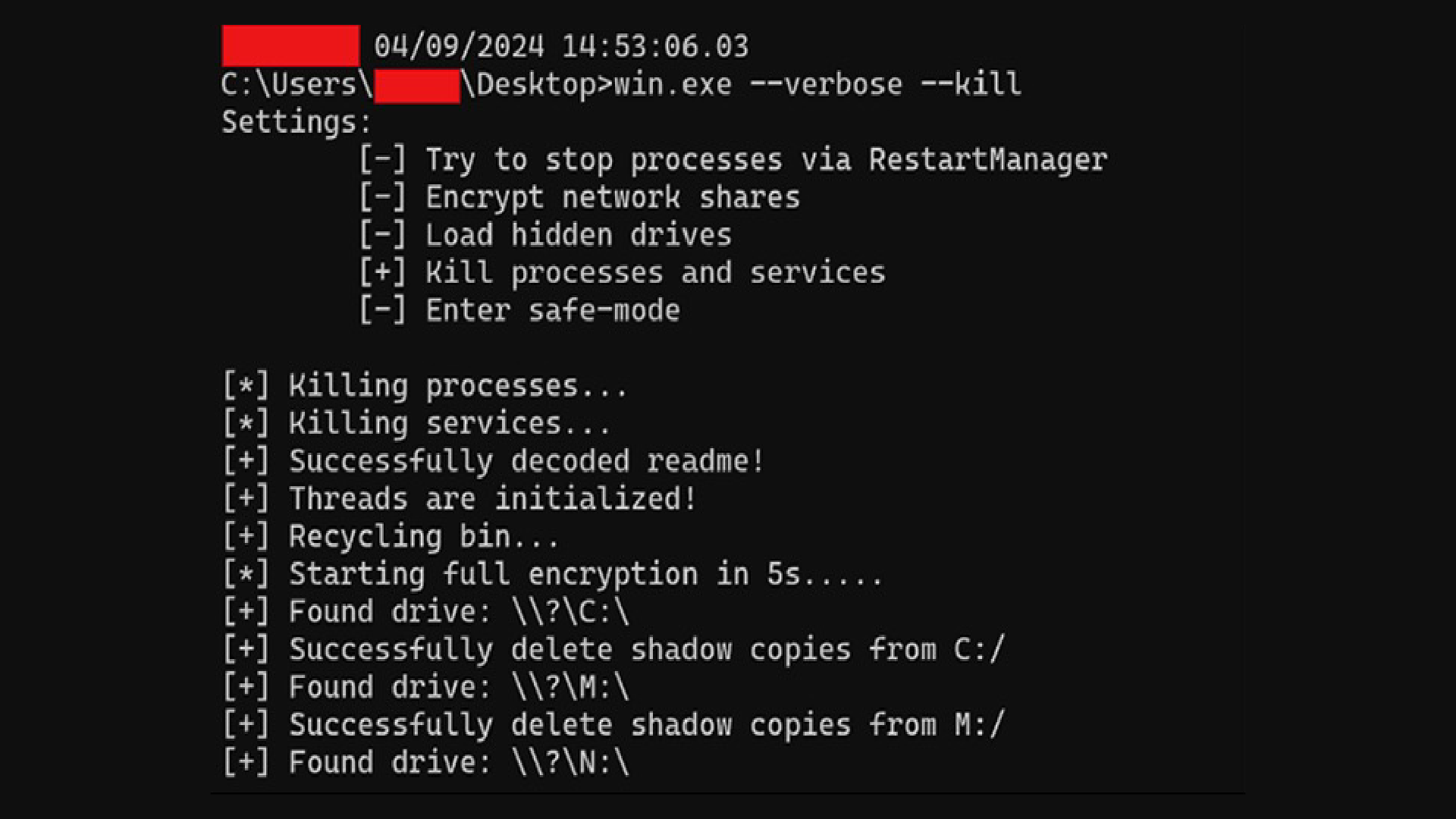

Pour s'assurer un gain financier, les groupes de ransomware sont passés d'une tactique d'extorsion simple (cryptage des données uniquement) à une tactique d'extorsion double, exigeant le paiement d'une rançon en échange de la clé de décryptage et, en outre, pour éviter que les données volées ne soient vendues sur le dark web.

Le nombre d'opérations de ransomware n'a cessé d'augmenter, les anciens groupes se rebaptisant, de nouveaux groupes entrant dans l'écosystème et de nouveaux modèles commerciaux émergeant. Parmi les avancées notables de ces dernières années, on peut citer le "Ransomware-as-a-Service" (RaaS), ainsi que des méthodes de chiffrement plus rapides, de meilleures techniques d'obscurcissement et la possibilité de cibler plusieurs systèmes d'exploitation.

Si certains ransomwares continuent de chiffrer les fichiers et les systèmes, d'autres ont choisi de renoncer à cette étape et de passer à un modèle d'exfiltration uniquement. Ce changement d'approche est probablement une réponse à l'adoption de meilleures pratiques de cybersécurité et à l'utilisation accrue des sauvegardes de systèmes et des services de reprise après sinistre.

Un troisième élément de l'extorsion

Plus récemment, les opérations de ransomware ont ajouté un troisième élément d'extorsion. Au lieu de se contenter d'exfiltrer des données et de menacer de les publier en ligne, certains ransomwares prennent le temps d'analyser les données volées et de les utiliser pour accroître la pression sur les victimes qui refusent de payer. Cette stratégie peut consister à communiquer les coordonnées ou à dénoncer les membres de la famille des PDG et des propriétaires d'entreprise ciblés, ainsi qu'à menacer de signaler aux autorités toute information sur des activités commerciales illégales découverte dans les données volées. Les opérateurs de ransomware peuvent menacer de contacter des clients ou des consommateurs, ou pire, de lancer d'autres attaques si les demandes de rançon ne sont pas satisfaites.

En outre, le NC3 a vu apparaître un nombre considérable de nouvelles variantes de ransomware. L'écosystème des ransomwares semble composé de groupes hétérogènes d'individus possédant des compétences allant de l'ingénierie sociale au courtage d'accès initial, en passant par le cryptage avancé, le développement de logiciels malveillants, la négociation et même les relations publiques. L'écosystème des ransomwares est un réseau interconnecté complexe. La lutte contre les opérations de ransomware nécessite une approche tout aussi complexe et multidisciplinaire.

Défis en matière d'application de la loi

Pour les services chargés de l'application de la loi, l'évolution constante des ransomwares représente un défi considérable qui nécessite des solutions innovantes. Les rançongiciels constituent une menace mondiale de premier plan, et il est probable qu'ils persisteront tant que les victimes continueront à payer.

Les mesures de répression prises par le passé contre des groupes de ransomware très médiatisés tels que Hive, BlackCat et LockBit nous ont appris que les auteurs de ransomware peuvent rapidement adapter leurs tactiques pour contrecarrer les efforts des forces de l'ordre. Ces efforts d'adaptation ont fragmenté l'écosystème des ransomwares, obligeant les forces de l'ordre à adopter des stratégies à multiples facettes qui incluent des méthodes créatives pour perturber les opérations (par exemple, en ciblant l'infrastructure, la réputation et la confiance).

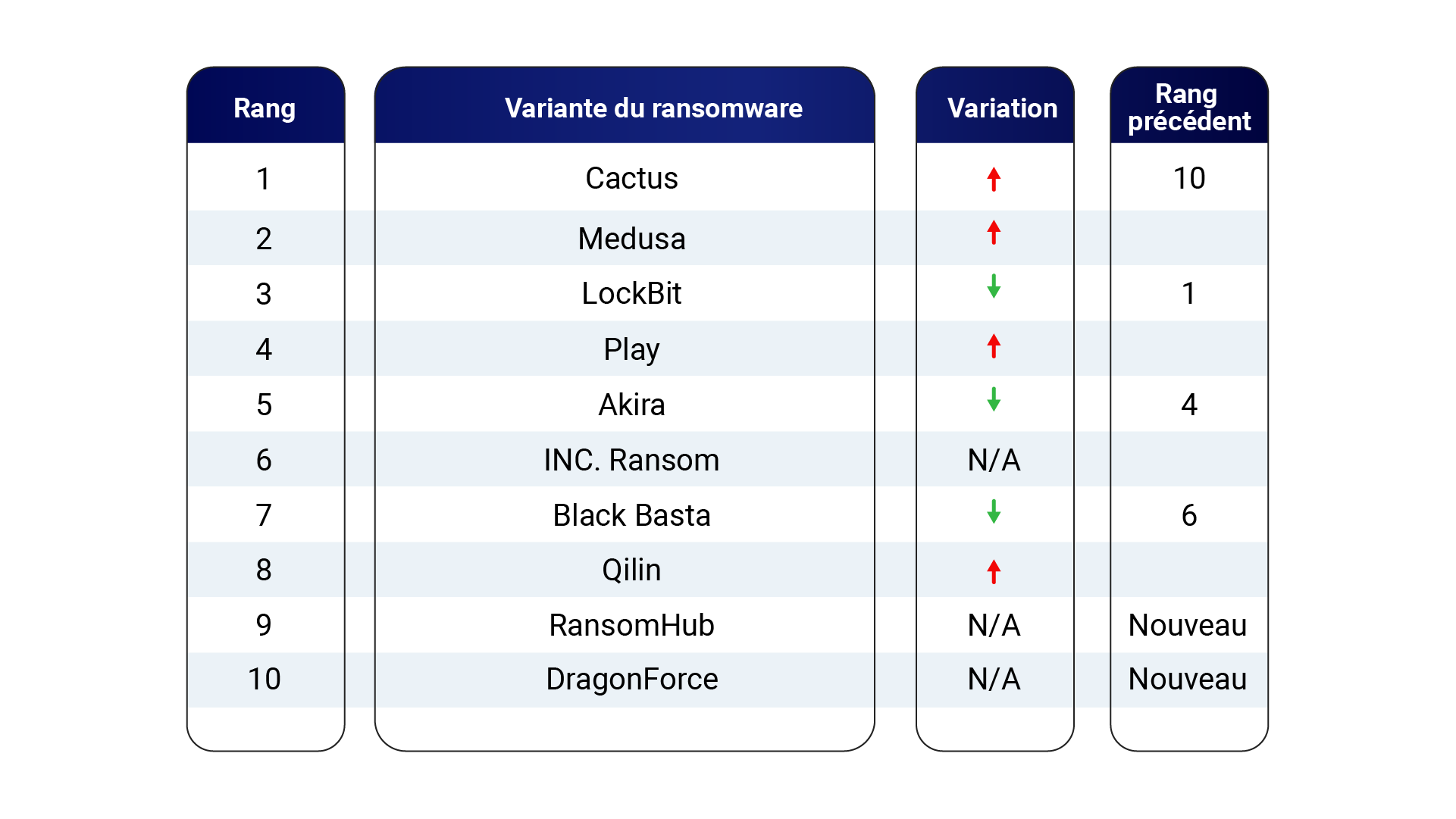

Les 10 principales menaces de ransomware au Canada

Le NC3 travaille en étroite collaboration avec les services de police nationaux et internationaux, les partenaires gouvernementaux, le secteur privé et le monde universitaire afin d'améliorer en permanence la réponse des services de police canadiens à la cybercriminalité. Outre sa contribution et son soutien à des opérations spécifiques de répression de la cybercriminalité, le Centre national de coordination de la lutte contre la cybercriminalité suit régulièrement l'évolution du paysage de la cybermenace et procède à une évaluation triennale des opérateurs de ransomwares ciblant le Canada. Cette évaluation systématique permet d'informer le secteur de la cybersécurité de l'évolution de l'écosystème de la cybercriminalité et d'orienter les ressources d'enquête.

Le tableau ci-dessous présente les menaces de ransomware les plus répandues au Canada pour la période de mai à août 2024, qui coïncide avec la période couverte par le présent rapport.

-

Principaux acteurs de la menace

Cette section se penche sur le monde dynamique des cybermenaces, en commençant par une analyse des principaux acteurs de la menace.

-

Salt Typhoon

Salt Typhoon (également connu sous le nom de Earth Estries) est un acteur de menace sophistiqué étroitement lié au ministère chinois de la sécurité de l'État (MSS) qui est apparu sous les feux de la rampe en 2024. Le groupe a compromis plusieurs grands fournisseurs de télécommunications et fournisseurs de services Internet américains en exploitant des portes dérobées dans les systèmes des fournisseurs de services Internet, initialement mises en œuvre pour assurer le respect des lois approuvées par les tribunaux. Le groupe a démontré qu'il était capable de rester furtif à long terme, en l'occurrence en restant indétecté dans les réseaux de télécommunications pendant plus d'un an.

Une fois qu'ils ont établi leur persistance au sein du réseau, Salt Typhoon a eu accès à de nombreuses données, notamment les listes d'écoutes légales du ministère américain de la justice, les journaux d'appels, les messages textuels non cryptés, les enregistrements audio et le trafic Internet transitant par les réseaux des fournisseurs d'accès. Le ciblage de hauts fonctionnaires et de personnalités politiques américaines a donné lieu à des mesures de riposte sans précédent, notamment une réunion de la salle de crise de la Maison Blanche avec des responsables des télécommunications et des mises en garde des agences fédérales concernant l'utilisation des appareils mobiles. Les membres du Congrès de la Chambre des représentants et du Sénat ont exprimé leurs vives inquiétudes face à ces incidents et ont demandé aux agences fédérales américaines de fournir de plus amples informations sur ces attaques. Consultez la section sur la sécurité des communications pour un aperçu plus détaillé des menaces qui pèsent sur les infrastructures critiques.

-

RansomHub

RansomHub (également connu sous les noms de Cyclops et Knight) fonctionne selon un modèle RaaS et a récemment gagné en importance dans le paysage des menaces. L'efficacité et le succès de ce modèle opérationnel ont attiré de nombreux affiliés bien connus, tels que LockBit et ALPHV, qui procèdent à l'infiltration de réseaux et à l'exfiltration de données.

RansomHub opère par le biais d'une double approche d'extorsion. Le groupe utilise également diverses techniques pour désactiver ou mettre fin aux solutions de détection et de réponse des points finaux (EDR), ce qui lui permet d'échapper à la détection et de maintenir une présence étendue au sein des réseaux compromis. Depuis son lancement en février 2024, RansomHub s'est rapidement développé, ciblant et exfiltrant les données de plus de 210 victimes dans des secteurs d'infrastructures critiques. Cette croissance rapide l'a placé parmi les opérateurs de ransomware les plus prolifiques en termes d'attaques revendiquées publiquement. Les secteurs attaqués sont les suivants :

Soins de santé et pharmacie

- Activité de la menace : Attaques ciblées par ransomware contre les prestataires de soins de santé et les pharmacies

- Impact notable : Violation de Rite Aid affectant 2,2 millions de clients (juillet 2024)

- Préoccupations essentielles : Vol et exposition des données sensibles des patients, perturbation des systèmes de gestion des prescriptions et compromission des informations de santé protégées (PHI).

Énergie et industrie

- Activité de la menace : Attaques sophistiquées visant les technologies opérationnelles et les systèmes d'entreprise.

- Impact notable : Perturbation des systèmes informatiques d'un géant des services pétroliers et gaziers (août 2024)

- Problèmes critiques : Interruptions des opérations commerciales, perturbations de la chaîne d'approvisionnement, compromission des systèmes de facturation et de commande.

Services à but non lucratif et services de santé

- Activité de la menace : Campagnes de vol de données ciblant des données organisationnelles sensibles

- Impact notable : Violation de Planned Parenthood Montana (septembre 2024), entraînant le vol de données confidentielles sur les patients et l'interruption des opérations.

- Préoccupations essentielles : Exposition d'informations confidentielles sur les patients, violations de la vie privée et atteinte à la réputation

-

Jouer

Play est un groupe de ransomware apparu en juin 2022. Play a compromis des centaines d'organisations dans divers secteurs en Amérique du Nord, en Amérique du Sud et en Europe, en particulier aux États-Unis et au Canada. Play utilise généralement une double tactique d'extorsion, menaçant de publier les données volées aux organisations victimes.

Pour obtenir un accès initial à un système ou à un réseau cible, Play abuse de comptes valides et d'applications publiques vulnérables dans les environnements Windows. Après avoir cartographié les réseaux à l'aide d'outils tels qu'AdFind, ils se déplacent latéralement avec des outils tels que PsExec et Cobalt Strike, en utilisant des outils supplémentaires tels que Mimikatz pour obtenir les informations d'identification de l'administrateur du domaine. Une fois que les appareils contenant des informations sensibles sont identifiés, le groupe rassemble les fichiers dans des archives .RAR, puis les exfiltre à l'aide de WinSCP avant de chiffrer les fichiers sur les appareils pillés.

En juillet, Play a été observé en train d'utiliser une nouvelle variante Linux de son ransomware qui ne cible que les fichiers fonctionnant dans des environnements VMware ESXi.

-

Chasseurs internationaux

Hunters International, identifié pour la première fois en octobre 2023, présente des similitudes notables avec le ransomware Hive. Lorsque les opérateurs de Hunters International ont acquis les logiciels malveillants et l'infrastructure du groupe Hive, ils se sont différenciés de Hive en commercialisant des capacités améliorées.

Leurs opérations se concentrent principalement sur la double extorsion, en donnant la priorité à l'exfiltration de données et en utilisant les informations volées pour faire pression sur les victimes afin qu'elles paient une rançon. Le groupe utilise également le chiffrement de fichiers à l'aide de ChaCha20-Poly1305 et RSA Optimal Asymmetric Encryption Padding (OAEP), ce qui donne des fichiers marqués de l'extension ".LOCKED".

Les chaînes d'attaque typiques commencent par des campagnes d'hameçonnage ou l'exploitation d'une vulnérabilité. Le groupe cible une série de secteurs, notamment l'industrie manufacturière, les soins de santé et l'éducation, adoptant une approche opportuniste sans se concentrer sur une région ou une industrie particulière, compromettant des cibles en Amérique du Nord, en Europe et en Afrique. L'un des principaux outils de leur arsenal est SharpRhino, une porte dérobée déguisée en logiciel légitime, utilisée parallèlement à des mesures agressives pour désactiver les systèmes de sauvegarde en exécutant une série de commandes et en tentant de mettre fin à des services et à des processus spécifiques généralement associés à la récupération du système.

Au cours du dernier trimestre, Hunters International a été très actif, ciblant tous les types d'organisations, d'industries et de régions géographiques, soulignant ainsi sa capacité d'adaptation et son vaste potentiel de menace. Ils sont bien connus pour leur tactique quelque peu malveillante consistant à réinfecter les victimes qui ont réussi à restaurer leurs systèmes à partir de sauvegardes sans payer la rançon, soit avec une deuxième dose de leur propre ransomware, soit avec une variante différente.

-

Meow Leaks | MeowCorp

Meow Leaks est un groupe de menace qui pourrait avoir des liens avec le groupe de ransomware Meow (également connu sous les noms de MeowCorp et Meow2022) qui est apparu en 2022 en tant que variante du ransomware Conti. Ce nouveau groupe Meow, apparu fin 2023, concentre ses efforts sur la vente de données volées via un site éponyme "Meow Leaks" basé sur Tor.

Meow affirme ne pas s'occuper de ransomware ; le groupe a déclaré publiquement dans une interview qu'il n'était pas impliqué dans Conti et qu'il n'avait pas d'affiliation actuelle avec MeowCorp. Cela dit, il est possible que ce nouveau groupe manque d'expertise dans le développement de ransomwares, une théorie qui se reflète dans sa liste limitée de victimes sur le dark web qui, jusqu'à présent, s'est principalement concentrée sur des cibles basées aux États-Unis, bien qu'il y ait quelques victimes internationales. Il s'agit donc avant tout d'un groupe de menace basé sur l'extorsion, puisqu'il ne peut pas s'appuyer sur le chiffrement des données d'origine pour pousser les victimes à payer.

Indépendamment de ses liens avec le premier groupe de ransomware, le nouveau groupe de menace Meow Leaks a connu un pic d'activité significatif ce trimestre, comme en témoigne son site de fuites en pleine expansion. Un décrypteur gratuit pour les victimes de MeowCorp, appelé RakhniDecryptor, a été publié par des chercheurs en sécurité en mars. Cet outil de décryptage permet de décrypter les fichiers portant les extensions .KREMLIN, .RUSSIA et .PUTIN. (Les attaques antérieures de MeowCorp utilisant l'outil de cryptage basé sur Conti visaient initialement des organisations russes).

-

Qilin

Qilin est un RaaS, actif depuis 2022, qui continue à cibler les soins de santé et diverses autres industries dans le monde entier. Lancée à l'origine sous le nom d'"Agenda" en juillet 2022, l'opération a été rebaptisée "Qilin" et opère désormais sous ce nom.

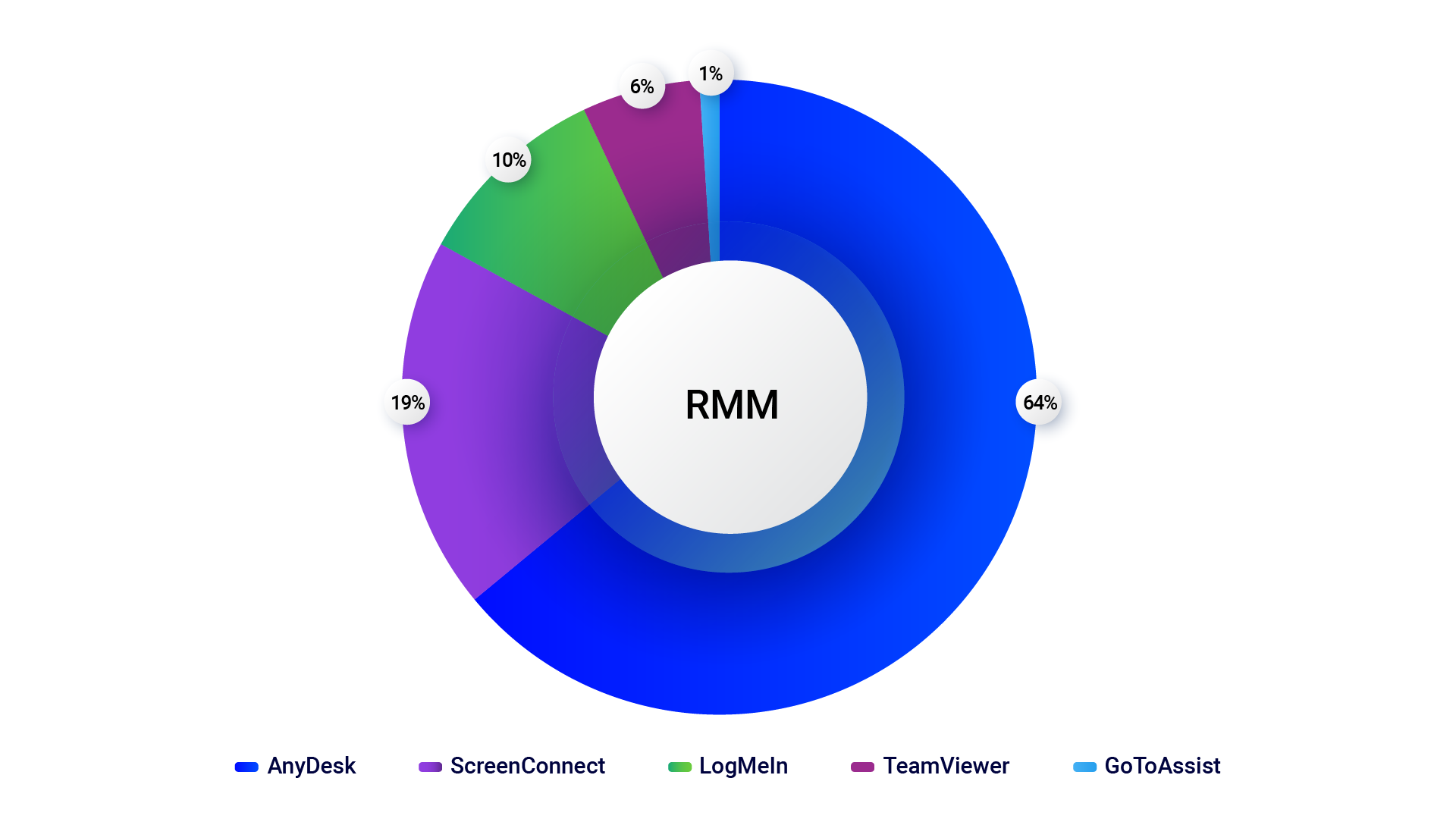

Le ransomware Qilin comprend des variantes écrites en Golang et en Rust et obtient souvent un accès initial à une victime par le biais d'attaques de spearphishing. Le groupe utilise des outils de surveillance et de gestion à distance (RMM) et Cobalt Strike pour le déploiement des binaires. Lors d'une attaque, Qilin localise le contrôleur de domaine de la cible et exécute un script de collecte de données d'identification qui cible spécifiquement les mots de passe stockés dans Google Chrome pour les utilisateurs authentifiés. Connu pour ses stratégies de double extorsion, Qilin exige le paiement d'une rançon pour empêcher la divulgation des données volées.

-

LockBit

LockBit est un groupe cybercriminel bien connu, affilié à la Russie, qui se spécialise dans la fourniture de RaaS par le biais de son logiciel malveillant éponyme. Les opérateurs du groupe entretiennent et mettent à jour le ransomware avec diligence, en supervisant les négociations et en orchestrant son déploiement lorsqu'une intrusion réussie a lieu. Employant une double stratégie d'extorsion, LockBit ne se contente pas de chiffrer les données locales pour restreindre l'accès des victimes à leurs fichiers, mais exfiltre également des informations sensibles, menaçant d'exposer les données publiques à moins qu'une rançon ne soit versée.

-

Principaux outils utilisés par les acteurs de la menace

Des outils comme AnyDesk, PowerShell et Cobalt Strike sont essentiels pour la gestion des données, les tests de pénétration et la maintenance des systèmes. Leur flexibilité et leur accessibilité en font également des outils utiles qui peuvent être utilisés à mauvais escient par les acteurs de la menace.

-

AnyDesk

AnyDesk est une application de bureau à distance conçue pour fournir aux utilisateurs un accès à distance et une assistance technique, facilitant l'accès crypté et les transferts de fichiers. AnyDesk est un utilitaire légitime qui est utilisé de manière abusive par des acteurs de menaces tels que le groupe Akira ransomware à des fins de C2 et d'exfiltration de données. -

PowerShell

Microsoft PowerShell est un puissant shell de ligne de commande et un langage de script conçu pour automatiser les tâches et gérer les systèmes Windows. Largement utilisé par les administrateurs et les professionnels de la sécurité du monde entier, il permet d'automatiser les tâches de routine, la gestion des systèmes et les réponses aux incidents de sécurité. Cependant, sa polyvalence en fait également une cible pour les attaquants qui peuvent exploiter PowerShell pour obtenir un accès non autorisé et exécuter un code malveillant. Le véritable danger réside dans la capacité de PowerShell à exécuter des scripts à la fois à partir du disque et directement dans la mémoire, ce qui permet des attaques de logiciels malveillants "sans fichier" qui sont difficiles à détecter.

Lisez le récit d' un incident PowerShell par notre équipe MDR.

-

Grève du cobalt

Cobalt Strike est un cadre sophistiqué de simulation d'adversaires, méticuleusement conçu pour reproduire la présence persistante d'acteurs menaçants dans des environnements réseau. Structuré autour de deux éléments essentiels - un agent (Beacon) et un serveur (Team Server) - Cobalt Strike orchestre une interaction transparente. Le serveur Cobalt Strike Team, qui fonctionne comme un serveur C2 à long terme hébergé sur Internet, maintient une communication constante avec les charges utiles Beacon déployées sur les machines des victimes.

Bien que Cobalt Strike soit principalement utilisé comme un outil légitime par les testeurs de pénétration et les équipes rouges pour évaluer le niveau de sécurité des réseaux, il a également été exploité par des acteurs de la menace à des fins malveillantes. Des fuites de son code en ligne ont également eu lieu, ce qui a conduit à son armement rapide par un large éventail d'adversaires. Cette double nature souligne l'importance de la vigilance et de mesures de cybersécurité robustes pour atténuer les risques associés à son utilisation abusive.

-

Metasploit

Le cadre Metasploit est un cadre de test de pénétration disponible gratuitement et doté d'une grande variété d'outils, mais il est aussi fréquemment utilisé par des entités malveillantes pour l'exploitation de vulnérabilités. Sa charge utile Meterpreter, un outil de post-exploitation facilitant l'accès au shell à une machine cible, fournit une variété d'extensions, y compris une extension Mimikatz. Sa puissante panoplie d'outils et sa grande disponibilité font qu'il peut être utilisé par des groupes de menace allant des opérations de cybercriminalité aux groupes parrainés par l'État. Metasploit a été utilisé par des groupes malveillants bien établis tels que LockBit, Cuba ransomware et Turla. -

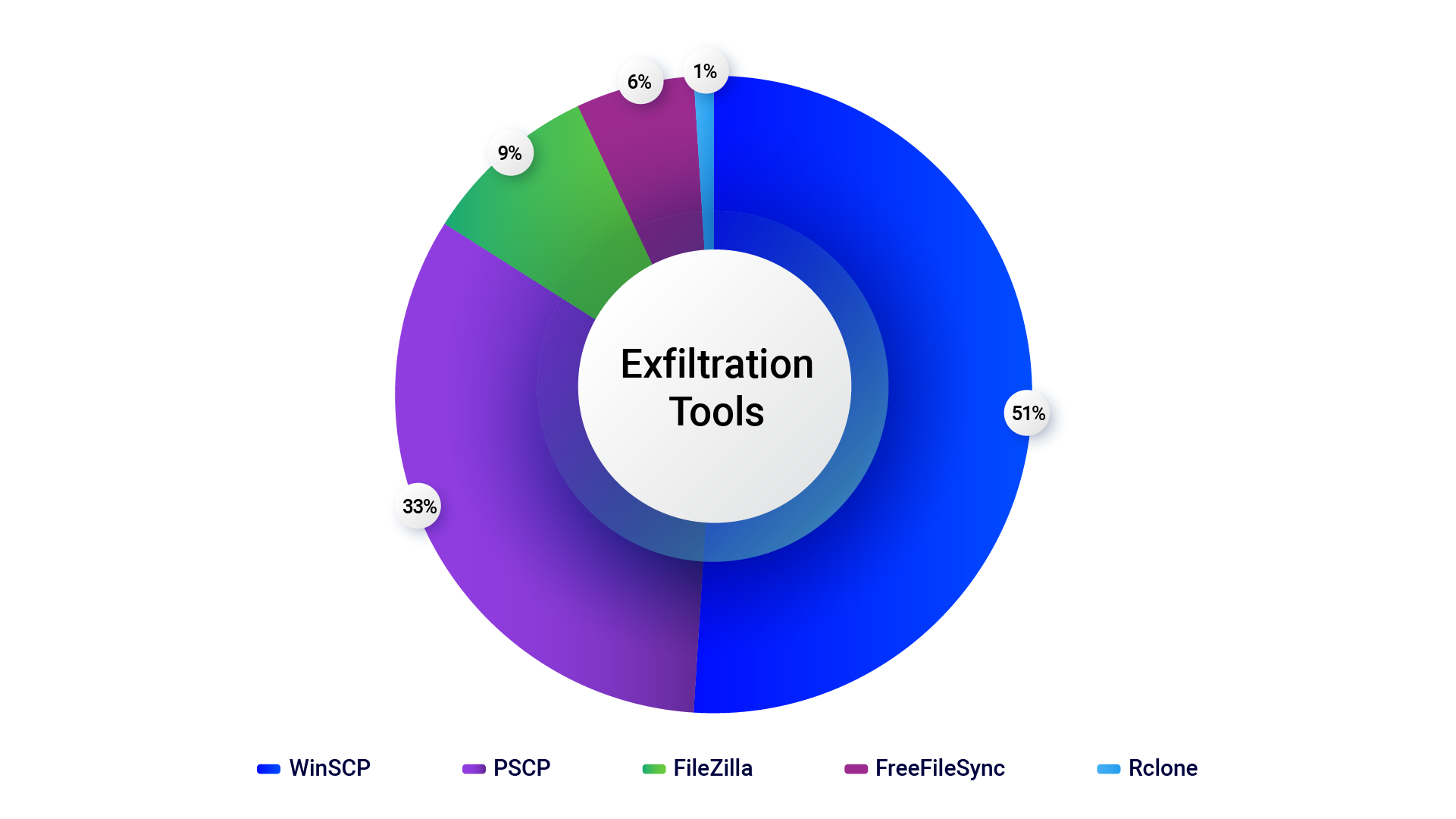

WinSCP

WinSCP (Windows Secure Copy) est un client libre pour les protocoles SFTP, FTP, WebDAV et SCP, conçu pour Microsoft Windows. Il facilite les transferts de fichiers sécurisés entre ordinateurs locaux et distants, en s'appuyant sur des protocoles cryptés tels que SFTP pour garantir la sécurité des données. Cependant, ses capacités en font également un outil de choix pour les acteurs de la menace. Les attaquants peuvent utiliser WinSCP pour exfiltrer furtivement de grands volumes de données, télécharger des logiciels malveillants vers des serveurs cibles pour compromettre davantage le système et obtenir un accès à distance pour exécuter des commandes arbitraires ou déployer des logiciels malveillants supplémentaires, en conservant un contrôle permanent sur les systèmes compromis.

Dans notre section CylanceMDR Threats and Mitigations, notre équipe CylanceMDR a passé en revue les outils les plus courants pouvant être utilisés pour l'exfiltration dans les environnements de nos clients. L'équipe a constaté que WinSCP représentait 51 % des outils d'exfiltration les plus couramment utilisés sur les systèmes des clients.

Pleins feux sur les groupes émergents - Lynx Ransomware

Le groupe de ransomwares Lynx est apparu pour la première fois dans le paysage des menaces en juillet 2024 et a rapidement fait plus de 25 victimes au cours des mois suivants. Les organisations ciblées étaient réparties dans un large éventail de secteurs d'activité et se trouvaient principalement en Amérique du Nord et en Europe.

Qu'est-ce que le Groupe Lynx ?

Le groupe Lynx, comme de nombreux opérateurs de ransomware aujourd'hui, utilise une stratégie de double extorsion. Après avoir accédé illégalement à un système ou à un réseau, ils exfiltrent d'abord les données sensibles avant de les chiffrer, ce qui les rend inaccessibles au propriétaire. Ils menacent ensuite de rendre les données publiques si la rançon n'est pas payée. Lorsqu'une organisation est victime d'une intrusion de Lynx, le groupe publie un article de blog sur un site de fuite - accessible via l'internet public ou le dark web, ou parfois les deux - "nommant et dénonçant" la victime.

Industries et régions ciblées par Lynx

Fonctionnement de Lynx